Компьютерная безопасность

Компьютерная безопасность, кибербезопасность или безопасность информационных технологий (ИТ-безопасность) - это защита компьютерных систем и сетей от раскрытия информации, кражи или повреждения их аппаратного обеспечения, программного обеспечения или электронных данных, а также от нарушения или неправильного направления предоставляемых ими услуг.

Эта область становится все более значимой из-за постоянно растущей зависимости от компьютерных систем, Интернета и стандартов беспроводной сети, таких как Bluetooth и Wi-Fi, а также из-за роста "умных" устройств, включая смартфоны, телевизоры и различные устройства, составляющие "Интернет вещей. Кибербезопасность также является одной из серьезных проблем в современном мире из-за ее сложности как с точки зрения политического использования, так и с точки зрения технологий. Его основная цель - обеспечить надежность, целостность и конфиденциальность данных системы.

История[править]

С появлением Интернета и начавшейся в последние годы цифровой трансформацией понятие кибербезопасности стало привычным предметом как в нашей профессиональной, так и в личной жизни. Кибербезопасность и киберугрозы были постоянными в течение последних 50 лет технологических изменений. В 1970-х и 1980-х годах компьютерная безопасность была в основном ограничена академическими кругами, пока не появилась концепция Интернета, где с расширением возможностей подключения начали появляться компьютерные вирусы и сетевые вторжения. После распространения вирусов в 1990-х годах 2000-е годы ознаменовались институционализацией киберугроз и кибербезопасности.

Наконец, с 2010-х годов начали появляться крупномасштабные атаки и правительственные постановления.

Апрельская сессия 1967 года, организованная Уиллисом Уэром на Весенней объединенной компьютерной конференции, и последующая публикация доклада Уэра стали основополагающими моментами в истории области компьютерной безопасности. Работа Уэра охватывала пересечение материальных, культурных, политических и социальных проблем.

Публикация NIST 1977 года представила "триаду ЦРУ" конфиденциальности, целостности и доступности как ясный и простой способ описания ключевых целей безопасности. Хотя это все еще актуально, с тех пор было предложено много более сложных структур.

Однако в 1970-х и 1980-х годах не было серьезных компьютерных угроз, потому что компьютеры и Интернет все еще развивались, а угрозы безопасности были легко идентифицируемы. Чаще всего угрозы исходили от злонамеренных инсайдеров, получивших несанкционированный доступ к конфиденциальным документам и файлам. Хотя вредоносные программы и сетевые нарушения существовали в первые годы, они не использовали их для получения финансовой выгоды. Однако ко второй половине 1970-х годов такие известные компьютерные фирмы, как IBM, начали предлагать коммерческие системы контроля доступа и программные продукты компьютерной безопасности.

Все началось с Крипера в 1971 году. Creeper-экспериментальная компьютерная программа, написанная Бобом Томасом из BBN. Он считается первым компьютерным червем.

В 1972 году было создано первое антивирусное программное обеспечение под названием Reaper. Он был создан Рэем Томлинсоном для перемещения по ARPANET и удаления червя Creeper.

В период с сентября 1986 по июнь 1987 года группа немецких хакеров осуществила первый задокументированный случай кибершпионажа. Группа взламывала сети американских оборонных подрядчиков, университетов и военных баз и продавала собранную информацию советскому КГБ. Группу возглавлял Маркус Гесс, арестованный 29 июня 1987 года. Он был осужден за шпионаж (вместе с двумя соучастниками) 15 февраля 1990 года.

В 1988 году один из первых компьютерных червей, получивший название Morris worm, был распространен через Интернет. Она привлекла значительное внимание основных средств массовой информации.

В 1993 году Netscape приступила к разработке протокола SSL, вскоре после того как Национальный центр суперкомпьютерных приложений (NCSA) запустил Mosaic 1.0, первый веб-браузер, в 1993 году. Netscape выпустила версию SSL 1.0 в 1994 году, но она так и не была выпущена из-за множества серьезных уязвимостей в системе безопасности. Эти слабые места включали повторные атаки и уязвимость, которая позволяла хакерам изменять незашифрованные сообщения, отправляемые пользователями. Однако в феврале 1995 года Netscape выпустила версию 2.0.

Неудачная наступательная стратегия[править]

Агентство национальной безопасности (АНБ) отвечает как за защиту информационных систем США, так и за сбор иностранной разведки.[11] Эти две обязанности находятся в конфликте друг с другом. Защита информационных систем включает в себя оценку программного обеспечения, выявление недостатков безопасности и принятие мер по исправлению этих недостатков, что является защитным действием. Сбор разведданных включает в себя использование недостатков безопасности для извлечения информации, что является наступательным действием. Исправление недостатков безопасности делает их недоступными для использования АНБ.

Агентство анализирует часто используемое программное обеспечение, чтобы найти недостатки безопасности, которые оно резервирует для наступательных целей против конкурентов Соединенных Штатов. Агентство редко принимает защитные меры, сообщая о недостатках производителям программного обеспечения, чтобы они могли устранить недостатки безопасности.

Наступательная стратегия работала некоторое время, но в конце концов другие страны, включая Россию, Иран, Северную Корею и Китай, приобрели свой собственный наступательный потенциал и, как правило, использовали его против Соединенных Штатов. Подрядчики АНБ создавали и продавали инструменты атаки "нажми и стреляй" американским агентствам и близким союзникам, но в конце концов эти инструменты попали к иностранным противникам. В 2016 году собственные хакерские инструменты NSAs были взломаны и использовались Россией и Северной Кореей. Сотрудники и подрядчики АНБ были наняты за высокую зарплату противниками, стремящимися конкурировать в кибервойне.

Например, в 2007 году Соединенные Штаты и Израиль начали использовать недостатки безопасности в операционной системе Microsoft Windows для атаки и повреждения оборудования, используемого в Иране для переработки ядерных материалов. В ответ Иран вложил значительные средства в свой собственный потенциал кибервойны, который он начал использовать против Соединенных Штатов.

Уязвимости и атаки[править]

Основная статья: Уязвимость (вычислительная)

Уязвимость-это слабость в разработке, внедрении, эксплуатации или внутреннем контроле. Большинство уязвимостей, которые были обнаружены, описаны в общих уязвимостей и рисков (CVE в) базы данных.[править] в эксплуатационные уязвимости, для которого по крайней мере один рабочий атаку или "подвиг" не существует. уязвимостей могут быть исследованы, обратного проектирования, охотились, или воспользовавшийся помощью автоматизированных инструментов или пользовательские сценарии. для обеспечения компьютерной системы, важно понимать, нападения, которые могут быть сделаны против нее, и эти угрозы обычно можно классифицировать в одну из следующих категорий:

Бэкдор[править]

Бэкдор в компьютерной системе, криптосистеме или алгоритме-это любой секретный метод обхода обычной аутентификации или контроля безопасности. Они могут существовать по многим причинам, в том числе из-за оригинального дизайна или плохой конфигурации. Они могут быть добавлены уполномоченной стороной, чтобы разрешить какой-то законный доступ, или злоумышленником по злонамеренным причинам; но независимо от мотивов их существования они создают уязвимость. Бэкдоры могут быть очень трудно обнаружить, и обнаружение бэкдоров обычно обнаруживается кем-то, кто имеет доступ к исходному коду приложения или глубокое знание операционной системы компьютера. Атака типа "Отказ в обслуживании"

Атак типа отказа в обслуживании (DOS) и предназначены для того, чтобы машина или сетевой ресурс недоступен пользователям. злоумышленники могут отказать в обслуживании отдельных жертв, например, путем умышленно введя неправильный пароль достаточно раз подряд, чтобы вызвать у жертвы счета должны быть заблокированы, или они могут перегрузить возможности компьютера или сети и заблокировать всех пользователей сразу. В то время как сетевая атака с одного IP-адреса может быть заблокирована путем добавления нового правила брандмауэра, многие формыРаспределенные атаки типа "отказ в обслуживании" (DDoS) возможны там, где атака исходит из большого количества точек – и защищаться гораздо сложнее. Такие атаки могут исходить от зомби-компьютеров ботнета или от целого ряда других возможных методов, включая атаки отражения и усиления, когда невинные системы обманываются, посылая трафик жертве.

Атаки с прямым доступом[править]

Неавторизованный пользователь, получивший физический доступ к компьютеру, скорее всего, сможет напрямую скопировать с него данные. Они также могут поставить под угрозу безопасность, внося изменения в операционную систему, устанавливая программные черви, кейлоггеры, скрытые подслушивающие устройства или используя беспроводные микрофоны. Даже если система защищена стандартными мерами безопасности, их можно обойти, загрузив другую операционную систему или инструмент с компакт-диска или другого загрузочного носителя. Шифрование диска и доверенный платформенный модуль предназначены для предотвращения этих атак.

Подслушивать[править]

Подслушивание-это акт тайного прослушивания частного компьютерного "разговора" (общения), обычно между хостами в сети. Например, такие программы, как Carnivore и NarusInSight, использовались ФБР и АНБ для подслушивания систем интернет-провайдеров. Даже машины, работающие как закрытая система (то есть без контакта с внешним миром), могут быть подслушаны с помощью мониторинга слабых электромагнитных передач, генерируемых оборудованием; TEMPEST-это спецификация АНБ, относящаяся к этим атакам.

Многовекторные полиморфные атаки[править]

Появившись в 2017 году, новый класс многовекторных полиморфных киберугроз объединил несколько типов атак и изменил форму, чтобы избежать контроля кибербезопасности по мере их распространения.

Фишинг[править]

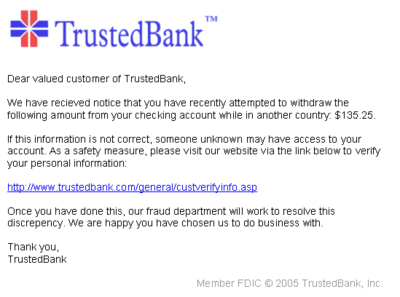

Фишинг - это попытка получения конфиденциальной информации, такой как имена пользователей, пароли и данные кредитных карт напрямую от пользователей, обманывая пользователей. фишинга обычно проводится путем спуфинга электронной почты или обмена мгновенными сообщениями, и он часто направляет пользователям вводить данные на поддельный сайт которого "посмотреть" и "пощупать" практически идентичны законным. Фальшивый веб-сайт часто запрашивает личную информацию, такую как данные для входа в систему и пароли. Затем эта информация может быть использована для получения доступа к реальному счету человека на реальном веб-сайте. Наживаясь на доверии жертвы, фишинг можно классифицировать как форму социальной инженерии. Злоумышленники используют креативные способы получения доступа к реальным счетам. Распространенным мошенничеством является отправка злоумышленниками поддельных электронных счетов-фактур лицам, показывающим, что они недавно приобрели музыку, приложения или другие устройства, и инструктирующим их перейти по ссылке, если покупки не были авторизованы.

Эскалация привилегий[править]

Эскалация привилегий описывает ситуацию, когда злоумышленник с некоторым уровнем ограниченного доступа может без авторизации повысить свои привилегии или уровень доступа. Например, обычный пользователь компьютера может использовать уязвимость в системе, чтобы получить доступ к ограниченным данным, или даже стать "root" и иметь полный неограниченный доступ к системе.

Реверс-инжиниринг[править]

Обратный инжиниринг-это процесс, с помощью которого искусственный объект деконструируется, чтобы выявить его дизайн, код, архитектуру или извлечь знания из объекта; аналогично научному исследованию, с той лишь разницей, что научное исследование касается природного явления.: 3

Атака по боковому каналу[править]

Основная статья: Атака по боковому каналу

Любая вычислительная система в той или иной форме влияет на свое окружение. Это влияние, которое он оказывает на свою среду, включает в себя широкий спектр критериев, которые могут варьироваться от электромагнитного излучения до остаточного воздействия на ячейки оперативной памяти, которые, как следствие, делают возможной атаку холодной загрузки, до сбоев аппаратной реализации, которые позволяют получить доступ и / или угадать другие значения, которые обычно должны быть недоступны. В сценариях атаки по боковому каналу злоумышленник собирает такую информацию о системе или сети, чтобы угадать ее внутреннее состояние, и в результате получает доступ к информации, которая считается жертвой безопасной.

Социальная инженерия[править]

Социальная инженерия в контексте компьютерной безопасности направлена на то, чтобы убедить пользователя раскрыть такие секреты, как пароли, номера карт и т.д., Или предоставить физический доступ, например, выдав себя за старшего руководителя, банк, подрядчика или клиента. и полагаться на свои когнитивные предубеждения. Распространенная афера включает в себя электронные письма, отправленные сотрудникам бухгалтерии и финансового отдела, выдающие себя за их генерального директора и срочно требующие каких-то действий. В начале 2016 года ФБР сообщило, что такие "мошенничество с" компрометацией деловой электронной почты " (BEC) обошлось американскому бизнесу более чем в 2 миллиарда долларов примерно за два года.

В мае 2016 года команда НБА "Милуоки Бакс " стала жертвой такого рода кибер-мошенничества с преступником, выдающим себя за президента команды Питера Фейгина, что привело к передаче всех налоговых форм W-2 сотрудников команды за 2015 год.

Спуфинг[править]

Основная статья: Спуфинговая атака

Спуфинг-это акт маскировки под действительную сущность путем фальсификации данных (таких как IP-адрес или имя пользователя) с целью получения доступа к информации или ресурсам, получение которых иным образом не разрешено.:

- Подмена электронной почты-это когда злоумышленник подделывает адрес отправки (от или источника) электронной почты.

- Подмена IP-адреса, когда злоумышленник изменяет исходный IP-адрес в сетевом пакете, чтобы скрыть свою личность или выдать себя за другую вычислительную систему.

- MAC-спуфинг, когда злоумышленник изменяет MAC-адрес управления доступом к мультимедиа (Media Access Control, MAC) контроллера сетевого интерфейса, чтобы скрыть свою личность или выдать себя за другого человека.

- Биометрический спуфинг, когда злоумышленник создает поддельный биометрический образец, чтобы выдать себя за другого пользователя.

Фальсификация[править]

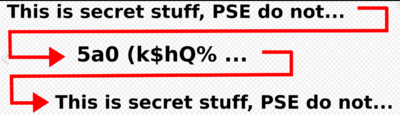

Фальсификация описывает вредоносное изменение или изменение данных. Примерами являются так называемые атаки Злых горничных и внедрение службами безопасности возможностей наблюдения в маршрутизаторы. Вредоносное ПО

Вредоносное программное обеспечение (malware), установленное на компьютере, может привести к утечке личной информации, может передать контроль над системой злоумышленнику и может навсегда удалить данные.

Культура информационной безопасности[править]

Поведение сотрудников может оказать большое влияние на информационную безопасность в организациях. Культурные концепции могут помочь различным сегментам организации эффективно работать или работать против эффективности информационной безопасности внутри организации. Культура информационной безопасности-это "...совокупность моделей поведения в организации, способствующих защите информации всех видов".

Андерссон и Реймерс (2014) обнаружили, что человек часто не видит себя в составе информационных усилия по обеспечению безопасности их организации и часто совершать действия, препятствующие организационным изменениям. действительно, опубликовала отчет расследования нарушения данных 2020, на котором были рассмотрены 3,950 нарушений требований безопасности, обнаружен 30% на инциденты в сфере кибербезопасности, участвовать внутренних сторон внутри компании.[32] исследования показывают, информационной безопасности, культуре требует совершенствования постоянно. В книге "Культура информационной безопасности от анализа к изменениям" авторы комментируют: "Это бесконечный процесс, цикл оценки и изменения или поддержания.″ Для управления культурой информационной безопасности необходимо предпринять пять шагов: предварительную оценку, стратегическое планирование, оперативное планирование, внедрение и последующую оценку.

- Предварительная оценка: Выявление осведомленности сотрудников об информационной безопасности и анализ текущей политики безопасности.

- Стратегическое планирование: Чтобы разработать более эффективную программу повышения осведомленности, необходимо установить четкие цели. Для этого полезно собрать команду квалифицированных специалистов.

- Оперативное планирование: Хорошая культура безопасности может быть создана на основе внутренней коммуникации, участия руководства, осведомленности о безопасности и программы обучения[33].

- Внедрение: Для внедрения культуры информационной безопасности следует использовать четыре этапа. Они есть:

- Приверженность руководства

- Общение с членами организации

- Курсы для всех членов организации

- Обязательства сотрудников

- Постоценка: оценка успеха планирования и осуществления, а также выявление нерешенных проблемных областей.

Системы, подверженные риску[править]

Рост числа компьютерных систем и растущая зависимость от них отдельных лиц, предприятий, отраслей промышленности и правительств означает, что все большее число систем подвергается риску.

Финансовые системы[править]

Компьютерные системы финансовых регуляторов и финансовых институтов, таких как Комиссия по ценным бумагам и биржам США, SWIFT, инвестиционные банки и коммерческие банки, являются основными целями взлома для киберпреступников, заинтересованных в манипулировании рынками и получении незаконной прибыли.[34] Веб-сайты и приложения, которые принимают или хранят номера кредитных карт, брокерские счета и информацию о банковских счетах, также являются известными целями взлома из-за потенциальной немедленной финансовой выгоды от перевода денег, совершения покупок или продажи информации на черном рынке. Платежные системы и банкоматы в магазинах также были подделаны с целью сбора данных счета клиента и PIN-кодов.

Коммунальное и промышленное оборудование[править]

Компьютеры управляют функциями многих коммунальных служб, включая координацию телекоммуникаций, электросетей, атомных электростанций, а также открытие и закрытие клапанов в водопроводных и газовых сетях. Интернет является потенциальным вектором атаки для таких машин, если они подключены, но червь Stuxnet продемонстрировал, что даже оборудование, управляемое компьютерами, не подключенными к Интернету, может быть уязвимым. В 2014 году Группа компьютерной готовности к чрезвычайным ситуациям, подразделение Министерства внутренней безопасности, расследовала 79 хакерских инцидентов в энергетических компаниях.

Авиация[править]

Авиационная промышленность очень сильно зависит от ряда сложных систем, которые могут быть атакованы. простого отключения электроэнергии в одном аэропорту могут вызвать резонанс во всем мире, большая часть системы опирается на радио передач, которая может быть прервана, и управляя самолетом над океанами, особенно опасна, поскольку радиолокационные наблюдения только расширяет 175 до 225 милях от берега. там тоже потенциал для атаки изнутри самолета.

В Европе с помощью Панъевропейской сетевой службы и NewPENS, а также в США с помощью программы NextGen[44] поставщики аэронавигационных услуг переходят к созданию собственных выделенных сетей.

Последствия успешной атаки варьируются от потери конфиденциальности до потери целостности системы, перебоев в управлении воздушным движением, потери самолетов и даже гибели людей.

Потребительские устройства[править]

Настольные компьютеры и ноутбуки обычно предназначены для сбора паролей или информации о финансовых счетах, а также для создания ботнета для атаки на другую цель. Смартфоны, планшетные компьютеры, умные часы и другие мобильные устройства, такие как количественные самоустройства, такие как трекеры активности, имеют датчики, такие как камеры, микрофоны, GPS-приемники, компасы и акселерометры, которые могут быть использованы, и могут собирать личную информацию, включая конфиденциальную медицинскую информацию. Сети Wi-Fi, Bluetooth и сотовой связи на любом из этих устройств могут использоваться в качестве векторов атаки, а датчики могут быть удаленно активированы после успешного взлома.

Растущее число устройств домашней автоматизации, таких как термостат Nest, также является потенциальной мишенью.

Крупные корпорации[править]

Крупные корпорации-это общие цели. Во многих случаях атаки направлены на получение финансовой выгоды путем кражи личных данных и связаны с утечкой данных. Примеры включают потерю данных кредитных карт миллионов клиентов Home Depot, Staples, Target Corporation, и самое последнее нарушение Equifax.

Медицинские записи в целом были нацелены на выявление краж, мошенничества с медицинским страхованием и выдачу себя за пациентов для получения отпускаемых по рецепту лекарств в рекреационных целях или перепродажи. Хотя киберугрозы продолжают расти, 62% всех организаций не увеличили обучение безопасности для своего бизнеса в 2015 году.

Однако не все атаки являются финансово мотивированными: охранная фирма HBGary Federal подверглась серьезной серии атак в 2011 году от хактивистской группы Anonymous в отместку за то, что генеральный директор фирмы утверждал, что проник в их группу, а Sony Pictures была взломана в 2014 году с очевидным двойным мотивом-смутить компанию. компания через утечки данных и нанесение ущерба компании путем уничтожения рабочих станций и серверов.

Автомобили[править]

См. также: Автономный автомобиль § Потенциальные недостатки, Автоматизированная система управления § Риски и обязательства, и ===Автомобильный взлом===

Автомобили становятся все более компьютеризированными, с газораспределением двигателя, круиз-контролем, антиблокировочными тормозами, натяжителями ремней безопасности, дверными замками, подушками безопасности и усовершенствованными системами помощи водителю на многих моделях. Кроме того, подключенные автомобили могут использовать Wi-Fi и Bluetooth для связи с бортовыми потребительскими устройствами и сетью сотовой связи. Все эти системы несут в себе определенный риск для безопасности, и такие вопросы получили широкое внимание.

Простые примеры риска включают вредоносный компакт-диск, используемый в качестве вектора атаки], и бортовые микрофоны автомобиля, используемые для подслушивания. Однако, если получить доступ к внутренней сети контроллера автомобиля, опасность намного больше – и в широко разрекламированном тесте 2015 года хакеры удаленно угнали автомобиль с расстояния 10 миль и загнали его в кювет.

Производители реагируют по-разному, и в 2016 году Tesla "по воздуху" внедрила некоторые исправления безопасности в компьютерные системы своих автомобилей. Что касается автономных транспортных средств, то в сентябре 2016 года Министерство транспорта США объявило о некоторых первоначальных стандартах безопасности и призвало штаты выработать единую политику.

Правительство[править]

Правительство и военные компьютерные системы обычно атаковали активистов и иностранных держав. местного и регионального самоуправления инфраструктуры, такие как светофор управляет, полицейские и разведывательные агентства связи, кадровый учет, студенческие записи, и финансовых систем также являются потенциальными мишенями, так как они сейчас все в значительной степени компьютеризированы. Паспорта и государственные удостоверения личности, контролирующие доступ к объектам, использующим RFID, могут быть уязвимы для клонирования.

Интернет вещей и физические уязвимости[править]

В Интернет вещей (IoT) - это сеть физических объектов, таких как приборы, транспортные средства и здания, которые встроены с помощью электроники, программного обеспечения, датчикови подключения к сети , что дает им возможность собирать и обмениваться данными. высказывались опасения, что этот ведется без надлежащего учета проблем безопасности участвует.

В то время как IoT создает возможности для более прямой интеграции физического мира в компьютерные системы, он также предоставляет возможности для неправильного использования. В частности, по мере широкого распространения Интернета вещей кибератаки, скорее всего, станут все более физической (а не просто виртуальной) угрозой.[79] Если замок входной двери подключен к Интернету и может быть заблокирован/разблокирован с телефона, то преступник может войти в дом ночью. нажатие кнопки с украденного или взломанного телефона. В мире, контролируемом устройствами с поддержкой Интернета вещей, люди могут потерять гораздо больше, чем номера своих кредитных карт. Воры также использовали электронные средства, чтобы обойти дверные замки отелей, не подключенные к Интернету.

Атака, нацеленная на физическую инфраструктуру и/или человеческие жизни, иногда называется кибер-кинетической атакой. По мере того как устройства и приборы Интернета вещей приобретают валюту, кибер-кинетические атаки могут стать всепроникающими и значительно разрушительными.

Медицинские системы[править]

Читайте также: Угон медицинского устройства и Утечка медицинских данных

Медицинские изделия были успешно атакованы или потенциально опасных уязвимостей продемонстрировали, в том числе в стационаре диагностическое оборудование и имплантируемых устройств, включая электрокардиостимуляторы и инсулиновые помпы. там много сообщений из больниц и организации стационарной получения взломали, включая вымогателей атаки, Windows ХР подвиги, вирусу, , и данные нарушения конфиденциальных данных, хранящихся на больницу сервера. на 28 декабря 2016 года США пищевых продуктов и медикаментов опубликовал свои рекомендации о том, как производители медицинских устройств должны поддерживать безопасность подключенных к Интернету устройств, но не имеет структуры для обеспечения соблюдения.

Энергетический сектор[править]

В системах распределенной генерации риск кибератаки реален, сообщает Daily Energy Insider. Атака может привести к потере электроэнергии на большой территории в течение длительного периода времени, и такая атака может иметь столь же серьезные последствия, как и стихийное бедствие. Округ Колумбия рассматривает возможность создания в городе Органа по распределенным энергетическим ресурсам (DER), цель которого состоит в том, чтобы клиенты могли лучше понять свое собственное энергопотребление и дать местной электроэнергетической компании Pepco возможность лучше оценить спрос на энергию. Однако предложение Вашингтона "позволит сторонним поставщикам создавать многочисленные точки распределения энергии, что потенциально может создать больше возможностей для кибератак, угрожающих электрической сети".

Последствия нарушений безопасности[править]

Серьезный финансовый ущерб был нанесен нарушениями безопасности, но поскольку не существует стандартной модели оценки стоимости инцидента, доступны только те данные, которые публикуются заинтересованными организациями. "Несколько консалтинговых фирм по компьютерной безопасности производят оценки общих мировых потерь, связанных с атаками вирусов и червей, а также с враждебными цифровыми актами в целом. Оценки потерь этих фирм в 2003 году варьируются от 13 миллиардов долларов (только черви и вирусы) до 226 миллиардов долларов (все формы скрытых атак). Надежность этих оценок часто оспаривается; лежащая в их основе методология в основном анекдотична".

Однако разумные оценки финансовых затрат на нарушения безопасности действительно могут помочь организациям принимать рациональные инвестиционные решения. Согласно классической модели Гордона-Леба, анализирующей оптимальный уровень инвестиций в информационную безопасность, можно сделать вывод, что сумма, которую фирма тратит на защиту информации, как правило, должна составлять лишь небольшую часть ожидаемых потерь (т. Е. Ожидаемую величину потерь в результате нарушения кибербезопасности) .

Мотивация нападающего[править]

Как и в случае с физической безопасностью, мотивы нарушения компьютерной безопасности различаются у разных злоумышленников. Кто-то-любители острых ощущений или вандалы, кто-то-активисты, кто-то-преступники, ищущие финансовой выгоды. Спонсируемые государством злоумышленники сейчас распространены и хорошо обеспечены ресурсами, но начинали они с таких любителей, как Маркус Гесс, который хакерствовал для КГБ, о чем рассказывает Клиффорд Столл в "Яйце кукушки".

Кроме того, недавние мотивы злоумышленников можно проследить до экстремистских организаций, стремящихся получить политическое преимущество или нарушить социальные программы.[100] Рост Интернета, мобильных технологий и недорогих вычислительных устройств привел к росту возможностей, а также к риску для окружающей среды, которая считается жизненно важной для операций. Все критические целевые среды подвержены компрометации, и это привело к серии упреждающих исследований о том, как перенести риск, принимая во внимание мотивы этих типов субъектов. Существует несколько резких различий между мотивацией хакеров и мотивацией субъектов национальных государств, стремящихся атаковать, основываясь на идеологических предпочтениях.

Стандартной частью моделирования угроз для любой конкретной системы является определение того, что может мотивировать атаку на эту систему и кто может быть мотивирован на ее нарушение. Уровень и детализация мер предосторожности будут варьироваться в зависимости от защищаемой системы. Домашний персональный компьютер, банк и секретная военная сеть сталкиваются с совершенно разными угрозами, даже если используемые базовые технологии схожи.

Компьютерная защита (контрмеры)[править]

В компьютерной безопасности контрмера-это действие, устройство, процедура или метод, которые уменьшают угрозу, уязвимость или атаку, устраняя или предотвращая ее, минимизируя вред, который она может причинить, или обнаруживая ее и сообщая о ней, чтобы можно было предпринять корректирующие действия.

Некоторые общие контрмеры перечислены в следующих разделах:

Безопасность по замыслу[править]

Основная статья: Безопасность по дизайну

Безопасность по замыслу или альтернативная безопасность по замыслу означает, что программное обеспечение было разработано с нуля, чтобы быть безопасным. В этом случае безопасность рассматривается как главная особенность.

Некоторые из методов этого подхода включают в себя:

- Принцип наименьших привилегий, когда каждая часть системы имеет только те привилегии, которые необходимы для ее функционирования. Таким образом, даже если злоумышленник получит доступ к этой части, у него будет ограниченный доступ ко всей системе.

- Автоматизированное доказательство теоремы для доказательства корректности важнейших программных подсистем.

- Обзоры кода и модульное тестирование-подходы к повышению безопасности модулей там, где формальные доказательства корректности невозможны.

- Глубинная оборона, когда конструкция такова, что для нарушения целостности системы и содержащейся в ней информации необходимо нарушить более одной подсистемы.

- Безопасные настройки по умолчанию и дизайн "fail secure", а не "fail insecure" (см. fail-safe для эквивалента в технике безопасности). В идеале безопасная система должна требовать обдуманного, сознательного, знающего и свободного решения со стороны законных властей, чтобы сделать ее небезопасной.

- Аудиторские тропы отслеживают активность системы, чтобы при возникновении нарушения безопасности можно было определить механизм и степень нарушения. Удаленное хранение аудиторских отчетов там, где они могут быть только добавлены, может помешать злоумышленникам замести следы.

- Полное раскрытие всех уязвимостей, чтобы гарантировать, что "окно уязвимости" будет как можно короче при обнаружении ошибок.

Архитектура безопасности[править]

Организация Open Security Architecture определяет архитектуру ИТ-безопасности как "артефакты проектирования, которые описывают, как расположены средства управления безопасностью (контрмеры безопасности) и как они связаны с общей архитектурой информационных технологий. Эти средства контроля служат для поддержания атрибутов качества системы: конфиденциальности, целостности, доступности, подотчетности и гарантий".

Techopedia определяет архитектуру безопасности как "унифицированный дизайн безопасности, который учитывает потребности и потенциальные риски, связанные с определенным сценарием или средой. Он также определяет, когда и где применять средства контроля безопасности. Процесс проектирования, как правило, воспроизводим". Ключевыми атрибутами архитектуры безопасности являются:[107]

- взаимосвязь различных компонентов и то, как они зависят друг от друга.

- определение средств контроля на основе оценки рисков, передовой практики, финансов и юридических вопросов.

- стандартизация средств контроля.

Практика архитектуры безопасности обеспечивает правильную основу для систематического решения проблем бизнеса, ИТ и безопасности в организации.

Меры безопасности[править]

Состояние компьютерной "безопасности" - это концептуальный идеал, достигаемый с помощью трех процессов: предотвращения угроз, обнаружения и реагирования. Эти процессы основаны на различных политиках и системных компонентах, которые включают в себя следующее:

- контроль доступа Учетная запись пользователя и криптография могут защитить системные файлы и данные соответственно.

- Брандмауэры на сегодняшний день являются наиболее распространенными системами предотвращения с точки зрения сетевой безопасности, поскольку они могут (при правильной настройке) защищать доступ к внутренним сетевым службам и блокировать определенные виды атак с помощью фильтрации пакетов. Брандмауэры могут быть как аппаратными, так и программными.

- Продукты системы обнаружения вторжений (IDS) предназначены для обнаружения текущих сетевых атак и оказания помощи в криминалистике после атак, в то время как аудиторские тропы и журналы выполняют аналогичную функцию для отдельных систем.

- "Ответ" обязательно определяется оцененными требованиями безопасности отдельной системы и может охватывать диапазон от простого обновления средств защиты до уведомления законных органов, контратак и тому подобного. В некоторых особых случаях предпочтение отдается полному уничтожению скомпрометированной системы, так как может случиться так, что не все скомпрометированные ресурсы будут обнаружены.

Сегодня компьютерная безопасность состоит в основном из "превентивных" мер, таких как брандмауэры или процедура выхода. Брандмауэр можно определить как способ фильтрации данных в сети между хоста или сети и другие сети, такие как Интернет, и может быть реализован как программное обеспечение, работающее на компьютере, участвующей в сетевом стеке (или, в случае с Unix-подобной операционной системы, например, ОС Linux, встроенный в операционную систему ядра), чтобы обеспечить в режиме реального времени фильтрации и блокирования. Другой реализацией является так называемый "физический брандмауэр", который состоит из отдельной машины, фильтрующей сетевой трафик. Брандмауэры распространены среди машин, постоянно подключенных к Интернету.

Некоторые организации обращаются к платформам больших данных, таким как Apache Hadoop, чтобы расширить доступность данных и машинное обучение для обнаружения продвинутых постоянных угроз.

Однако относительно немногие организации поддерживают компьютерные системы с эффективными системами обнаружения, и еще меньше организаций имеют организованные механизмы реагирования. В результате, как отмечает Reuters: "Компании впервые сообщают, что теряют больше из-за электронной кражи данных, чем из-за физической кражи активов". Основным препятствием для эффективного искоренения киберпреступности может быть чрезмерная зависимость от брандмауэров и других автоматизированных систем "обнаружения". Тем не менее, именно сбор основных доказательств с помощью устройств захвата пакетов сажает преступников за решетку.

Для обеспечения адекватной безопасности конфиденциальность, целостность и доступность сети, более известной как триада ЦРУ, должны быть защищены и считаются основой информационной безопасности. Для достижения этих целей должны использоваться административные, физические и технические меры безопасности. Размер обеспечения, предоставляемого активу, может быть определен только тогда, когда известна его стоимость.

Управление уязвимостями[править]

Основная статья: Управление уязвимостями

Управление уязвимостями-это цикл выявления, устранения или смягчения уязвимостей, особенно в программном обеспечении и микропрограммном обеспечении. Управление уязвимостями является неотъемлемой частью компьютерной и сетевой безопасности.

Уязвимости могут быть обнаружены с помощью сканера уязвимостей, который анализирует компьютерную систему в поисках известных уязвимостей, таких как открытые порты, небезопасная конфигурация программного обеспечения и восприимчивость к вредоносным программам. Для того чтобы эти инструменты были эффективными, они должны обновляться с каждым новым обновлением, которое выпускает поставщик. Как правило, эти обновления будут сканировать новые уязвимости, которые были введены недавно.

Помимо сканирования уязвимостей, многие организации заключают контракты с внешними аудиторами безопасности на регулярное проведение тестов на проникновение в свои системы для выявления уязвимостей. В некоторых секторах это является договорным требованием[114].

Снижение уязвимости[править]

Хотя формальная проверка корректности компьютерных систем возможна, она пока не получила широкого распространения. Официально проверенные операционные системы включают seL4, и PikeOS от SYSGO], но они составляют очень небольшой процент рынка.

Двухфакторная аутентификация - это метод предотвращения несанкционированного доступа к системе или конфиденциальной информации. Для этого требуется "что-то, что вы знаете", пароль или PIN-код и "что-то, что у вас есть", карта, ключ, мобильный телефон или другое оборудование. Это повышает безопасность, поскольку неавторизованному лицу необходимо и то, и другое для получения доступа.

Социальная инженерия и атаки прямого доступа к компьютеру (физические) могут быть предотвращены только с помощью некомпьютерных средств, которые могут быть трудно обеспечить в связи с чувствительностью информации. Для снижения этого риска часто требуется обучение, но даже в высокодисциплинированных условиях (например, в военных организациях) атаки социальной инженерии все еще трудно предвидеть и предотвратить.

Прививка, полученная из теории прививки, направлена на предотвращение социальной инженерии и других мошеннических трюков или ловушек, прививая сопротивление попыткам убеждения через воздействие подобных или связанных с ними попыток.

Можно снизить шансы злоумышленника, обновляя системы с помощью исправлений и обновлений безопасности, используя сканер безопасности и/или нанимая людей, обладающих опытом в области безопасности, хотя ни один из них не гарантирует предотвращение атаки. Последствия потери/повреждения данных могут быть уменьшены путем тщательного резервного копирования и страхования.

Механизмы аппаратной защиты[править]

См. Также: Компьютерная безопасность скомпрометирована аппаратным сбоем

В то время как аппаратное обеспечение может быть источником незащищенности, например, с уязвимостями микрочипов, злонамеренно введенными в процессе производства, аппаратная или вспомогательная компьютерная безопасность также предлагает альтернативу компьютерной безопасности только с программным обеспечением. Использование таких устройств и методов, как донглы, доверенные платформенные модули, случаи с учетом вторжений, блокировки дисков, отключение USB-портов и доступ с помощью мобильных устройств, может считаться более безопасным из-за физического доступа (или сложного бэкдор-доступа), необходимого для взлома. Каждый из них более подробно рассмотрен ниже.

- USB-ключи обычно используются в схемах лицензирования программного обеспечения для разблокировки возможностей программного обеспечения, но они также могут рассматриваться как способ предотвращения несанкционированного доступа к компьютеру или программному обеспечению другого устройства. Ключ, или ключ, по существу создает безопасный зашифрованный туннель между программным приложением и ключом. Принцип заключается в том, что схема шифрования на ключе, напримерAdvanced Encryption Standard (AES) обеспечивает более сильную меру безопасности, поскольку взломать и воспроизвести ключ сложнее, чем просто скопировать собственное программное обеспечение на другую машину и использовать его. Еще одним приложением безопасности для ключей является их использование для доступа к веб-контенту, такому как облачное программное обеспечение или виртуальные частные сети (VPN). Кроме того, USB-ключ может быть сконфигурирован для блокировки или разблокировки компьютера.

- Доверенные платформенные модули (TPMS) защищают устройства путем интеграции криптографических возможностей в устройства доступа с помощью микропроцессоров, или так называемых компьютеров на чипе. TPMS, используемые в сочетании с серверным программным обеспечением, предлагают способ обнаружения и аутентификации аппаратных устройств, предотвращая несанкционированный доступ к сети и данным.

- Обнаружение вторжений в корпус компьютера относится к устройству, обычно кнопочному переключателю, которое обнаруживает, когда корпус компьютера открыт. Микропрограммное обеспечение или BIOS запрограммированы таким образом, чтобы при следующей загрузке компьютера оператор получал предупреждение.

- Блокировки дисков-это, по сути, программные инструменты для шифрования жестких дисков, делающие их недоступными для воров.[126] Существуют также инструменты специально для шифрования внешних дисков.

- Отключение USB-портов-это вариант безопасности для предотвращения несанкционированного и вредоносного доступа к защищенному компьютеру. Зараженные USB-ключи, подключенные к сети с компьютера внутри брандмауэра, рассматриваются журналом Network World как наиболее распространенная аппаратная угроза, с которой сталкиваются компьютерные сети.

- Отключение или отключение периферийных устройств ( таких как камера, GPS, съемный накопитель и т.д.), Которые не используются.

- Мобильные устройства доступа становятся все более популярными из-за повсеместного распространения мобильных телефонов. Встроенные возможности, такие как модуль Bluetooth, новые Bluetooth с низким энергопотреблением (Ле), "коммуникация ближнего поля" (NFC) обеспечат на устройствах iOS и биометрической проверки, например, отпечаток читателей, а также QR-код читателя программное обеспечение, разработанное для мобильных устройств, предложить новые, безопасные пути для мобильных телефонов для подключения системы контроля доступа. Эти системы управления обеспечивают компьютерную безопасность, а также могут использоваться для контроля доступа в охраняемые здания.

Безопасные операционные системы[править]

Основная статья: Операционная система с оценкой безопасности

Одно из применений термина "компьютерная безопасность" относится к технологии, которая используется для реализации безопасных операционных систем. В 1980-х годах Министерство обороны США (МО) использовало стандарты "Оранжевой книги"[130], но действующий международный стандарт ISO/IEC 15408 "Общие критерии" определяет ряд прогрессивно более строгих уровней обеспечения оценки. Многие распространенные операционные системы соответствуют стандарту EAL4 "Методически спроектированы, протестированы и проверены", но формальная проверка, необходимая для самых высоких уровней, означает, что они являются необычными. Примером системы EAL6 ("Semiformally Verified Design and Tested") является INTEGRITY-178B, которая используется в Airbus A380[131] и нескольких военных самолетах.

Безопасное кодирование[править]

Основная статья: Безопасное кодирование

В программной инженерии безопасное кодирование направлено на защиту от случайного внедрения уязвимостей безопасности. Кроме того, можно создать программное обеспечение, разработанное с нуля, чтобы быть безопасным. Такие системы "безопасны по своей конструкции". Помимо этого, формальная верификация направлена на доказательство правильности алгоритмов, лежащих в основе системы; важно, например, для криптографических протоколов.

Возможности и списки контроля доступа[править]

Основные статьи: Список контроля доступа, Управление доступом на основе ролей, и Безопасность, основанная на возможностях

В компьютерных системах двумя основными моделями безопасности, способными обеспечить разделение привилегий, являются списки контроля доступа (ACL) и управление доступом на основе ролей (RBAC).

Список управления доступом (ACL) по отношению к компьютерной файловой системе-это список разрешений, связанных с объектом. ACL определяет, каким пользователям или системным процессам предоставляется доступ к объектам, а также какие операции разрешены для данных объектов.

Управление доступом на основе ролей-это подход к ограничению доступа к системе авторизованным пользователям, используется большинством предприятий с численностью сотрудников более 500 человек и может реализовывать обязательный контроль доступа (MAC) или дискреционный контроль доступа (DAC).

Еще один подход-безопасность, основанная на возможностях, - был в основном ограничен исследовательскими операционными системами. Однако возможности могут быть реализованы и на уровне языка, что приводит к стилю программирования, который по существу является усовершенствованием стандартного объектно-ориентированного проектирования. Одним из проектов с открытым исходным кодом в этой области является язык Е.

Обучение безопасности конечных пользователей[править]

Конечный пользователь широко признан как самое слабое звено в безопасности цепей и, по оценкам, более 90% инцидентов безопасности и нарушений привлекать какие-то человеческие ошибки. среди наиболее часто отмечались форм ошибки и просчет неудовлетворительное управление паролями, отправки электронных писем, содержащих конфиденциальные сведения и приложения к неправильному получателю, неспособность распознавать сообщают URL-адресов и выявить фальшивые сайты и опасные вложения. Распространенной ошибкой пользователей является сохранение идентификатора пользователя/пароля в браузерах, чтобы облегчить вход на банковские сайты. Это подарок злоумышленникам, которые каким-то образом получили доступ к машине. Риск может быть снижен за счет использования двухфакторной аутентификации.

Поскольку человеческий компонент киберриска особенно важен при определении глобального киберриска, с которым сталкивается организация, обучение осведомленности о безопасности на всех уровнях не только обеспечивает формальное соблюдение нормативных и отраслевых мандатов, но и считается необходимым для снижения киберриска и защиты отдельных лиц и компаний от подавляющего большинства киберугроз.

Фокус на конечного пользователя представляет собой глубокие культурные изменения для безопасности многих практиков, которые традиционно подходили кибербезопасности исключительно с технической точки зрения, и движется вдоль линий предложил майор госбезопасности центры[144] , чтобы развивать культуру кибер-осведомленности в организации, признавая, что безопасность-осознает, пользователь предоставляет важную защиту от кибератак. Цифровая гигиена

Что касается обучения конечных пользователей, то цифровая гигиена или кибергигиена является фундаментальным принципом информационной безопасности и, как показывает аналогия с личной гигиеной, эквивалентна установлению простых рутинных мер по минимизации рисков, связанных с киберугрозами. Предполагается, что хорошие методы кибергигиены могут дать сетевым пользователям еще один уровень защиты, снижая риск того, что один уязвимый узел будет использоваться либо для организации атак, либо для компрометации другого узла или сети, особенно от обычных кибератак. Кибергигиена также не должна быть ошибочно принята за проактивную киберзащиту, военный термин.

В отличие от чисто технологической защиты от угроз, кибергигиена в основном относится к рутинным мерам, которые технически просты в реализации и в основном зависят от дисциплины или образования. Его можно рассматривать как абстрактный список советов или мер, которые, как было продемонстрировано, оказывают положительное влияние на личную и/или коллективную цифровую безопасность. Таким образом, эти меры могут быть выполнены непрофессионалами, а не только экспертами по безопасности.

Кибергигиена относится к личной гигиене так же, как компьютерные вирусы относятся к биологическим вирусам (или патогенам). Однако, хотя термин "компьютерный вирус" был введен почти одновременно с созданием первых работающих компьютерных вирусов, термин "кибер-гигиена" является гораздо более поздним изобретением, возможно, еще в 2000 году пионером Интернета Винтом Серфом. С тех пор он был принят Конгрессом и Сенатом Соединенных Штатов, ФБР, институтами ЕС и главами государств.

Реагирование на нарушения[править]

Реагирование на попытки нарушения безопасности часто очень сложно по целому ряду причин, в том числе:

- Идентификация злоумышленников затруднена, так как они могут действовать через прокси-серверы, временные анонимные учетные записи удаленного доступа, беспроводные соединения и другие процедуры анонимизации, которые затрудняют обратное отслеживание, и часто находятся в другой юрисдикции. Если они успешно нарушают безопасность, они также часто получают достаточный административный доступ, чтобы иметь возможность удалять журналы, чтобы замести следы.

- Огромное количество попыток атак, часто с помощью автоматических сканеров уязвимостей и компьютерных червей, настолько велико, что организации не могут тратить время на преследование каждой из них.

- Сотрудникам правоохранительных органов часто не хватает навыков, интереса или бюджета, чтобы преследовать злоумышленников. Кроме того, для идентификации злоумышленников в сети могут потребоваться журналы из различных точек сети и во многих странах, получение которых может быть трудным или трудоемким.

В тех случаях, когда атака завершается успешно и происходит нарушение, во многих юрисдикциях в настоящее время действуют законы об обязательном уведомлении о нарушении безопасности.

Виды безопасности и конфиденциальности[править]

- Контроль доступа

- Анти-кейлоггеры

- Защита от вредоносных программ

- Антишпионские программы

- Анти-подрывное программное обеспечение

- Программное обеспечение для защиты от несанкционированного доступа

- Противоугонная защита

- Антивирусные программы

- Криптографическое программное обеспечение

- Автоматизированная диспетчеризация (САПР)

- Брандмауэр

- Система обнаружения вторжений (IDS)

- Система предотвращения вторжений (IPS)

- Программное обеспечение для управления журналами

- Родительский контроль

- Делопроизводство

- Песочница

- Управление информацией о безопасности

- Информация о безопасности и управление событиями (SIEM)

- Обновление программного обеспечения и операционной системы

- Управление уязвимостями

Планирование реагирования на инциденты[править]

Реагирование на инциденты-это организованный подход к устранению и управлению последствиями инцидента или компрометации компьютерной безопасности с целью предотвращения нарушения или предотвращения кибератаки. Инцидент, который не идентифицирован и не управляется во время вторжения, обычно перерастает в более опасное событие, такое как утечка данных или сбой системы. Предполагаемый результат плана реагирования на инцидент компьютерной безопасности состоит в том, чтобы сдержать инцидент, ограничить ущерб и помочь восстановлению в обычном режиме. Быстрое реагирование на компрометации может смягчить эксплуатируемые уязвимости, восстановить службы и процессы и минимизировать потери.[154] Планирование реагирования на инциденты позволяет организации разработать ряд лучших практик для предотвращения вторжения до того, как оно нанесет ущерб. Типичные планы реагирования на инциденты содержат набор письменных инструкций, описывающих реакцию организации на кибератаку. Без документированного плана организация может не обнаружить вторжение или компрометацию, а заинтересованные стороны могут не понимать свои роли, процессы и процедуры во время эскалации, что замедляет реагирование и разрешение проблем организации.

Существует четыре ключевых компонента плана реагирования на инциденты компьютерной безопасности:

- Подготовка: Подготовка заинтересованных сторон к процедурам обработки инцидентов или компрометаций компьютерной безопасности.

- Обнаружение и анализ: Выявление и расследование подозрительной деятельности для подтверждения инцидента безопасности, определение приоритетов реагирования на основе воздействия и координация уведомления об инциденте.

- Локализация, ликвидация и восстановление: изоляция затронутых систем для предотвращения эскалации и ограничения воздействия, точное определение генезиса инцидента, удаление вредоносных программ, затронутых систем и злоумышленников из окружающей среды и восстановление систем и данных, когда угроза больше не сохраняется.

- Деятельность после инцидента: посмертный анализ инцидента, его первопричины и реакции организации с целью улучшения плана реагирования на инцидент и будущих усилий по реагированию.

Известные атаки и нарушения[править]

Дополнительная информация: Список кибератак и Список утечек данных

Ниже приведены некоторые наглядные примеры различных типов нарушений компьютерной безопасности.

Роберт Моррис и первый компьютерный червь[править]

Основная статья: Червь Морриса

В 1988 году к Интернету было подключено 60 000 компьютеров, и большинство из них были мэйнфреймами, миникомпьютерами и профессиональными рабочими станциями. На 2 ноября 1988 года, многие начали замедляться, потому что они были запустив вредоносный код, который потребовал процессорное время и распространиться на другие компьютеры – первый интернет -"компьютерный червь". программное обеспечение было проследить до 23-летний Корнельского университета аспирант Роберт Таппан Моррис кто сказал, что "он хотел посчитать сколько машин были подключены к интернету".

Римская лаборатория[править]

В 1994 году неизвестные взломщики совершили более ста вторжений в Римскую лабораторию, главное командование и исследовательский центр ВВС США. Используя троянских коней, хакеры смогли получить неограниченный доступ к сетевым системам Рима и удалить следы своей деятельности. Злоумышленники смогли получить секретные файлы, такие как данные систем заказа воздушных задач, а также проникнуть в подключенные сетиЦентр космических полетов имени Годдарда Национального управления по аэронавтике и исследованию космического's Goddard Space Flight Center, Wright-Patterson Air Force Base, some Defense contractors, and other private sector organizations, by posing as a trusted Rome center user.

Данные кредитной карты клиента TJX[править]

В начале 2007 года американская компания по производству одежды и товаров для дома TJX объявила, что стала жертвой несанкционированного вторжения в компьютерные системы и что хакеры получили доступ к системе, которая хранила данные о кредитных картах, дебетовых картах, чеках и операциях возврата товаров.

Атака Stuxnet[править]

В 2010 году компьютерный червь, известный как Stuxnet, по сообщениям, разрушил почти пятую часть иранских ядерных центрифуг. Он сделал это, разрушив промышленные программируемые логические контроллеры (ПЛК) в ходе целенаправленной атаки. Обычно считается, что он был запущен Израилем и Соединенными Штатами, чтобы сорвать ядерную программу Ирана – хотя ни один из них публично в этом не признался.

Раскрытие информации о глобальном надзоре[править]

Основная статья: Раскрытие информации о глобальном надзоре (2013–настоящее время)

В начале 2013 года документы, предоставленные Эдвардом Сноуденом, были опубликованы газетами Washington Post и The Guardian, разоблачающими масштаб глобальной слежки АНБ. Были также признаки того, что АНБ, возможно, вставило бэкдор в стандарт NIST для шифрования. Позже этот стандарт был отозван из-за широко распространенной критики.[ Кроме того, было обнаружено, что АНБ прослушивало связи между центрами обработки данных Google.

Нарушения Target и Home Depot[править]

Украинский хакер, известный как Rescator ворвались в створ корпорация компьютеров в 2013 году, украв около 40 млн кредитных карт, а затем дома депо компьютеры в 2014 году, краже от 53 до 56 млн номеров кредитных карт. предупреждения были доставлены в обе корпорации, но игнорируются; физические нарушения безопасности с использованием самостоятельного выезда машин , как полагают, играют большую роль. "Используемая вредоносная программа абсолютно бесхитростна и неинтересна", – говорит Джим Уолтер, директор отдела анализа угроз компании McAfee по технологиям безопасности, а это означает, что ограбления могли бы быть легко остановлены существующим антивирусным программным обеспечением, если бы администраторы отреагировали на предупреждения. Размер краж привлек большое внимание со стороны государственных и федеральных властей Соединенных Штатов, и расследование продолжается.

Управление по управлению персоналом нарушение данных[править]

В апреле 2015 года Управление по управлению персоналом обнаружило, что оно было взломано более чем годом ранее в результате утечки данных, что привело к краже примерно 21,5 миллиона кадровых документов, обрабатываемых управлением. Взлом Управления управления персоналом был описан федеральными чиновниками как одно из крупнейших нарушений правительственных данных в истории Соединенных Штатов. Данные, на которые было направлено нарушение, включали личную информацию, такую какНомера социального страхования, имена, даты и места рождения, адреса и отпечатки пальцев нынешних и бывших государственных служащих, а также всех, кто прошел государственную проверку. Считается, что взлом был совершен китайскими хакерами.

Нарушение Эшли Мэдисон[править]

Основная статья: Нарушение данных Эшли Мэдисон

В июле 2015 года хакерская группа, известная как "The Impact Team", успешно взломала сайт внебрачных отношений Ashley Madison, созданный Avid Life Media. Группа утверждала, что они взяли не только данные компании, но и данные пользователей. После взлома команда Impact сбросила электронные письма от генерального директора компании, чтобы доказать свою точку зрения, и пригрозила сбросить данные клиентов, если сайт не будет удален навсегда". [177] Когда Avid Life Media не перевела сайт в автономный режим, группа выпустила еще два сжатых файла, один 9.7 ГБ и второй 20 ГБ. После второго дампа данных генеральный директор Avid Life Media Ноэль Бидерман ушел в отставку, но сайт продолжал функционировать.

Colonial Pipeline Ransomware Атака[править]

В июне 2021 года кибератака разрушила крупнейший топливопровод в США и привела к нехватке топлива на Восточном побережье.

Правовые вопросы и глобальное регулирование[править]

Международно-правовые вопросы кибератак носят сложный характер. Не существует глобальной базы общих правил, позволяющих судить и в конечном итоге наказывать киберпреступников и киберпреступников, и там, где охранные фирмы или агентства находят киберпреступника, стоящего за созданием конкретного вредоносного ПО или формы кибератаки, часто местные власти не могут принять меры из - за отсутствия законов, в соответствии с которыми можно было бы привлечь его к ответственности. Доказательство причастности к киберпреступлениям и кибератакам также является серьезной проблемой для всех правоохранительных органов. "Компьютерные вирусы переходят из одной страны в другую, из одной юрисдикции в другую – перемещаются по всему миру, используя тот факт, что у нас нет возможности глобально проводить подобные полицейские операции. Таким образом, Интернет подобен тому, как если бы кто-то [дал] бесплатные билеты на самолет всем онлайн-преступникам мира". Использование таких методов, как динамический DNS, быстрый поток и пуленепробиваемые серверы, усложняет расследование и правоприменение.

Роль правительства[править]

Роль правительства состоит в том, чтобы издавать нормативные акты, заставляющие компании и организации защищать свои системы, инфраструктуру и информацию от любых кибератак, а также защищать свою собственную национальную инфраструктуру, такую как национальная энергосистема.

Регулирующая роль правительства в киберпространстве сложна. Для некоторых киберпространство рассматривалось как виртуальное пространство, которое должно было оставаться свободным от государственного вмешательства, как это видно во многих сегодняшних либертарианских дискуссиях о блокчейне и биткойне.

Многие правительственные чиновники и эксперты считают, что правительство должно делать больше и что существует острая необходимость в улучшении регулирования, главным образом из-за неспособности частного сектора эффективно решить проблему кибербезопасности. R. Кларк сказал во время панельной дискуссии на конференции RSA Security Conference в Сан-Франциско, что он считает, что "индустрия реагирует только тогда, когда вы угрожаете регулированию. Если отрасль не отреагирует (на угрозу), вы должны довести дело до конца".[183] С другой стороны, руководители частного сектора согласны с тем, что улучшения необходимы, но считают, что вмешательство правительства повлияет на их способность эффективно внедрять инновации. Дэниел Р. Маккарти проанализировал это государственно-частное партнерство в области кибербезопасности и задумался о роли кибербезопасности в более широкой конституции политического порядка.

22 мая 2020 года Совет Безопасности ООН провел свое второе в истории неофициальное заседание по кибербезопасности, посвященное киберпространственным вызовам международному миру. По словам Генерального секретаря ООН Антониу Гутерриша, новые технологии слишком часто используются для нарушения прав человека.

Международные действия[править]

Существует множество различных команд и организаций, в том числе:

- Форум команд реагирования на инциденты и безопасности (FIRST)-это глобальная ассоциация CSIRTs.[186] Членами этой международной команды являются US-CERT, AT&T, Apple, Cisco, McAfee, Microsoft.

- Совет Европы помогает защитить общества во всем мире от угрозы киберпреступности через Конвенцию о киберпреступности.

- Цель Рабочей группы по борьбе со злоупотреблениями сообщениями (MAAWG) состоит в том, чтобы объединить индустрию обмена сообщениями для совместной работы и успешной борьбы с различными формами злоупотребления сообщениями, такими как спам, вирусы, атаки типа "Отказ в обслуживании" и другие виды использования сообщений. France Telecom, Facebook, AT&T, Apple, Cisco, Sprint-некоторые из членов MAAWG.

- ENISA : Европейское агентство сетевой и информационной безопасности (ENISA) является агентством Европейского Союза с целью улучшения сетевой и информационной безопасности в Европейском Союзе.

Европа[править]

14 апреля 2016 года Европейский парламент и Совет Европейского Союза приняли Общий регламент по защите данных (GDPR) (ЕС) 2016/679. GDPR, вступивший в силу с 25 мая 2018 года, предусматривает защиту данных и конфиденциальность для всех физических лиц в Европейском союзе (ЕС) и Европейской экономической зоне (ЕЭЗ). GDPR требует, чтобы бизнес-процессы, обрабатывающие персональные данные, были построены с учетом защиты данных по замыслу и по умолчанию. GDPR также требует, чтобы некоторые организации назначили сотрудника по защите данных (DPO).

Национальные действия[править]

Компьютерные аварийно-спасательные группы[править]

Основная статья: Компьютерная группа экстренного реагирования

Большинство стран имеют свои собственные группы реагирования на компьютерные чрезвычайные ситуации для защиты сетевой безопасности.

Канада[править]

С 2010 года в Канаде действует стратегия кибербезопасности. Она действует как документ-аналог Национальной стратегии и Плана действий по критической инфраструктуре. Стратегия состоит из трех основных столпов: защита государственных систем, защита жизненно важных частных киберсистем и помощь канадцам в обеспечении безопасности в Интернете. Существует также Система управления кибер-инцидентами для обеспечения скоординированного реагирования в случае кибер-инцидента.

Канадский центр реагирования на кибер-инциденты (CCIRC) отвечает за смягчение и реагирование на угрозы критической инфраструктуре и киберсистемам Канады. Он обеспечивает поддержку для смягчения киберугроз, техническую поддержку для реагирования и восстановления после целевых кибератак, а также предоставляет онлайн-инструменты для членов критически важных секторов инфраструктуры Канады. Он регулярно публикует бюллетени по кибербезопасности и управляет онлайн-инструментом отчетности, где отдельные лица и организации могут сообщить о кибер-инциденте.

Чтобы информировать широкую общественность о том, как защитить себя в Интернете, Public Safety Canada сотрудничает с STOP.THINK.CONNECT, коалиция некоммерческих, частных и правительственных организаций, и запустила Программу сотрудничества в области кибербезопасности.[

Они также запускают портал GetCyberSafe для канадских граждан и Месяц осведомленности о кибербезопасности в октябре.[202]

Public Safety Canada намерена начать оценку канадской стратегии кибербезопасности в начале 2015 года.

Китай[править]

Центральная ведущая группа Китая по интернет-безопасности и информатизации (кит. Эта Руководящая небольшая группа (МСУ) Коммунистической партии Китая возглавляется самим Генеральным секретарем Си Цзиньпином и укомплектована соответствующими партийными и государственными руководителями. МСУ была создана для того, чтобы преодолеть непоследовательность политики и дублирование обязанностей, характерные для бывших китайских механизмов принятия решений в киберпространстве. МСУ осуществляет надзор за разработкой политики в экономической, политической, культурной, социальной и военной областях, связанной с сетевой безопасностью и ИТ-стратегией. Эта МСУ также координирует основные политические инициативы на международной арене, продвигающие нормы и стандарты, одобренные китайским правительством, и подчеркивающие принцип национального суверенитета в киберпространстве.

Германия[править]

Берлин начинает Национальную инициативу по киберзащите: 16 июня 2011 года министр внутренних дел Германии официально открыл новый немецкий NCAZ (Национальный центр киберзащиты) Nationales Cyber-Abwehrzentrum, расположенный в Бонне. NCAZ тесно сотрудничает с BSI (Federal Office for Information Security) Bundesamt für Sicherheit in der Informationstechnik, BKA (Federal Police Organization) Bundeskriminalamt (Deutschland), BND (Federal Intelligence Service) Bundesnachrichtendienst, MAD (Military Intelligence Service).Amt für den Militärischen Abschirmdienst и другие национальные организации Германии, занимающиеся вопросами национальной безопасности. По словам министра, основной задачей новой организации, основанной 23 февраля 2011 года, является обнаружение и предотвращение атак на национальную инфраструктуру и упомянутых инцидентов, таких как Stuxnet. Германия также создала крупнейший научно-исследовательский институт ИТ-безопасности в Европе-Центр исследований в области безопасности и конфиденциальности (CRISP) в Дармштадте.

Индия[править]

Некоторые положения о кибербезопасности были включены в правила, сформулированные в соответствии с Законом об информационных технологиях 2000 года.

Национальная политика кибербезопасности 2013 года - это рамочная политика Министерства электроники и информационных технологий (MeitY), направленная на защиту государственной и частной инфраструктуры от кибератак и защиту "информации, такой как личная информация (веб - пользователей), финансовая и банковская информация и суверенные данные". CERT - In-это узловое агентство, которое отслеживает киберугрозы в стране. Кроме того, в Канцелярии премьер-министра (ПМО) была создана должность Национального координатора по кибербезопасности.

Закон об индийских компаниях 2013 года также ввел кибер-право и обязательства по кибербезопасности со стороны индийских директоров. Некоторые положения о кибербезопасности были включены в правила, разработанные в соответствии с Законом об информационных технологиях 2000 года, обновленным в 2013 году.

ЮЖНАЯ КОРЕЯ[править]

После кибератак в первой половине 2013 года, когда были скомпрометированы правительство, средства массовой информации, телевизионные станции и банковские веб-сайты, национальное правительство обязалось подготовить к 2017 году 5000 новых экспертов по кибербезопасности. Южнокорейское правительство обвинило своего северного коллегу в этих атаках, а также в инцидентах, произошедших в 2009, 2011, и 2012 годах, но Пхеньян отрицает эти обвинения.

США[править]

Законодательство[править]

Закон о компьютерном мошенничестве и злоупотреблениях 1986 года 18 U. S. C.§ 1030 является ключевым законодательством. Он запрещает несанкционированный доступ или повреждение "защищенных компьютеров", как это определено в 18 U. S. C. § 1030(e)(2). Хотя были предложены различные другие меры, ни одна из них не увенчалась успехом.

В 2013 году был подписан указ № 13636 о совершенствовании кибербезопасности критической инфраструктуры, который побудил к созданию Системы кибербезопасности NIST.

В ответ на атаку Colonial Pipeline ransomware президент Джо Байден подписал Исполнительный указ 14028[211] 12 мая 2021 года, чтобы повысить стандарты безопасности программного обеспечения для продажи правительству, ужесточить обнаружение и безопасность существующих систем, улучшить обмен информацией и обучение, создать Совет по рассмотрению кибербезопасности и улучшить реагирование на инциденты. Стандартизированные государственные услуги по тестированию

Администрация общих служб (GSA) имеет стандартизировал службу "тест на проникновение" как предварительно проверенную службу поддержки, чтобы быстро устранить потенциальные уязвимости и остановить противников до того, как они повлияют на федеральные, государственные и местные органы власти США. Эти услуги обычно называют высокоадаптивными услугами кибербезопасности (HACS). Дополнительная информация: Тест на проникновение § Стандартизированные государственные услуги по тестированию на проникновение

Агентства[править]

В Департамент внутренней безопасности есть специальный отдел, ответственный за реакцию системы управления рисками программы и требования к кибербезопасности в США называют национальной кибербезопасности дивизии. отдел является домом для нас-экзамен операций и Национальной кибернетической системы оповещения. национальной кибербезопасности и интеграции коммуникаций Центр объединяет правительственные организации, отвечающие за защиту компьютерных сетей и сетевой инфраструктуры.

Третьим приоритетом Федерального бюро расследований (ФБР) является: "Защита Соединенных Штатов от кибератак и высокотехнологичных преступлений", и они, наряду с Национальным центром по борьбе с преступностью белых воротничков (NW3C) и Бюро содействия правосудию (BJA), являются входит в состав межведомственной целевой группы-Центра жалоб на интернет-преступления, также известного как IC3.

В дополнение к своим собственным специфическим обязанностям, ФБР участвует наряду с некоммерческими организациями, такими как InfraGard.

Секция компьютерной преступности и интеллектуальной собственности (CCIPS) работает в уголовном отделе Министерства юстиции США. CCIPS отвечает за расследование компьютерных преступлений и преступлений в области интеллектуальной собственности и специализируется на поиске и изъятии цифровых доказательств в компьютерах и сетях. в 2017 году, CCIPS опубликовано рамки для уязвимость раскрытия информации программы для Интернет-систем, чтобы помочь организациям "четко описать уставный уязвимость раскрытия и обнаружения поведения, тем самым существенно уменьшая вероятность того, что такие описанные деятельность приведет к возникновению гражданской или уголовной нарушение закона при компьютерном мошенничестве и злоупотреблении законом (с 18 U. S. C. § 1030)."

Киберкомандование Соединенных Штатов, также известное как USCYBERCOM, "имеет миссию направлять, синхронизировать и координировать планирование и операции в киберпространстве для защиты и продвижения национальных интересов в сотрудничестве с внутренними и международными партнерами".

Роль Федеральной комиссии связи США в области кибербезопасности заключается в усилении защиты критической инфраструктуры связи, оказании помощи в поддержании надежности сетей во время стихийных бедствий, быстром восстановлении после них и обеспечении того, чтобы лица, оказывающие первую помощь, имели доступ к эффективным услугам связи.

Управление по контролю за продуктами питания и лекарствами выпустило руководство по медицинскому оборудованию[225], а Национальное управление безопасности дорожного движения занимается вопросами автомобильной кибербезопасности. После критики со стороны Правительственного управления подотчетности и после успешных атак на аэропорты и заявленных атак на самолеты Федеральное управление гражданской авиации выделило средства на обеспечение безопасности систем на борту самолетов частных производителей, а также на систему адресации и отчетности авиационной связи. Были также высказаны опасения по поводу будущей авиатранспортной системы следующего поколения.

Компьютерная группа аварийной готовности[править]

"Группа реагирования на компьютерные чрезвычайные ситуации" - это название, данное экспертным группам, которые занимаются инцидентами компьютерной безопасности. В США существуют две различные организации, хотя они и работают в тесном сотрудничестве.

- US-CERT: часть Национальный отдел кибербезопасности из-за Министерство внутренней безопасности Соединенных Штатов Америки.

- CERT/CC: создан Агентством перспективных исследовательских проектов в области обороны (DARPA) и управляется Институтом разработки программного обеспечения (SEI).

Современная война[править]

Основная статья: Кибервойна

Растет опасение, что следующим театром военных действий станет киберпространство. Как писал Марк Клейтон из Christian Science Monitor в статье 2015 года под названием "Новая гонка кибероружий",:

- В будущем войны будут вестись не только солдатами с оружием или самолетами, сбрасывающими бомбы. С ними также будут бороться щелчком мыши за полмира отсюда, которая высвобождает тщательно продуманные компьютерные программы, разрушающие или разрушающие важнейшие отрасли промышленности, такие как коммунальное хозяйство, транспорт, связь и энергетика. Такие атаки могут также вывести из строя военные сети, которые контролируют передвижение войск, путь реактивных истребителей, командование и управление военными кораблями.

Это привело к появлению новых терминов, таких как кибервойна и кибертерроризм. Киберкомандование США было создано в 2009 году], и многие другие страны имеют аналогичные силы.

Есть несколько критических голосов, которые задаются вопросом, является ли кибербезопасность настолько серьезной угрозой, насколько это представляется.

Карьера[править]

Кибербезопасность является быстро развивающейся области , он касается сокращения организаций риск взлома или утечки данных. в соответствии с исследованиями Стратегия предприятия группы, 46% организаций говорят, что у них "проблемные дефицит" кибербезопасности навыки в 2016 году, по сравнению с 28% в 2015 году. коммерческие, правительственные и неправительственные организации работают в сфере кибербезопасности специалистов. Самый быстрый рост спроса на работников кибербезопасности наблюдается в отраслях, управляющих растущими объемами потребительских данных, таких как финансы, здравоохранение и розничная торговля. Однако использование термина "кибербезопасность" более распространено в правительственных должностных инструкциях.

Типичные названия и описания должностей в области кибербезопасности включают:

Аналитик по безопасности[править]

- Анализирует и оценивает уязвимости в инфраструктуре (программном, аппаратном обеспечении, сетях), исследует использование доступных инструментов и контрмер для устранения обнаруженных уязвимостей и рекомендует решения и лучшие практики. Анализирует и оценивает ущерб, нанесенный данным/инфраструктуре в результате инцидентов безопасности, изучает доступные инструменты и процессы восстановления и рекомендует решения. Тесты на соответствие политикам и процедурам безопасности. Может помочь в создании, внедрении или управлении решениями безопасности.

Инженер по безопасности[править]

- Выполняет мониторинг безопасности, анализ безопасности и данных/журналов, а также криминалистический анализ для обнаружения инцидентов безопасности и монтирования реагирования на инциденты. Исследует и использует новые технологии и процессы для повышения потенциала безопасности и внедрения улучшений. Может также просматривать код или выполнять другие методологии разработки безопасности.

Архитектор безопасности[править]

- Проектирует систему безопасности или основные компоненты системы безопасности и может возглавлять группу разработчиков безопасности, создающую новую систему безопасности.

Администратор безопасности[править]

- Устанавливает и управляет общеорганизационными системами безопасности. Эта должность может также включать в себя выполнение некоторых задач аналитика безопасности в небольших организациях.

Директор по информационной безопасности (CISO)[править]

- Руководящая должность высокого уровня, ответственная за весь отдел/персонал информационной безопасности. Эта должность может включать в себя практическую техническую работу.

Главный офицер безопасности (CSO)[править]

- Руководящая должность высокого уровня, ответственная за весь отдел/персонал службы безопасности. Новая позиция теперь считается необходимой по мере роста рисков безопасности.

Сотрудник по защите данных (DPO)[править]

- В задачи DPO входит мониторинг соблюдения GDPR Великобритании и других законов о защите данных, нашей политики защиты данных, повышение осведомленности, обучение и аудит.

Консультант по безопасности/Специалист/Разведка[править]

- Широкие названия, которые охватывают любую или все другие роли или названия, предназначенные для защиты компьютеров, сетей, программного обеспечения, данных или информационных систем от вирусов, червей, шпионских программ, вредоносных программ, обнаружения вторжений, несанкционированного доступа, атак типа "отказ в обслуживании" и постоянно растущего списка атак хакеров. как отдельные лица или как часть организованной преступности или иностранных правительств.