VPN

VPN (Virtual Private Network) – частная виртуальная сеть. Тип интернет-соединения, которое обеспечивается поверх другой интернет-сети. Тем самым пользователь может скрывать свой персональный IP-адрес, передавать шифрованные данные и посещать ресурсы, даже если они закрыты для посещения в его фактическом ГЕО.

"VPN" перенаправляет сюда. Для других целей см. раздел VPN (устранение неоднозначности). Для получения коммерческих услуг см. раздел Служба VPN.

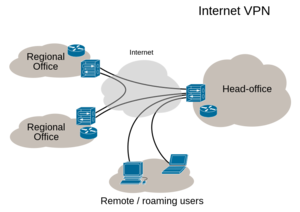

Виртуальная частная сеть (VPN) расширяет частную сеть через общедоступную сеть и позволяет пользователям отправлять и получать данные через общие или общедоступные сети, как если бы их вычислительные устройства были напрямую подключены к частной сети.[1] Преимущества VPN включают повышение функциональности, безопасности и управления частной сетью. Он обеспечивает доступ к ресурсам, недоступным в общедоступной сети, и обычно используется для удаленной работы сотрудников. Шифрование является обычным явлением, хотя и не является неотъемлемой частью VPN-соединения.

VPN создается путем установления виртуального соединения "точка-точка" с использованием выделенных каналов или протоколов туннелирования по существующим сетям. VPN, доступный из общедоступного Интернета, может обеспечить некоторые преимущества глобальной сети (WAN). С точки зрения пользователя, к ресурсам, доступным в частной сети, можно получить удаленный доступ.

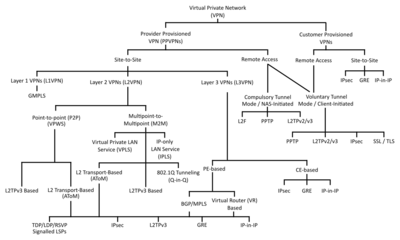

Типы[править]

Виртуальные частные сети могут быть классифицированы по нескольким категориям:

Удаленный доступ

- Конфигурация "узел-сеть" аналогична подключению компьютера к локальной сети. Этот тип обеспечивает доступ к корпоративной сети, такой как интрасеть. Это может быть использовано для работников, работающих удаленно, которым необходим доступ к частным ресурсам, или для того, чтобы мобильный работник мог получить доступ к важным инструментам, не открывая их для общедоступного Интернета.

От сайта к сайту

- Конфигурация "сайт-сайт" соединяет две сети. Эта конфигурация расширяет сеть между географически разрозненными офисами или группой офисов до установки центра обработки данных. Соединительный канал может проходить по другой промежуточной сети, такой как две сети IPv6, соединенные по сети IPv4.

Межсайтовая связь на основе экстрасети

- В контексте конфигураций "сайт-сайт "термины" интрасеть " и "экстранет" используются для описания двух различных вариантов использования. VPN между сайтами интрасети описывает конфигурацию, в которой сайты, подключенные с помощью VPN, принадлежат одной организации, в то время как VPN между сайтами экстранета объединяет сайты, принадлежащие нескольким организациям.

Как правило, частные лица взаимодействуют с виртуальными сетями удаленного доступа, в то время как предприятия, как правило, используют соединения "сайт-сайт" для сценариев "бизнес-бизнес", облачных вычислений и филиалов. Несмотря на это, эти технологии не являются взаимоисключающими и в значительно сложной бизнес-сети могут быть объединены для обеспечения удаленного доступа к ресурсам, расположенным на любом данном сайте, таким как система заказов, расположенная в центре обработки данных.

VPN-системы также могут быть классифицированы по:

- протокол туннелирования, используемый для туннелирования трафика

- расположение конечной точки туннеля, например, на границе клиента или на границе поставщика услуг сети

- тип топологии соединений, таких как соединение "сайт-сайт" или "сеть-сеть".

- уровни обеспечиваемой безопасности

- уровень OSI, который они представляют для соединительной сети, такой как схемы уровня 2 или сетевое подключение уровня 3

- количество одновременных подключений

Механизмы обеспечения безопасности[править]

VPN не могут сделать онлайн-соединения полностью анонимными, но обычно они могут повысить конфиденциальность и безопасность. Чтобы предотвратить раскрытие частной информации, VPN обычно разрешают только удаленный доступ с проверкой подлинности с использованием протоколов туннелирования и методов шифрования.

Модель безопасности VPN обеспечивает:

- конфиденциальность такова, что даже если сетевой трафик обнюхивается на уровне пакетов (см. Сетевой анализатор и глубокая проверка пакетов), злоумышленник увидит только зашифрованные данные

- аутентификация отправителя для предотвращения несанкционированного доступа пользователей к VPN

- целостность сообщений для обнаружения любых случаев подделки передаваемых сообщений.

Безопасные протоколы VPN включают следующее:

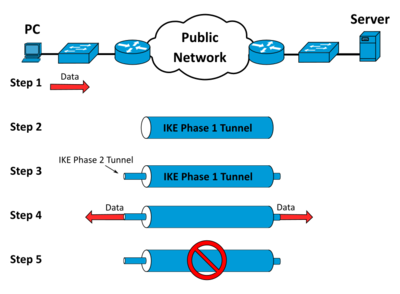

- Безопасность интернет-протокола (IPSec) была первоначально разработана Целевой группой по разработке Интернета (IETF) для IPv6, которая ранее требовалась во всех совместимых со стандартами реализациях IPv6 6434 RFC сделал это только рекомендацией. Этот протокол безопасности, основанный на стандартах, также широко используется с IPv4 и протоколом туннелирования уровня 2. Его дизайн отвечает большинству целей безопасности: доступность, целостность и конфиденциальность. IPSec использует шифрование, инкапсулируя IP-пакет внутри пакета IPSec. Деинкапсуляция происходит в конце туннеля, где исходный IP-пакет расшифровывается и пересылается по назначению.

- Безопасность транспортного уровня (SSL/TLS) может туннелировать трафик всей сети (как это происходит в проектах OpenVPN и SoftEther VPN) или защищать отдельное соединение. Ряд поставщиков предоставляют возможности удаленного доступа к VPN через SSL. VPN SSL может подключаться из мест, где у IPSec возникают проблемы с переводом сетевых адресов и правилами брандмауэра.

- Безопасность транспортного уровня дейтаграмм (DTLS) – используется в Cisco AnyConnect VPN и в OpenConnect VPN[8] для решения проблем, связанных с туннелированием SSL/TLS через TCP (туннелирование TCP через TCP может привести к большим задержкам и прерыванию соединения).

- Шифрование Microsoft "Точка-точка" (MPPE) работает с протоколом туннелирования "Точка-точка" и в нескольких совместимых реализациях на других платформах.

- Протокол туннелирования защищенных сокетов Microsoft (SSTP) туннелирует трафик протокола "Точка-точка" (PPP) или протокола туннелирования уровня 2 через канал SSL/TLS (SSTP был представлен в Windows Server 2008 и в Windows Vista с пакетом обновления 1).

- Многопутевая виртуальная частная сеть (MPVPN). Компания Ragula Systems Development владеет зарегистрированной торговой маркой "MPVPN".

- VPN Secure Shell (SSH) – OpenSSH предлагает VPN-туннелирование (отличное от переадресации портов) для защиты удаленных подключений к сети или к межсетевым соединениям. Сервер OpenSSH предоставляет ограниченное количество параллельных туннелей. Сама функция VPN не поддерживает личную аутентификацию.

- Защита проводов-это протокол. В 2020 году поддержка WireGuard была добавлена как в ядра Linux, так и в ядра Android, открыв его для использования поставщиками VPN. По умолчанию WireGuard использует Curve25519 для обмена ключами и ChaCha20 для шифрования, но также включает возможность предварительного обмена симметричным ключом между клиентом и сервером.

- IKEv2-это аббревиатура, обозначающая том 2 по обмену ключами в Интернете. Он был создан Microsoft и Cisco и используется в сочетании с IPSec для шифрования и аутентификации. Его основное применение-в мобильных устройствах, будь то в сетях 3G или 4G LTE, поскольку он эффективен при повторном подключении при потере соединения.

Идентификация[править]

Конечные точки туннелей должны быть аутентифицированы, прежде чем можно будет установить безопасные VPN-туннели. Созданные пользователем VPN для удаленного доступа могут использовать пароли, биометрические данные, двухфакторную аутентификацию или другие криптографические методы. В туннелях между сетями часто используются пароли или цифровые сертификаты. Они постоянно хранят ключ, позволяющий автоматически устанавливать туннель без вмешательства администратора.

Маршрутизация[править]

Протоколы туннелирования могут работать в топологии сети "точка-точка ", которая теоретически не будет считаться VPN, поскольку ожидается, что VPN по определению будет поддерживать произвольные и изменяющиеся наборы сетевых узлов. Но поскольку большинство реализаций маршрутизаторов поддерживают программно-определяемый туннельный интерфейс, VPN, предоставляемые клиентами, часто являются просто определенными туннелями, использующими обычные протоколы маршрутизации.

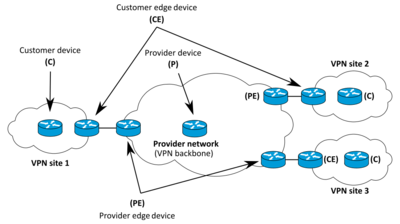

Строительные блоки VPN, предоставленные поставщиком[править]

В зависимости от того, работает ли VPN (PPVPN), предоставляемый поставщиком, на уровне 2 (L2) или на уровне 3 (L3), описанными ниже строительными блоками могут быть только L2, только L3 или комбинация обоих. Функциональность переключения меток по нескольким протоколам (MPLS) размывает идентичность L2-L3.

4026 RFC обобщил следующие термины, чтобы охватить VPN L2 MPLS и L3 (BGP) VPN, но они были введены в 2547 RFC.

Устройства заказчика (C)

Устройство, которое находится в сети клиента и не подключено напрямую к сети поставщика услуг. Устройства C не знают о VPN.

Периферийное устройство клиента (CE)

Устройство на границе сети клиента, которое обеспечивает доступ к PPVPN. Иногда это просто демаркационная точка между ответственностью поставщика и клиента. Другие поставщики позволяют клиентам настраивать его.

Пограничное устройство поставщика (PE)

Устройство или набор устройств на границе сети поставщика, которое подключается к сетям клиентов через устройства CE и представляет представление поставщика о сайте клиента. PEs знают о VPN, которые подключаются через них, и поддерживают состояние VPN.

Устройство поставщика (P)

Устройство, которое работает в основной сети поставщика и не подключается напрямую к какой-либо конечной точке клиента. Это может, например, обеспечить маршрутизацию для многих туннелей, управляемых поставщиком, которые принадлежат PPVPN разных клиентов. Хотя устройство P является ключевой частью реализации PPVPN, оно само по себе не поддерживает VPN и не поддерживает состояние VPN. Его основная роль заключается в том, чтобы позволить поставщику услуг масштабировать свои предложения PPVPN, например, действуя в качестве точки агрегирования для нескольких PE. Соединения P-to-P в такой роли часто являются оптическими соединениями большой емкости между основными местоположениями поставщиков.

Доступные пользователю службы PPVPN[править]

Службы уровня 2 OSI[править]

Виртуальная локальная сеть

Виртуальная локальная сеть (VLAN) - это технология уровня 2, которая позволяет сосуществовать нескольким доменам вещания локальной сети (LAN), связанным между собой через магистрали с использованием протокола транкинга IEEE 802.1 Q. Были использованы другие протоколы транкинга, но они устарели, в том числе связь между коммутаторами (ISL), IEEE 802.10 (первоначально протокол безопасности, но для транкинга было введено подмножество) и эмуляция локальной сети ATM (LANE).

Служба виртуальной частной локальной сети (VPLS)

Разработанные Институтом инженеров электротехники и электроники, виртуальные локальные сети (VLAN) позволяют нескольким помеченным локальным сетям совместно использовать общую магистраль. Виртуальные сети часто включают в себя только объекты, принадлежащие клиентам. В то время как VPLS, как описано в предыдущем разделе (сервисы уровня 1 OSI), поддерживает эмуляцию топологий "точка-точка" и "точка-многоточечная", обсуждаемый здесь метод расширяет технологии уровня 2, такие как транкинг локальной сети 802.1 d и 802.1 q, для работы с транспортными средствами, такими как Metro Ethernet.

Как используется в этом контексте, VPLS-это PPVPN уровня 2, эмулирующий полную функциональность традиционной локальной сети. С точки зрения пользователя, VPLS позволяет соединять несколько сегментов локальной сети через ядро поставщика с коммутацией пакетов или оптическое ядро, прозрачное для пользователя, благодаря чему удаленные сегменты локальной сети ведут себя как одна локальная сеть.

В VPLS сеть провайдера эмулирует обучающий мост, который при необходимости может включать службу VLAN.

Псевдо-провод (PW)

PW аналогичен VPLS, но он может предоставлять различные протоколы L2 на обоих концах. Как правило, его интерфейс представляет собой протокол WAN, такой как асинхронный режим передачи или ретрансляция кадров. Напротив, если вы хотите создать видимость локальной сети, смежной между двумя или более местоположениями, будет уместна услуга виртуальной частной локальной сети или IPLS.

Туннелирование Ethernet по IP

Эфирип (3378 RFC) - спецификация протокола туннелирования Ethernet по IP. EtherIP имеет только механизм инкапсуляции пакетов. Он не имеет ни конфиденциальности, ни защиты целостности сообщений. EtherIP был представлен в сетевом стеке FreeBSD и серверной программе SoftEther VPN.

Услуга, подобная локальной сети только для IP (IPLS)

Подмножество VPLS, устройства CE должны иметь возможности уровня 3; IPLS представляет пакеты, а не кадры. Он может поддерживать IPv4 или IPv6.

Архитектуры PPVPN уровня 3 OSI[править]

В этом разделе обсуждаются основные архитектуры для PPVPN, в одной из которых PE устраняет неоднозначность повторяющихся адресов в одном экземпляре маршрутизации, а в другой-виртуальный маршрутизатор, в котором PE содержит экземпляр виртуального маршрутизатора для каждой VPN. Первый подход и его варианты привлекли наибольшее внимание.

Одна из проблем PPVPN связана с тем, что разные клиенты используют одно и то же адресное пространство, особенно частное адресное пространство IPv4. Поставщик должен иметь возможность устранять неоднозначность перекрывающихся адресов в PPVPN нескольких клиентов.

BGP/MPLS PPVPN

В методе, определенном 2547 RFC, расширения BGP рекламируют маршруты в семействе VPN-адресов IPv4, которые имеют форму 12-байтовых строк, начиная с 8-байтового различителя маршрутов (RD) и заканчивая 4-байтовым адресом IPv4. RDs устраняет неоднозначность, в противном случае дублирующие адреса в одном и том же PE.

PEs понимает топологию каждой VPN, которая соединена с туннелями MPLS либо напрямую, либо через P-маршрутизаторы. В терминологии MPLS маршрутизаторы P-это маршрутизаторы с переключателями меток, не знающие о VPN.

Виртуальный маршрутизатор PPVPN

Архитектура виртуального маршрутизатора, в отличие от методов BGP/MPLS, не требует изменений в существующих протоколах маршрутизации, таких как BGP. Предоставляя логически независимые домены маршрутизации, клиент, использующий VPN, полностью отвечает за адресное пространство. В различных туннелях MPLS различные PPVPN неоднозначны по своей метке, но не нуждаются в различителях маршрутизации.

Незашифрованные туннели[править]

Некоторые виртуальные сети используют протоколы туннелирования без шифрования для защиты конфиденциальности данных. В то время как VPN часто обеспечивают безопасность, незашифрованная оверлейная сеть не вполне вписывается в категорию безопасных или надежных. Например, туннель, установленный между двумя хостами с общей инкапсуляцией маршрутизации (GRE), является виртуальной частной сетью, но не является ни безопасным, ни надежным.

Собственные протоколы туннелирования открытого текста включают протокол туннелирования уровня 2 (L2TP), если он настроен без IPSec и протокола туннелирования "Точка-точка" (PPTP) или шифрования Microsoft "Точка-точка" (MPPE).

Надежные сети доставки[править]

Надежные VPN не используют криптографическое туннелирование; вместо этого они полагаются на безопасность сети одного поставщика для защиты трафика.

- Переключение меток по нескольким протоколам (MPLS) часто накладывается на VPN, часто с контролем качества обслуживания в надежной сети доставки.

- Протокол L2TP[33] , который на основе стандартов замены, и компромисс, взяв лучшие черты от каждого, по два проприетарных протоколов VPN: Cisco в 2 слоя, пересылки второго уровня (l2f) (устар состоянию на 2009) и Microsoft, точка-точка туннельный протокол (протоколы PPTP).

С точки зрения безопасности VPN либо доверяют базовой сети доставки, либо должны обеспечивать безопасность с помощью механизмов в самой VPN. Если только доверенная сеть доставки не работает только между физически защищенными сайтами, как для надежных, так и для безопасных моделей требуется механизм аутентификации для пользователей, чтобы получить доступ к VPN.

VPN в мобильных средах[править]

Мобильные виртуальные частные сети используются в настройках, где конечная точка VPN не привязана к одному IP-адресу, а вместо этого перемещается по различным сетям, таким как сети передачи данных от операторов сотовой связи или между несколькими точками доступа Wi-Fi, не прерывая безопасный сеанс VPN или не теряя сеансы приложений.[36] Мобильные VPN широко используются в сфере общественной безопасности, где они предоставляют сотрудникам правоохранительных органов доступ к таким приложениям, как компьютерные диспетчерские и криминальные базы данных, и в других организациях с аналогичными требованиями, такими как управление полевыми службами и здравоохранение.].

Сетевые ограничения[править]

Ограничение традиционных сетей VPN является то, что они являются "точка-точка" соединения и, как правило, не поддерживают широковещательные Домены, поэтому, связь, программное обеспечение и сети, основанные на слой 2 и широковещательных пакетов, таких как NetBIOS-имя , используемое в сети Windows, не может быть полностью поддерживается как на локальной сети. Варианты VPN, такие как служба виртуальной частной локальной сети (VPLS) и протоколы туннелирования уровня 2, предназначены для преодоления этого ограничения.

Распространенные заблуждения[править]

- VPN не делает ваш Интернет "частным". Вас по-прежнему можно отслеживать с помощью файлов cookie для отслеживания и снятия отпечатков пальцев с устройства, даже если ваш IP-адрес скрыт.

- VPN не делает вас невосприимчивым к хакерам.

Смотрите также[править]

- Анонимайзер

- Динамическая Многоточечная Виртуальная Частная Сеть

- Ethernet VPN

- Конфиденциальность в Интернете

- Опосредованный VPN

- Оппортунистическое шифрование

- Раздельное туннелирование

- Виртуальный частный сервер

- VPN-сервис

- W-8BEN

Пруф[править]

web.archive.org///http://www.comnews.com/cgi-bin/arttop.aspnecessity