Довольно Хорошая Конфиденциальность

Pretty Good Privacy (PGP) - это программа шифрования, которая обеспечивает криптографическую конфиденциальность и аутентификацию для передачи данных . PGP используется для подписи, шифрования и дешифрования текстов, сообщений электронной почты, файлов, каталогов и целых разделов диска, а также для повышения безопасности сообщений электронной почты. Фил Циммерман разработал PGP в 1991 году.

PGP и аналогичное программное обеспечение следует стандарту OpenPGP ( RFC 4880 ) для шифрования и дешифрования данных.

Дизайн[править]

Шифрование PGP использует последовательную комбинацию хеширования , сжатия данных , криптографии с симметричным ключом и, наконец, криптографии с открытым ключом ; каждый шаг использует один из нескольких поддерживаемых алгоритмов . Каждый открытый ключ привязан к имени пользователя или адресу электронной почты. Первая версия этой системы была обычно известна как сеть доверия, чтобы контрастировать с системой X. 509, которая использует иерархический подход, основанный на центре сертификации, и который был добавлен к реализациям PGP позже. Текущие версии шифрования PGP включают оба варианта через автоматизированный сервер управления ключами.

Отпечатки[править]

Отпечаток открытого ключа-это более короткая версия открытого ключа. Из отпечатка пальца кто-то может получить правильный соответствующий открытый ключ. Отпечатки пальцев, как C3A6 5E46 7B54 77DF 3C4C 9790 4D22 B3CA 5B32 ff66 могут быть напечатаны на визитной карточке.

Совместимость[править]

По мере развития PGP версии, поддерживающие новые функции и алгоритмы, могут создавать зашифрованные сообщения, которые старые системы PGP не могут расшифровать, даже с допустимым закрытым ключом. Поэтому важно, чтобы партнеры в PGP communication понимали возможности друг друга или, по крайней мере, согласовывали параметры PGP.

Конфиденциальность[править]

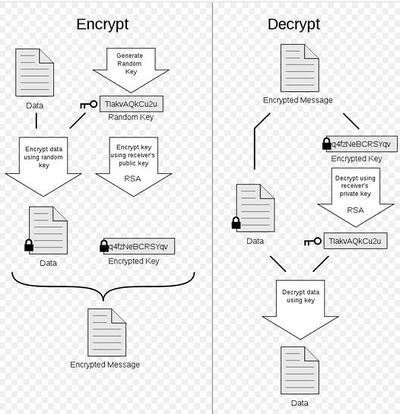

PGP можно использовать для конфиденциальной отправки сообщений. Для этого PGP использует гибридную криптосистему, комбинируя шифрование с симметричным ключом и шифрование с открытым ключом. Сообщение шифруется с помощью симметричного алгоритма шифрования, для которого требуется симметричный ключ, сгенерированный отправителем. Симметричный ключ используется только один раз и также называется сеансовым ключом. Сообщение и его сеансовый ключ отправляются получателю. Сеансовый ключ должен быть отправлен получателю, чтобы он знал, как расшифровать сообщение, но чтобы защитить его во время передачи, он шифруется открытым ключом получателя. Только закрытый ключ, принадлежащий получателю, может расшифровать сеансовый ключ и использовать его для симметричного расшифровки сообщения.

Цифровые подпись[править]

PGP поддерживает аутентификацию сообщений и проверку целостности. Последнее используется для определения того, было ли Сообщение изменено с момента его завершения (свойство целостности сообщения), а первое-для определения того, действительно ли оно было отправлено физическим или юридическим лицом, заявленным как отправитель (цифровая подпись ). Поскольку содержимое зашифровано, любые изменения в сообщении приведут к сбою расшифровки с помощью соответствующего ключа. Отправитель использует PGP для создания цифровой подписи сообщения с помощью алгоритмов RSA или DSA. Для этого PGP вычисляет хэш (также называемый Message digest ) из открытого текста, а затем создает цифровую подпись из этого хэша, используя закрытый ключ отправителя.

Паутина доверия[править]

Главная статья: Web of trust

Как при шифровании сообщений, так и при проверке подписей важно, чтобы открытый ключ, используемый для отправки сообщений кому-либо или какой-либо сущности, действительно "принадлежал" предполагаемому получателю. Простая загрузка открытого ключа откуда-либо не является надежной гарантией этой связи; преднамеренное (или случайное) олицетворение возможно. С первой версии PGP всегда включала положения о распространении открытых ключей пользователей в " сертификацию идентификации", который также построен криптографически так, что любое вмешательство (или случайное искажение) легко обнаруживается. Однако простого создания сертификата, который невозможно изменить без обнаружения, недостаточно; это может предотвратить повреждение только после создания сертификата, а не раньше. Пользователи также должны каким-то образом гарантировать, что открытый ключ в сертификате действительно принадлежит лицу или организации, претендующим на него. Данный открытый ключ (или, более конкретно, информация, связывающая имя пользователя с ключом) может быть подписан цифровой подписью сторонним пользователем для подтверждения связи между кем-либо (фактически именем пользователя) и ключом. Существует несколько уровней доверия, которые могут быть включены в такие подписи. Хотя многие программы читают и записывают эту информацию, немногие (если таковые имеются) включают этот уровень сертификации при расчете того, следует ли доверять ключу.

Протокол web of trust был впервые описан Филом Циммерманом в 1992 году в руководстве для PGP версии 2.0:

- Со временем вы будете накапливать ключи от других людей, которых вы можете назначить доверенными интродьюсерами. Все остальные будут выбирать своих доверенных интродьюсеров. И каждый будет постепенно накапливать и раздавать своим ключом коллекцию удостоверяющих подписей от других людей, с расчетом, что любой получающий ее будет доверять хотя бы одной или двум подписям. Это приведет к появлению децентрализованной отказоустойчивой сети доверия для всех открытых ключей.

Механизм web of trust имеет преимущества перед централизованно управляемой схемой инфраструктуры открытых ключей, такой как используемая S/MIME, но не используется повсеместно. Пользователи должны быть готовы принять сертификаты и проверить их действительность вручную или просто принять их. Удовлетворительное решение основной проблемы найдено не было.

Сертификаты[править]

В (более поздней) спецификации OpenPGP подписи доверия могут использоваться для поддержки создания центров сертификации . Подпись доверия указывает как на то, что ключ принадлежит заявленному владельцу, так и на то, что владелец ключа может подписывать другие ключи на уровне ниже своего собственного. Подпись уровня 0 сопоставима с веб-подписью доверия, поскольку сертифицирована только действительность ключа. Подпись уровня 1 аналогична доверию, имеющемуся в центре сертификации, поскольку ключ, подписанный на уровне 1, может выдавать неограниченное количество подписей уровня 0. Подпись уровня 2 в значительной степени аналогична предположению о доверии, на которое пользователи должны полагаться, когда они используют список центров сертификации по умолчанию (например, включенные в веб-браузеры); это позволяет владельцу ключа создавать другие центры сертификации ключей.

Версии PGP всегда включали способ отмены ("отзыва") сертификатов идентификации. Потерянный или скомпрометированный закрытый ключ потребует этого, если безопасность связи должна быть сохранена этим пользователем. Это более или менее эквивалентно спискам отзыва сертификатов централизованных схем PKI. Последние версии PGP также поддерживают даты истечения срока действия сертификата.

Проблема правильной идентификации открытого ключа как принадлежащего конкретному пользователю не является уникальной для PGP. Все криптосистемы с открытым ключом / закрытым ключом имеют одну и ту же проблему, даже если в несколько разных обличьях, и полное удовлетворительное решение неизвестно. Первоначальная схема PGP, по крайней мере, оставляет решение о том, следует ли использовать его систему одобрения/проверки пользователю, в то время как большинство других схем PKI этого не делают, требуя вместо этого, чтобы каждый сертификат, заверенный центральным центром сертификации, был принят как правильный.

Качество безопасности[править]

В наилучшей степени из общедоступной информации нет известного метода, который позволил бы человеку или группе взломать шифрование PGP криптографическими или вычислительными средствами. Действительно, в 1995 году криптограф Брюс Шнайер охарактеризовал раннюю версию как "наиболее близкую к шифрованию военного уровня"."[5] было обнаружено, что ранние версии PGP имеют теоретические уязвимости, поэтому рекомендуется использовать текущие версии.[6] в дополнение к защите данных в пути по сети шифрование PGP может также использоваться для защиты данных в долговременном хранилище данных, таких как дисковые файлы. Эти варианты долгосрочного хранения также известны как данные в состоянии покоя, т. е. данные, хранящиеся не в пути.

Криптографическая безопасность шифрования PGP зависит от предположения, что используемые алгоритмы являются нерушимыми путем прямого криптоанализа с использованием современного оборудования и методов.

В исходной версии для шифрования сеансовых ключей использовался алгоритм RSA. Безопасность RSA зависит от односторонней функциональной природы математического целочисленного факторинга .[7] точно так же алгоритм симметричного ключа, используемый в версии 2 PGP, был идеей, которые в какой-то момент в будущем могут оказаться ранее незамеченными криптоаналитическими недостатками. Конкретные случаи текущей PGP или IDEA небезопасности (если они существуют) не являются общеизвестными. Поскольку текущие версии PGP добавили дополнительные алгоритмы шифрования, их криптографическая уязвимость зависит от используемого алгоритма. Однако ни один из используемых в настоящее время алгоритмов не имеет криптоаналитических недостатков.

Периодически выпускаются новые версии PGP, и разработчики исправляют уязвимости по мере их появления. Любое агентство, желающее читать сообщения PGP, вероятно, будет использовать более простые средства, чем стандартный криптоанализ, например, криптоанализ резинового шланга или криптоанализ черного мешка (например, установка какой-либо формы троянского коня или программного обеспечения/оборудования для регистрации нажатия клавиш на целевом компьютере для захвата зашифрованных ключей и их паролей). ФБР уже использовало эту атаку против PGP в своих расследованиях. Однако любые такие уязвимости применимы не только к PGP, но и к любому обычному программному обеспечению шифрования.

В 2003 году инцидент, связанный с изъятием PDA Psion, принадлежащих членам Красной бригады, показал, что ни итальянская полиция, ни ФБР не смогли расшифровать PGP-зашифрованные файлы, хранящиеся на них. [ненадежный источник?]

Второй инцидент в декабре 2006 года (см. "re Boucher") с участием американских таможенных агентов, захвативших портативный компьютер , который якобы содержал детскую порнографию, указывает на то, что правительственные учреждения США считают "почти невозможным" доступ к зашифрованным PGP файлам. Кроме того, мировой судья, вынося решение по этому делу в ноябре 2007 года, заявил, что принуждение подозреваемого раскрыть его пароль PGP будет нарушать его права на Пятую поправку, т. е. конституционное право подозреваемого не инкриминировать себя. Вопрос о пятой поправке был вновь поднят по мере того, как правительство обжаловало это дело, и судья федерального округа приказал ответчику предоставить ключ.

Доказательства предполагают, что с 2007 британские полицейские следователи неспособны сломать PGP, поэтому вместо этого обратились к использованию законодательства RIPA, чтобы потребовать пароли/ключи. В ноябре 2009 года британский гражданин был осужден в соответствии с законодательством RIPA и заключен в тюрьму на девять месяцев за отказ предоставить полицейским следователям ключи шифрования к PGP-зашифрованным файлам.

PGP как криптосистема подверглась критике за сложность стандарта, реализацию и очень низкую практичность пользовательского интерфейса , в том числе признанными фигурами в криптографических исследованиях. как стандарт, разработанный в 90-х годах, он использует неэффективный формат сериализации для хранения как ключей, так и зашифрованных данных, что привело к атакам подписи на открытые ключи известных разработчиков GNU Privacy Guard . Обратная совместимость стандарта OpenPGP приводит к использованию относительно слабого выбора по умолчанию криптографических примитивов (cast5 cipher, CFB режим, хэширование пароля S2K). стандарт был также подвергнут критике за утечку метаданных, использование долгосрочных ключей и отсутствие прямой тайны . Популярные реализации конечных пользователей страдают от различных уязвимостей, связанных с чередованием сигнатур, понижением уровня шифрования и утечкой метаданных, которые объясняются сложностью стандарта.

История[править]

Ранняя история[править]

Фил Циммерман создал первую версию шифрования PGP в 1991 году. Название "Pretty Good Privacy" было вдохновлено названием продуктового магазина "Ralph's Pretty Good Grocery", представленного в вымышленном городе радиоведущего Гаррисона Кейлора, Lake Wobegon .[21]Эта первая версия включала алгоритм симметричного ключа, который Циммерман проектировал сам, названный BassOmatic после эскиза Saturday Night Live. Циммерман был давним антиядерным активистом и создал шифрование PGP так, чтобы столь же склонные люди могли безопасно использовать BBSs и надежно хранить сообщения и файлы. Для некоммерческого использования лицензии не требовалось. Не было даже номинальной платы, и полный исходный код был включен со всеми копиями.

В сообщении от 5 июня 2001, озаглавленном "PGP отмечает 10-ю годовщину", Циммерман описывает обстоятельства, окружающие его выпуск PGP:

- Именно в этот день в 1991 году я отправил первый выпуск PGP нескольким своим друзьям для загрузки в интернет. Во-первых, я отправил его Аллану Хельтье, который отправил его в Peacenet, ISP, который специализировался на низовых политических организациях, главным образом в движении за мир. Peacenet был доступен для политических активистов во всем мире. Затем я загрузил его в Kelly Goen, который продолжил загружать его в группу новостей Usenet, которая специализировалась на распространении исходного кода. По моей просьбе он отметил публикацию Usenet как "только для нас". Келли также загрузила его во многие системы BBS по всей стране. Я не помню, начались ли публикации в Интернете 5 или 6 июня.

- Для некоторых может показаться удивительным, что еще в 1991 году я еще недостаточно знал о группах новостей Usenet, чтобы понять, что тег "только для США" был просто консультативным тегом, который мало влиял на то, как Usenet распространял публикации в группах новостей. Я думал, что он фактически контролирует, как Usenet маршрутизирует публикацию. Но тогда я понятия не имел, как разместить что-либо в группе новостей, и даже не имел четкого представления о том, что такое группа Новостей.

PGP нашел свой путь в Интернет и быстро приобрел значительное число последователей по всему миру. Пользователи и сторонники включены инакомыслящих в тоталитарных странах (некоторые влияющие письма Циммермана были опубликованы, некоторые из которых были включены в выступлении перед Конгрессом США), борцы за гражданские права в других районах мира (см. Циммерман опубликовал показания в разных судебных заседаниях), и свободной коммуникации активисты, которые назвали себя киберпанки (которые предоставляются как гласность и распределение); спустя десятилетия, Криптовечеринка активисты так же через Твиттер.

Уголовное расследование[править]

Вскоре после его выпуска шифрование PGP вышло за пределы Соединенных Штатов , и в феврале 1993 года Циммерман стал официальной мишенью уголовного расследования правительства США за "экспорт боеприпасов без лицензии". Криптосистемы, использующие ключи размером более 40 бит, тогда считались боеприпасами в рамках определения экспортных правил США; PGP никогда не использовал ключи размером менее 128 бит, поэтому в то время он был квалифицирован. Наказания за нарушение, если они признаются виновными, являются существенными. Через несколько лет расследование по делу Циммермана было закрыто без предъявления ему или кому-либо еще уголовных обвинений.

Циммерман мысленно бросил вызов этим правилам. Он опубликовал весь исходный код PGP в книге в твердом переплете, [23] через MIT Press , которая была распространена и продана широко. Любой, кто хочет создать свою собственную копию PGP, может отрезать обложки, разделить страницы и сканировать их с помощью программы OCR (или, возможно, ввести ее в качестве программы ввода, если программное обеспечение OCR недоступно), создавая набор текстовых файлов исходного кода. Затем можно построить приложение, используя свободно доступную коллекцию компиляторов GNU. Таким образом, PGP будет доступен в любой точке мира. Заявленный принцип был прост: экспорт боеприпасов —оружия, бомб, самолетов и программного обеспечения—был (и остается) ограниченным; но экспорт книг защищен Первой поправкой . Вопрос никогда не проверялся в суде в отношении ПГП. Однако в случаях, когда речь идет о другом программном обеспечении для шифрования, два федеральных апелляционных суда установили правило о том, что исходный код криптографического программного обеспечения защищен Первой поправкой (Девятый окружной апелляционный суд по делу Бернштейна и шестой окружной апелляционный суд по делу Юнгера).

Экспортные правила США в отношении криптографии остаются в силе, но были существенно либерализованы в конце 1990-х годов. С 2000 года соблюдение правил также значительно облегчается. Шифрование PGP больше не соответствует определению неэкспортируемого оружия и может экспортироваться на международном уровне, за исключением семи конкретных стран и списка названных групп и лиц [24] (с которыми по существу вся торговля США запрещена под различным контролем США).

PGP 3 и основание PGP Inc.[править]

Во время этой суматохи команда Циммермана работала над новой версией шифрования PGP под названием PGP 3. Эта новая версия должна была иметь значительные улучшения безопасности, включая новую структуру сертификатов, которая исправила небольшие недостатки безопасности в PGP 2.сертификаты x, а также разрешение включать в сертификат отдельные ключи для подписи и шифрования. Кроме того, опыт решения патентных и экспортных проблем привел к тому, что они полностью отказались от патентов. PGP 3 ввел использование CAST-128 (a.к. а. CAST5) алгоритм симметричного ключа, а также DSA и ElGamal асимметричные ключевые алгоритмы, все из которых не были обременены патентами.

После того, как федеральное уголовное расследование закончилось в 1996, Циммерман и его команда начали компанию, чтобы произвести новые версии шифрования PGP. Они слились с Viacrypt (которому Циммерман продал коммерческие права и который лицензировал RSA непосредственно от RSADSI ), который затем изменил свое название на PGP Incorporated. Недавно объединенная команда Viacrypt / PGP начала работу над новыми версиями шифрования PGP на базе системы PGP 3. В отличие от PGP 2, который был исключительно программой командной строки, PGP 3 был разработан с самого начала как библиотека программного обеспечения, позволяющая пользователям работать из командной строки или внутри графического интерфейса Окружающая среда. Первоначальное соглашение между Viacrypt и командой Циммермана заключалось в том, что Viacrypt будет иметь четные версии и нечетные версии Циммермана. Viacrypt, таким образом, создал новую версию (основанную на PGP 2), которую они назвали PGP 4. Чтобы устранить путаницу в том, как PGP 3 может быть преемником PGP 4, PGP 3 был переименован и выпущен как PGP 5 в мае 1997 года.

Приобретение сетевых партнеров[править]

В декабре 1997 года, PGP Inc. была приобретена компанией Network Associates, Inc. ("Най"). Циммерман и команда PGP стали сотрудниками NAI. NAI была первой компанией, которая имеет легальную экспортную стратегию, публикуя исходный код. Под NAI команда PGP добавила шифрование диска, брандмауэры рабочего стола, обнаружение вторжений и VPN IPsec к семейству PGP. После либерализации экспортного регулирования 2000 года, которая больше не требовала публикации исходного кода, NAI прекратила выпуск исходного кода.

В начале 2001 года Циммерман покинул Най. Он служил главным криптографом для Hush Communications, который предоставляет сервис электронной почты на основе OpenPGP, Hushmail . Он также работал с Veridis и другими компаниями. В октябре 2001 года NAI объявила, что ее активы PGP выставлены на продажу и что она приостанавливает дальнейшее развитие шифрования PGP. Единственным оставшимся ресурсом был PGP E-Business Server (исходная версия командной строки PGP). В феврале 2002 года NAI отменила всю поддержку продуктов PGP, за исключением переименованного продукта командной строки. NAI (ранее McAfee, затем Intel Security, а теперь McAfee снова) продолжал продавать и поддерживать продукт под названием McAfee E-Business Server до 2013 года.

Текущая ситуация[править]

В августе 2002 года несколько бывших членов команды PGP сформировали новую компанию, PGP Corporation, и купили активы PGP (за исключением версии командной строки) у NAI. Новая компания финансировалась Робом Тейсом из Doll Capital Management (DCM) и Терри Гарнеттом из Venrock Associates. Корпорация PGP поддерживает существующих пользователей PGP и соблюдает контракты на поддержку NAI. Циммерман теперь служит специальным советником и консультантом корпорации PGP, а также продолжает управлять своей собственной консалтинговой компанией. В 2003 году корпорация PGP создала новый серверный продукт под названием PGP Universal. В середине 2004 года корпорация PGP поставила собственную версию командной строки под названием PGP Command Line, которая интегрируется с другими приложениями платформы шифрования PGP. В 2005 PGP Corporation сделала свое первое приобретение-немецкая компания программного обеспечения Glück & Kanja Technology AG, которая является теперь PGP Deutschland AG. в 2010 PGP Corporation приобрела базирующийся в Гамбурге центр сертификации TC TrustCenter и его материнскую компанию, ChosenSecurity, чтобы сформировать его подразделение PGP TrustCenter

С момента покупки активов PGP NAI в 2002 году корпорация PGP предлагает техническую поддержку PGP во всем мире из своих офисов в Дрейпере, штат Юта ; Оффенбах , Германия ; и Токио , Япония .

29 апреля 2010 Symantec Corp. объявила, что приобретет PGP за $300 миллионов с намерением интегрировать его в свою корпоративную группу безопасности. это приобретение было завершено и объявлено общественности 7 июня 2010. Исходный код PGP Desktop 10 доступен для экспертной оценки.

Также в 2010 году корпорация Intel приобрела McAfee . В 2013 году McAfee E-Business Server был переведен на программное обеспечение Diversified Services, которое теперь продает, поддерживает и развивает его под названием SDS E-Business Server.

Для предприятия Townsend Security в настоящее время предлагает коммерческую версию PGP для платформ мэйнфреймов IBM i и IBM Z. Townsend Security сотрудничает с Network Associates в 2000 году для создания совместимой версии PGP для платформы IBM i. Townsend Security снова портировала PGP в 2008 году, на этот раз на мэйнфрейм IBM z. Эта версия PGP полагается на свободном средстве шифрования z / OS, которое использует ускорение оборудования. Программное обеспечение Diversified Services также предлагает коммерческую версию PGP (SDS E-Business Server) для мэйнфрейма IBM z.

В мае 2018 года в некоторых реализациях PGP была обнаружена ошибка с именем EFAIL, которая могла бы раскрыть содержимое открытого текста зашифрованных с ним электронных писем.[35][36]

Приложения шифрования корпорации PGP[править]

- В этом разделе описаны коммерческие программы, Доступные в PGP Corporation . Для получения информации о других программах, совместимых со спецификацией OpenPGP, см. внешние ссылки ниже.

В то время как первоначально используется в основном для шифрования содержимого сообщений электронной почты и вложений от настольного клиента, продукты PGP были диверсифицированы с 2002 года в набор приложений шифрования, которые могут управляться дополнительным сервером центральной политики. PGP для шифрования приложения, включая сообщения электронной почты и вложения электронной цифровой подписи, ноутбук полное шифрование диска, файлов и папок безопасности, защита для сеансов обмена мгновенными сообщениями, передачи файлов пакетное шифрование и защита файлов и папок, хранящихся на сетевых серверах и, более недавно, зашифрованные или подписанные HTTP-запросов/ответов с помощью на стороне клиента (Enigform) и на стороне сервера (мод для OpenPGP) модуль. Также доступен плагин Wordpress, называемый wp-enigform-authentication, который использует возможности управления сеансами Enigform с помощью mod_openpgp.

Рабочий стол PGP 9.семья x включает электронную почту рабочего стола PGP, шифрование диска PGP все, и NetShare PGP. Кроме того, доступно несколько комплектов настольных компьютеров. В зависимости от применения, продукты отличают электронной почтой рабочего стола, цифровыми подписями, безопасностью IM, всем шифрованием диска, безопасностью архива и скоросшивателя, зашифрованными собственн-распаковывая архивами , и безопасным shredding удаленных архивов. Возможности лицензируются по-разному в зависимости от требуемых функций.

Универсальный сервер PGP 2.X консоль управления обрабатывает централизованное развертывание, политику безопасности, принудительное применение политики, управление ключами и отчеты. Он используется для автоматического шифрования электронной почты в шлюзе и управляет PGP Desktop 9.X клиентов. В дополнение к локальному серверу ключей, PGP Universal Server работает с открытым сервером ключей PGP, называемым глобальным каталогом PGP, для поиска ключей получателя. Он имеет возможность безопасной доставки электронной почты, когда ключ получателя не найден через безопасный сеанс браузера HTTPS.

С PGP Desktop 9.x управляется PGP Universal Server 2.x, впервые выпущенный в 2005 году, все приложения шифрования PGP основаны на новой архитектуре на основе прокси. Эти новые версии программного обеспечения PGP исключают использование подключаемых модулей электронной почты и изолируют пользователя от изменений в других настольных приложениях. Все операции с настольными компьютерами и серверами теперь основаны на политиках безопасности и работают в автоматическом режиме. Универсальный сервер PGP автоматизирует создание, управление и срок действия ключей, разделяя эти ключи среди всех приложений шифрования PGP.

Платформа Symantec PGP теперь подверглась переименованию. Рабочий стол PGP теперь известен как Symantec Encryption Desktop, а универсальный сервер PGP теперь известен как Symantec Encryption Management Server. Текущие версии доставки-Symantec Encryption Desktop 10.3.0 (платформы Windows и Mac OS) и Symantec Encryption Server 3.3.2.

Также доступна Командная строка PGP, которая обеспечивает шифрование на основе командной строки и подписание информации для хранения, передачи и резервного копирования, а также пакет поддержки PGP для BlackBerry, который позволяет устройствам RIM BlackBerry пользоваться шифрованием сообщений от отправителя к получателю.

Новые версии приложений PGP используют как OpenPGP , так и S / MIME, обеспечивая связь с любым пользователем указанного стандарта NIST

OpenPGP[править]

Inside PGP Inc. по-прежнему существует озабоченность по поводу патентных вопросов. RSADSI оспаривала продолжение лицензии Viacrypt RSA для недавно объединенной фирмы. Компания приняла неофициальный внутренний стандарт, который они назвали "Unencumbered PGP", который"не будет использовать алгоритм с трудностями лицензирования". Из-за важности шифрования PGP во всем мире многие хотели написать свое собственное программное обеспечение, которое будет взаимодействовать с PGP 5. Циммерман убедился, что открытый стандарт шифрования PGP имеет решающее значение для них и для криптографического сообщества в целом. В июле 1997 года, PGP Inc. предложил IETF, чтобы был стандарт под названием OpenPGP. Они дали разрешение IETF использовать имя OpenPGP для описания этого нового стандарта, а также любой программы, поддерживающей стандарт. IETF приняла это предложение и начала работу рабочей группы OpenPGP .

OpenPGP находится на пути Интернет-стандартов и находится в стадии активного развития. Многие почтовые клиенты обеспечивают безопасность электронной почты, совместимую с OpenPGP, как описано в RFC 3156 . Текущая спецификация-RFC 4880 (ноябрь 2007), преемник RFC 2440 . RFC 4880 определяет набор необходимых алгоритмов, состоящий из шифрования ElGamal , DSA , Triple DES и SHA-1 . В дополнение к этим алгоритмам стандарт рекомендует RSA, как описано в PKCS #1 v1.5 для шифрования и подписи, а также AES-128, CAST-128 и IDEA. Помимо этого, поддерживаются многие другие алгоритмы. Стандарт был расширен для поддержки шифра Camellia RFC 5581 в 2009 году, а подписание и обмен ключами на основе криптографии эллиптической кривой (ECC) (т. е. ECDSA и ECDH ) RFC 6637 в 2012 году. Поддержка шифрования ECC была добавлена предложенным RFC 4880bis в 2014 году.

Фонд свободного программного обеспечения разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (сокращенно GnuPG или GPG). GnuPG свободно доступен вместе со всем исходным кодом в соответствии с GNU General Public License (GPL) и поддерживается отдельно от нескольких графических пользовательских интерфейсов ( GUIs), которые взаимодействуют с библиотекой GnuPG для шифрования , дешифрования и подписи функций (см. KGPG , Seahorse, MacGPG ). Несколько других поставщиков также разработали OpenPGP-совместимое программное обеспечение.

Разработка open source OpenPGP-совместимой библиотеки OpenPGP.JS, написанный на JavaScript, позволил веб-приложениям использовать шифрование PGP в веб-браузере.

Существует несколько приложений, совместимых с iOS и Android OpenPGP, таких как iPGMail для iOS и OpenKeychain [39] для Android, которые позволяют генерировать ключи и шифровать/расшифровывать электронную почту и файлы в операционных системах iOS и Google Android.

- PGP

- RFC 1991 PGP форматы обмена сообщениями (устаревшие) [40]

стандарт OpenPGP

- RFC 2440 OpenPGP формат сообщения (устаревший) [40]

- Формат сообщения OpenPGP RFC 4880

- RFC 5581 шифр Камелии в OpenPGP

- Криптография эллиптической кривой RFC 6637 (ECC) в OpenPGP

- RFC 4880bis (черновик) формат сообщения OpenPGP

- PGP/MIME

- RFC 2015 MIME безопасности с довольно хорошей конфиденциальности (PGP)

- Безопасность MIME RFC 3156 с OpenPGP

Шифрование OpenPGP может обеспечить безопасную доставку файлов и сообщений, а также проверку того, кто создал или отправил сообщение, используя процесс цифровой подписи. Пакет office LibreOffice с открытым исходным кодом реализовал подписание документов с помощью OpenPGP версии 5.4.0 в Linux. использование OpenPGP для связи требует участия как отправителя, так и получателя. OpenPGP также может использоваться для защиты конфиденциальных файлов, когда они хранятся в уязвимых местах, таких как мобильные устройства или в облаке.

Ограничения[править]

С продвижением криптографии части PGP подверглись критике за датировку:

- Длинная длина открытых ключей PGP

- Трудность для пользователей, чтобы понять и плохое удобство использования [44]

- Отсутствие повсеместности

- Отсутствие прямой секретности

В октябре 2017 года была объявлена уязвимость ROCA, которая влияет на ключи RSA, генерируемые прошивкой buggy Infineon, используемой на токенах Yubikey 4, часто используемых с PGP. Многие опубликованные ключи PGP оказались восприимчивыми. Yubico предлагает бесплатную замену затронутых токенов.

См. также[править]

- Бернштейн против США

- Электронная оболочка

- Шифрование электронной почты

- Конфиденциальность электронной почты

- GNU Privacy Guard

- Сервер ключей (криптографический)

- Список слов PGP

- PGPDisk

- Довольно простая конфиденциальность

- Конфиденциальность

- Криптография с открытым ключом

- S / MIME

- X. 509

- ZRTP