Программа-вымогатель

Программа-вымогатель - это разновидность вредоносного ПО из области криптовирусологии, которое угрожает опубликовать личные данные жертвы или навсегда заблокировать к ним доступ, если не будет выплачен выкуп. В то время как некоторые простые программы-вымогатели могут блокировать систему, не повреждая никаких файлов, более продвинутые вредоносные программы используют технику, называемую криптовирусным вымогательством. Она шифрует файлы жертвы, делая их недоступными, и требует выкуп за их расшифровку. При правильно реализованной криптовирусной атаке с вымогательством восстановление файлов без ключа дешифрования представляет собой неразрешимую проблему, и ее трудно отследить в цифровом виде.для выкупа используются такие валюты, как paysafecard или биткойн, а также другие криптовалюты, что затрудняет отслеживание и судебное преследование преступников.

Атаки программ-вымогателей обычно осуществляются с использованием трояна, замаскированного под законный файл, который пользователь обманом загружает или открывает, когда он приходит в виде вложения электронной почты. Однако один из наиболее известных примеров, червь WannaCry, автоматически перемещался между компьютерами без взаимодействия с пользователем.

Начиная с 1989 года, когда впервые была зарегистрирована программа-вымогатель, известная как AIDS trojan, использование мошеннических программ-вымогателей выросло на международном уровне. За первые шесть месяцев 2018 года было совершено 181,5 миллиона атак с использованием программ-вымогателей. Этот рекорд означает увеличение на 229% по сравнению с тем же периодом 2017 года. В июне 2014 года поставщик McAfee опубликовал данные, показывающие, что в этом квартале было собрано более чем в два раза больше образцов программ-вымогателей, чем в том же квартале предыдущего года. CryptoLocker был особенно успешным, получив около 3 миллионов долларов США, прежде чем он был снят властями, а CryptoWall, по оценкам Федерального бюро расследований США (ФБР), к июню 2015 года накопил более 18 миллионов долларов США. В 2020 году IC3получено 2 474 жалобы, идентифицированных как программы-вымогатели, с скорректированными потерями в размере более 29,1 миллионов долларов. По данным ФБР, потери могут быть больше. Согласно отчету SonicWall, в 2021 году было совершено около 623 миллионов атак с использованием программ-вымогателей

Операция[править]

Концепция вымогателей, шифрующих файлы, была изобретена и внедрена Янгом и Юнгом в Колумбийском университете и была представлена на конференции IEEE 1996 года по безопасности и конфиденциальности. Она называется криптовирусное вымогательство и была вдохновлена вымышленным фейсхаггером из фильма "Чужой".[16] Криптовирусное вымогательство - это следующий протокол из трех этапов, выполняемый между злоумышленником и жертвой.

[злоумышленник→ жертва] Злоумышленник генерирует пару ключей и помещает соответствующий открытый ключ в вредоносное ПО. Вредоносная программа выпущена. [жертва→ злоумышленник] Для осуществления криптовирусной атаки с целью вымогательства вредоносная программа генерирует случайный симметричный ключ и шифрует с его помощью данные жертвы. Она использует открытый ключ вредоносной программы для шифрования симметричного ключа. Это известно как гибридное шифрование, и в результате получается небольшой асимметричный зашифрованный текст, а также симметричный зашифрованный текст данных жертвы. Она обнуляет симметричный ключ и исходные текстовые данные, чтобы предотвратить восстановление. Она отправляет пользователю сообщение, содержащее асимметричный зашифрованный текст и информацию о том, как заплатить выкуп. Жертва отправляет злоумышленнику асимметричный зашифрованный текст и электронные деньги. [злоумышленник→ жертва] Злоумышленник получает платеж, расшифровывает асимметричный зашифрованный текст с помощью закрытого ключа злоумышленника и отправляет симметричный ключ жертве. Жертва расшифровывает зашифрованные данные с помощью необходимого симметричного ключа, тем самым завершая криптовирусологическую атаку. Симметричный ключ генерируется случайным образом и не поможет другим жертвам. Закрытый ключ злоумышленника ни в коем случае не предоставляется жертвам, и жертве нужно только отправить злоумышленнику очень маленький зашифрованный текст (зашифрованный ключ симметричного шифрования).

Атаки программ-вымогателей обычно осуществляются с использованием троянца, проникающего в систему, например, через вредоносное вложение, встроенную ссылку в фишинговом электронном письме или уязвимость в сетевой службе. Затем программа запускает полезную нагрузку, которая каким-либо образом блокирует систему или утверждает, что блокирует систему, но этого не делает (например, программа scareware). Полезные программы могут отображать поддельное предупреждение, якобы выданное организацией, такой как правоохранительный орган, ложно утверждая, что система использовалась для незаконной деятельности, содержит контент, такой как порнография и "пиратские" медиа.

Некоторые полезные программы состоят просто из приложения, предназначенного для блокировки или ограничения работы системы до тех пор, пока не будет произведена оплата, обычно путем настройки оболочки Windows на себя или даже изменения основной загрузочной записи и / или таблицы разделов, чтобы предотвратить загрузку операционной системы до ее восстановления. Самые сложные полезные программы шифруют файлы, причем многие из них используют надежное шифрование для шифрования файлов жертвы таким образом, что только у автора вредоносного ПО есть необходимый ключ дешифрования.

Целью практически всегда является оплата, и жертву принуждают заплатить за удаление программы-вымогателя либо путем предоставления программы, которая может расшифровывать файлы, либо путем отправки кода разблокировки, который отменяет изменения полезной нагрузки. Хотя злоумышленник может просто забрать деньги, не возвращая файлы жертвы, в интересах злоумышленника выполнить расшифровку в соответствии с соглашением, поскольку жертвы прекратят отправлять платежи, если станет известно, что они не служат никакой цели. Ключевым элементом, заставляющим программы-вымогатели работать на злоумышленника, является удобная платежная система, которую трудно отследить. Использовался целый ряд таких способов оплаты, включая банковские переводы, текстовые сообщения с премиальными тарифами, предоплаченные услуги ваучеров, такие как paysafecard, и криптовалюта Биткоин .

В мае 2020 года поставщик Sophos сообщил, что средняя глобальная стоимость устранения атаки вымогателей (с учетом времени простоя, времени людей, стоимости устройства, стоимости сети, упущенной возможности и выплаченного выкупа) составила 761 106 долларов. Девяносто пять процентов организаций, которые заплатили выкуп, восстановили свои данные.

История[править]

Смотрите также: История компьютерных вирусов и история вредоносных программ

Шифрование программ-вымогателей[править]

Первая известная вредоносная программа-вымогатель, "троянец для борьбы со СПИДом", написанная Джозефом Поппом в 1989 году, имела настолько серьезный сбой в конструкции, что платить вымогателю вообще не было необходимости. Ее полезная нагрузка скрывала файлы на жестком диске и шифровала только их имена, а также выдавала сообщение о том, что срок действия лицензии пользователя на использование определенного программного обеспечения истек. Пользователя попросили заплатить 189 долларов США "PC Cyborg Corporation", чтобы получить инструмент для восстановления, несмотря на то, что ключ дешифрования можно было извлечь из кода трояна. Троянец был также известен как "Компьютерный киборг". Попп был признан психически нездоровым, чтобы предстать перед судом за свои действия, но он пообещал пожертвовать прибыль от вредоносного ПО на финансирование исследований СПИДа.

Идея злоупотребления анонимными денежными системами для безопасного сбора выкупа за похищение людей была предложена в 1992 году Себастьяном фон Сольмсом и Дэвидом Наккашем. Этот метод сбора электронных денег также был предложен для криптовирусных атак с вымогательством. В сценарии фон Солмса-Наккаша использовалась газетная публикация (поскольку на момент написания статьи бухгалтерских книг биткойнов не существовало).

Понятие использования криптографии с открытым ключом для атак с целью похищения данных было введено в 1996 году Адамом Л. Янгом и Моти Юнгом. Янг и Юнг раскритиковали провалившийся информационный троянец по борьбе со СПИДом, который полагался только на симметричную криптографию, фатальный недостаток которого заключался в том, что ключ дешифрования мог быть извлечен из трояна, и внедрили экспериментальный криптовирус proof-of-concept на Macintosh SE / 30, который использовал RSA и алгоритм шифрования Tiny (TEA) для гибридногошифрование данных жертвы. Поскольку используется криптография с открытым ключом, вирус содержит только ключ шифрования. Злоумышленник хранит соответствующий закрытый ключ дешифрования в секрете. Оригинальный экспериментальный криптовирус Янга и Юнга заставлял жертву отправлять асимметричный зашифрованный текст злоумышленнику, который расшифровывает его и возвращает жертве содержащийся в нем симметричный ключ дешифрования за определенную плату. Задолго до появления электронных денег Янг и Юнг предположили, что электронные деньги можно вымогать и с помощью шифрования, заявив, что "автор вируса может эффективно удерживать весь выкуп, пока ему не будет передана половина. Даже если электронные деньги были ранее зашифрованы пользователем, они бесполезны для пользователя, если они зашифрованы криптовирусом ". Они назвали эти атаки "криптовирусным вымогательством", открытой атакой, которая является частью более крупного класса атак в области, называемой криптовирулогией, которая включает в себя как открытые, так и скрытые атаки. Протокол криптовирусного вымогательства был вдохновлен паразитическими отношениями между facehugger Х. Р. Гигера и его носителем в фильме "Чужой".

Примеры программ-вымогателей-вымогателей стали известны в мае 2005 года. К середине 2006 года трояны, такие как Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip и MayArchive начали использовать более сложные схемы шифрования RSA с постоянно увеличивающимися размерами ключей. Gpcode.AG, которая была обнаружена в июне 2006 года, была зашифрована с помощью 660-битного открытого ключа RSA. В июне 2008 года появился вариант, известный как Gpcode.Был обнаружен AK. Считалось, что при использовании 1024-битного ключа RSA он достаточно велик, чтобы его невозможно было взломать с вычислительной точки зрения без согласованных распределенных усилий.

Шифровальные программы—вымогатели вернулись к популярности в конце 2013 года с распространением CryptoLocker - использования платформы цифровой валюты Биткойн для сбора выкупа. В декабре 2013 года ZDNet подсчитал, основываясь на информации о транзакциях в биткойнах, что в период с 15 октября по 18 декабря операторы CryptoLocker получили от зараженных пользователей около 27 миллионов долларов США.Технология CryptoLocker была широко скопирована в последующие месяцы, включая CryptoLocker 2.0 (который, как считается, не имеет отношения к CryptoLocker), CryptoDefense (который изначально содержал серьезный недостаток дизайна, который сохранял закрытый ключ в зараженной системе в доступном для пользователя месте из-за использования встроенного шифрования WindowsAPI), а в августе 2014 года был обнаружен троянец, специально нацеленный на сетевые устройства хранения данных производства Synology.[43] В январе 2015 года сообщалось, что атаки в стиле вымогателей происходили на отдельные веб-сайты путем взлома, а также с помощью программ-вымогателей, предназначенных для веб-серверов на базе Linux.

При некоторых заражениях существует двухэтапная полезная нагрузка, распространенная во многих вредоносных системах. Пользователя обманом заставляют запустить скрипт, который загружает основной вирус и выполняет его. В ранних версиях системы с двойной полезной нагрузкой сценарий содержался в документе Microsoft Office с прикрепленным макросом VBScript или в файле Windows scripting facility (WSF). Поскольку системы обнаружения начали блокировать эти полезные нагрузки первого этапа, Центр защиты от вредоносных программ Microsoft выявил тенденцию к использованию файлов LNK с автономными сценариями Microsoft Windows PowerShell. В 2016 году было обнаружено, что PowerShell участвует почти в 40% инцидентов с безопасностью конечных точек,

Некоторые разновидности программ-вымогателей использовали прокси, привязанные к скрытым сервисам Tor , для подключения к своим командным и контрольным серверам, что усложняло отслеживание точного местонахождения преступников. Кроме того, поставщики dark web все чаще стали предлагать технологию как услугу, при которой программы-вымогатели продаются готовыми к развертыванию на компьютерах жертв на основе подписки, аналогично Adobe Creative Cloud или Office 365.

Symantec классифицировала программы-вымогатели как наиболее опасные киберугрозы.

28 сентября 2020 года компьютерные системы крупнейшего в США поставщика медицинских услуг Universal Health Services были атакованы программой-вымогателем. Сеть UHS из разных мест сообщила об обнаружении проблем, причем в некоторых местах сообщалось о заблокированных компьютерах и телефонных системах с раннего воскресенья (27 сентября).

Программы-вымогатели без шифрования[править]

В августе 2010 года российские власти арестовали девять человек, связанных с троянцем-вымогателем, известным как WinLock. В отличие от предыдущего троянца Gpcode, WinLock не использовал шифрование. Вместо этого WinLock банально ограничил доступ к системе, показав порнографические изображения, и попросил пользователей отправить SMS с премиальной расценкой (стоимостью около 10 долларов США), чтобы получить код, который можно использовать для разблокировки их компьютеров. Мошенничество затронуло множество пользователей по всей России и соседних странах, что, по сообщениям, принесло группе более 16 миллионов долларов США.

В 2011 году появился троян-вымогатель, который имитировал уведомление об активации продукта Windows и информировал пользователей о том, что системная установка Windows должна быть повторно активирована из-за "[быть] жертвой мошенничества". Была предложена опция онлайн-активации (как и сам процесс активации Windows), но она была недоступна, требуя от пользователя позвонить по одному из шести международных номеров для ввода 6-значного кода. Хотя вредоносная программа утверждала, что этот звонок будет бесплатным, он был перенаправлен через оператора-мошенника в стране с высокими международными телефонными тарифами, который перевел звонок на удержание, в результате чего пользователь понесет большие международные междугородние сборы.

В феврале 2013 года троян-вымогатель, основанный на марке.Обнаружен набор эксплойтов EK; вредоносная программа распространялась через сайты, размещенные на хостинговых сервисах project SourceForge и GitHub, которые утверждали, что предлагают "поддельные обнаженные фотографии" знаменитостей. В июле 2013 года появился троян-вымогатель, специфичный для OS X, который отображает веб-страницу, обвиняющую пользователя в загрузке порнографии. В отличие от своих аналогов на базе Windows, она не блокирует весь компьютер, а просто использует поведение самого веб-браузера, чтобы помешать попыткам закрыть страницу обычными средствами.

В июле 2013 года 21-летний мужчина из Вирджинии, в компьютере которого по случайному совпадению были порнографические фотографии несовершеннолетних девочек, с которыми он общался на сексуальной почве, сдался полиции после того, как получил и был обманут программой-вымогателем FBI MoneyPak, обвинившей его в хранении детской порнографии. В ходе расследования были обнаружены компрометирующие файлы, и мужчине было предъявлено обвинение в сексуальном насилии над детьми и хранении детской порнографии[58].

Эксфильтрация (Герметичная / Одноразовая посуда)[править]

Обратная сторона программы-вымогателя - это криптовирусологическая атака, изобретенная Адамом Л. Янгом, которая угрожает опубликовать украденную информацию из компьютерной системы жертвы, а не отказать жертве в доступе к ней.[59] При утечке вредоносное ПО передает конфиденциальные данные хоста либо злоумышленнику, либо, альтернативно, удаленным экземплярам вредоносного ПО, и злоумышленник угрожает опубликовать данные жертвы, если не будет выплачен выкуп. Атака была представлена в Вест-Пойнте в 2003 году и кратко описана в книге "Вредоносная криптография" следующим образом: "Атака отличается от атаки с вымогательством следующим образом. При атаке с вымогательством жертве отказывают в доступе к ее собственной ценной информации, и она должна заплатить, чтобы вернуть ее, в то время как при атаке, которая представлена здесь, жертва сохраняет доступ к информации, но ее раскрытие остается на усмотрение компьютерного вируса ". Атака основана на теории игр и первоначально была названа "игры с ненулевой суммой и живучее вредоносное ПО". Атака может принести денежную выгоду в тех случаях, когда вредоносная программа получает доступ к информации, которая может нанести ущерб пострадавшему пользователю или организации, например, репутационный ущерб, который может возникнуть в результате публикации доказательств того, что сама атака была успешной.

Общие цели для эксфильтрации включают:

информация третьих лиц, хранящаяся у основной жертвы (например, информация об учетной записи клиента или медицинские записи);

- информация, принадлежащая жертве (например, коммерческая тайна и информация о продукте)

- вводящая в заблуждение информация (например, информация о состоянии здоровья жертвы или информация о личном прошлом жертвы)

- Атаки с целью эксфильтрации обычно являются целенаправленными, с составлением списка жертв и часто предварительным наблюдением за системами жертвы для поиска потенциальных целей для обработки данных и слабых мест.

Мобильные программы-вымогатели[править]

С ростом популярности программ-вымогателей на платформах ПК также распространились программы-вымогатели, нацеленные на мобильные операционные системы. Как правило, мобильные программы-вымогатели используют блокираторы, поскольку нет особого стимула шифровать данные, поскольку их можно легко восстановить с помощью онлайн-синхронизации. Мобильные программы-вымогатели обычно нацелены на платформу Android, поскольку позволяют устанавливать приложения из сторонних источников.[63]Полезная нагрузка обычно распространяется в виде файла APK, установленного ничего не подозревающим пользователем; он может попытаться отобразить сообщение о блокировке поверх всех других приложений, в то время как другой использовал форму взлома, чтобы заставить пользователя предоставить ему права "администратора устройства" для достижения более глубокого доступа к системе.

На устройствах iOS использовались различные тактики, такие как использование учетных записей iCloud и использование системы Find My iPhone для блокировки доступа к устройству. В iOS 10.3 Apple исправила ошибку в обработке всплывающих окон JavaScript в Safari, которая использовалась сайтами-вымогателями. Это недавно[когда?]было показано, что вымогатели могут также нацеливаться на архитектуры ARM, подобные тем, которые можно найти в различных устройствах Интернета вещей (IoT), таких как промышленные устройства IoT edge.

В августе 2019 года исследователи продемонстрировали, что можно заражать зеркальные камеры вымогателями.Цифровые камеры часто используют протокол передачи изображений (PTP - стандартный протокол, используемый для передачи файлов). Исследователи обнаружили, что уязвимости в протоколе можно использовать для заражения целевых камер программой-вымогателем (или выполнения любого произвольного кода). Эта атака была представлена на конференции Defcon по безопасности в Лас-Вегасе как доказательство концептуальной атаки (а не как реальное вредоносное ПО).

Известные цели атаки[править]

Дополнительная информация: Список кибератак § Атаки с использованием программ-вымогателей

Известные программные пакеты[править]

Reveton[править]

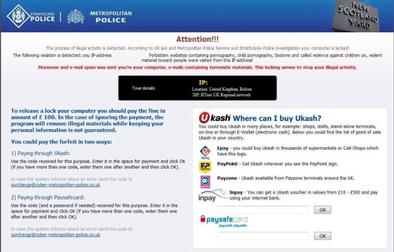

В 2012 году начал распространяться крупный троян-вымогатель, известный как Reveton. Основанная на троянце Citadel (который, в свою очередь, основан на троянце Zeus), ее полезная нагрузка отображает предупреждение, предположительно от правоохранительного органа, утверждающего, что компьютер использовался для незаконной деятельности, такой как загрузка нелицензионного программного обеспечения или детской порнографии. Из-за такого поведения ее обычно называют "полицейским трояном".Предупреждение информирует пользователя о том, что для разблокировки своей системы ему придется заплатить штраф, используя ваучер анонимного платежного сервиса предоплаты, такого как Ukash или paysafecard. Чтобы усилить иллюзию того, что компьютер отслеживается правоохранительными органами, на экране также отображается IP-адрес компьютера, в то время как некоторые версии отображают видеозапись с веб-камеры жертвы, чтобы создать иллюзию, что пользователь записывается.

Reveton первоначально начал распространяться в различных европейских странах в начале 2012 года. Варианты были локализованы с использованием шаблонов с логотипами различных правоохранительных организаций в зависимости от страны пользователя; например, варианты, используемые в Соединенном Королевстве, содержали брендинг таких организаций, как Столичная полицейская служба и Национальная полицияПодразделение по борьбе с электронными преступлениями. Другая версия содержала логотип общества по сбору роялти PRS for Music, в котором конкретно обвинялся пользователь в незаконном скачивании музыки. В заявлении, предупреждающем общественность о вредоносном ПО, столичная полиция пояснила, что они никогда не будут блокировать компьютер таким образом в рамках расследования.

В мае 2012 года исследователи угроз Trend Micro обнаружили шаблоны вариантов для Соединенных Штатов и Канады, предполагая, что его авторы, возможно, планировали нацелиться на пользователей в Северной Америке. К августу 2012 года в Соединенных Штатах начал распространяться новый вариант Reveton, требующий уплаты штрафа в размере 200 долларов США ФБР с использованием карты MoneyPak. В феврале 2013 года гражданин России был арестован в Дубае испанскими властями за его связь с преступной группировкой, которая использовала Reveton; десять других лиц были арестованы по обвинению в отмывании денег. В августе 2014 года Avast Software сообщила, что обнаружила новые варианты Reveton, которые также распространяют вредоносное ПО для кражи паролей как часть своей полезной нагрузки.

CryptoLocker[править]

Основная статья: CryptoLocker

Программа-вымогатель для шифрования вновь появилась в сентябре 2013 года с помощью троянца, известного как CryptoLocker, который генерировал 2048-битную пару ключей RSA и, в свою очередь, загружал их на командно-контрольный сервер и использовался для шифрования файлов с использованием белого списка определенных расширений файлов. Вредоносная программа угрожала удалить закрытый ключ, если платеж биткойнами или предоплаченный кассовый чек не будет произведен в течение 3 дней с момента заражения. Из-за чрезвычайно большого размера используемого ключа аналитики и те, кто пострадал от трояна, считают, что CryptoLocker чрезвычайно сложно восстановить.Даже после истечения крайнего срока закрытый ключ все еще можно было получить с помощью онлайн-инструмента, но цена увеличится до 10 BTC, что на ноябрь 2013 года составляло примерно 2300 долларов США.

CryptoLocker был изолирован в результате захвата ботнета Gameover ZeuS в рамках операции "Товар", о чем официально было объявлено Министерством юстиции США 2 июня 2014 года. Министерство юстиции также публично опубликовало обвинительное заключение против российского хакера Евгения Богачева за его предполагаемое участие в ботнете. Было подсчитано, что с помощью вредоносного ПО было вымогано не менее 3 миллионов долларов США до завершения работы.

CryptoLocker.F и TorrentLocker[править]

В сентябре 2014 года всплыла волна троянов-вымогателей, которые сначала были нацелены на пользователей в Австралии под названиями CryptoWall и CryptoLocker (которые, как и CryptoLocker 2.0, не связаны с оригинальным CryptoLocker). Троянцы распространяются через мошеннические электронные письма, выдавая себя за уведомления о сбое доставки посылок от Australia Post; чтобы избежать обнаружения автоматическими сканерами электронной почты, которые проходят по всем ссылкам на странице для проверки на наличие вредоносных программ, этот вариант был разработан таким образом, чтобы пользователи посещали веб-страницу и вводили код CAPTCHA перед загрузкойфактически загружается, не позволяя таким автоматизированным процессам сканировать полезную нагрузку. Symantec определила, что эти новые варианты, которые она идентифицировала как CryptoLocker.F, опять же, не связаны с оригинальным CryptoLocker из-за различий в их работе.Заметной жертвой троянов стала Австралийская вещательная корпорация; прямая трансляция на ее телевизионном новостном канале ABC News 24 была прервана на полчаса и перенесена в студию в Мельбурне из-за заражения компьютеров криптозащитой в студии в Сиднее.

Другой троянец этой волны, TorrentLocker, изначально содержал недостаток дизайна, сравнимый с CryptoDefense; он использовал один и тот же поток ключей для каждого зараженного компьютера, что делало шифрование тривиальным для преодоления. Однако позже этот недостаток был исправлен. К концу ноября 2014 года было подсчитано, что более 9000 пользователей были заражены TorrentLocker только в Австралии, уступая только Турции с 11 700 случаев заражения.

Криптозащита[править]

Другой крупный троян-вымогатель, нацеленный на Windows, CryptoWall, впервые появился в 2014 году. Одна разновидность CryptoWall была распространена в рамках рекламной кампании в рекламной сети Zedo в конце сентября 2014 года, которая была нацелена на несколько крупных веб-сайтов; объявления перенаправлялись на мошеннические веб-сайты, которые использовали плагины для браузера для загрузки полезной нагрузки. Исследователь Barracuda Networks также отметил, что полезная нагрузка была подписана цифровой подписью, чтобы казаться надежной для программного обеспечения безопасности. CryptoWall 3.0 использовала полезную нагрузку, написанную на JavaScript, как часть вложения электронной почты, которое загружает исполняемые файлы, замаскированные под изображения в формате JPG. Для дальнейшего уклонения от обнаружения вредоносная программа создает новые экземпляры explorer.exe и svchost.exe для связи со своими серверами. При шифровании файлов вредоносная программа также удаляет теневые копии томов и устанавливает шпионское ПО, которое крадет пароли и биткойн-кошельки.

В июне 2015 года ФБР сообщило, что около 1000 жертв обратились в Центр рассмотрения жалоб на интернет-преступления бюро, чтобы сообщить о заражении криптозащитой, и оценили потери по меньшей мере в 18 миллионов долларов.

Самая последняя версия, CryptoWall 4.0, улучшила свой код, чтобы избежать обнаружения антивирусом, и шифрует не только данные в файлах, но и имена файлов.[93]

Fusob[править]

Fusob - одно из основных семейств мобильных программ-вымогателей. В период с апреля 2015 года по март 2016 года около 56 процентов зарегистрированных мобильных программ-вымогателей составляли Fusob.

Как и обычная мобильная программа-вымогатель, она использует тактику запугивания, чтобы заставить людей заплатить выкуп.Программа выдает себя за обвинительный орган, требуя от жертвы заплатить штраф от 100 до 200 долларов США или иным образом предъявить фиктивное обвинение. Довольно удивительно, что Fusob предлагает использовать подарочные карты iTunes для оплаты. Кроме того, таймер, нажимающий вниз на экране, также добавляет беспокойства пользователям.

Чтобы заразить устройства, Fusob маскируется под порнографический видеопроигрыватель. Таким образом, жертвы, думая, что это безвредно, невольно загружают Fusob.

При установке Fusob сначала проверяется язык, используемый в устройстве. Если он использует русский или некоторые восточноевропейские языки, Fusob ничего не делает. В противном случае он продолжит блокировать устройство и требовать выкуп. Среди жертв около 40% приходится на Германию, за которой следуют Соединенное Королевство и Соединенные Штаты с 14,5% и 11,4% соответственно.

Fusob имеет много общего с Small, который является еще одним крупным семейством мобильных программ-вымогателей. Они составляли более 93% мобильных программ-вымогателей в период с 2015 по 2016 год.

WannaCry[править]

Основная статья: Атака вымогателей WannaCry

В мае 2017 года атака вымогателей WannaCry распространилась через Интернет с использованием вектора эксплойта под названием EternalBlue, который предположительно просочился из Агентства национальной безопасности США. Беспрецедентная по масштабам атака вымогателей[97] заразила более 230 000 компьютеров в более чем 150 странах[98], используя 20 разных языков, чтобы требовать деньги от пользователей, использующих криптовалюту Биткойн. WannaCry требовала 300 долларов США за компьютер.[99]Атака затронула Telefónica и несколько других крупных компаний в Испании, а также подразделения Британской национальной службы здравоохранения (NHS), где по меньшей мере 16 больницам пришлось отказать пациентам или отменить запланированные операции, FedEx, Deutsche Bahn, Honda, Renault, а такжеМинистерство внутренних дел России и МегаФон. Злоумышленники дали своим жертвам 7-дневный срок со дня заражения их компьютеров, после чего зашифрованные файлы будут удалены.

Петя[править]

Основная статья: Petya (вредоносная программа)

Смотрите также: Кибератаки 2017 года на Украину

Petya была впервые обнаружена в марте 2016 года; в отличие от других форм шифрующих программ-вымогателей, вредоносная программа нацелена на заражение основной загрузочной записи, устанавливая полезную нагрузку, которая шифрует файловые таблицы файловой системы NTFS при следующей загрузке зараженной системы, блокируя загрузку системы в Windows вообще до тех пор, пока выкуп не будет выплачен.платные. Check Point сообщила, что, несмотря на то, что она считала инновационную эволюцию в дизайне программ-вымогателей, это привело к относительно меньшему количеству заражений, чем у других программ-вымогателей, активных примерно в тот же период времени.

27 июня 2017 года сильно модифицированная версия Petya была использована для глобальной кибератаки, нацеленной в первую очередь на Украину (но затронувшей многие страны). Эта версия была изменена для распространения с использованием того же эксплойта EternalBlue, который использовался WannaCry. Из-за другого изменения в дизайне, он также не может фактически разблокировать систему после выплаты выкупа; это привело к тому, что аналитики по безопасности предположили, что атака не предназначалась для получения незаконной прибыли, а просто вызывала сбои.

Плохой кролик[править]

"Плохой кролик" перенаправляет сюда. О группе см. Bad Rabbits. О компьютерном черве см. Badbunny. 24 октября 2017 года некоторые пользователи в России и Украине сообщили о новой атаке вымогателей под названием "Bad Rabbit", которая следует аналогичной схеме WannaCry и Petya путем шифрования файловых таблиц пользователя, а затем требует оплаты биткойнами за их расшифровку. ESET полагала, что программа-вымогатель распространялась с помощью поддельного обновления программного обеспечения Adobe Flash. Среди агентств, пострадавших от программы-вымогателя, были: Интерфакс, Международный аэропорт Одесса, Киевский метрополитен и Министерство инфраструктуры Украины. Поскольку он использовал корпоративные сетевые структуры для распространения, программа-вымогатель была также обнаружена в других странах, включая Турцию, Германию, Польшу, Японию, Южную Корею и Соединенные Штаты. Эксперты полагали, что атака вымогателей была связана с атакой Petya на Украине (особенно потому, что Bad Rabbit код имеет много перекрывающихся и аналогичных элементов с кодом Petya / NotPetya, добавляясь к CrowdStrike Bad Rabbit, а DLL NotPetya (библиотека динамических ссылок) разделяет 67 процентов одного и того же кода), хотя единственной идентификацией преступников являются имена персонажей из Игры престолов серия, встроенная в код.

Эксперты по безопасности обнаружили, что программа-вымогатель не использовала эксплойт EternalBlue для распространения, и к 24 октября 2017 года был найден простой способ заражения незатронутой машины, работающей под управлением более старых версий Windows. Кроме того, сайты, которые использовались для распространения фиктивного обновления Flash, были отключены или удаленыпроблемные файлы в течение нескольких дней после их обнаружения, эффективно уничтожая распространение Bad Rabbit.

SamSam[править]

В 2016 году появилась новая разновидность программ-вымогателей, нацеленных на серверы JBoss.Было обнаружено, что этот штамм, названный "SamSam", обходит процесс фишинга или незаконных загрузок в пользу использования уязвимостей на слабых серверах. Вредоносная программа использует атаку методом перебора протокола удаленного рабочего стола для подбора слабых паролей, пока один из них не будет взломан. Вирус стоял за атаками на правительственные учреждения и объекты здравоохранения, при этом заметные взломы произошли в городе Фармингтон, штат Нью-Мексико, Департаменте транспорта штата Колорадо, округе Дэвидсон, штат Северная Каролина, а совсем недавно произошла атака вымогателей на инфраструктуру Атланты.

Мохаммад Мехди Шах Мансури (родился в 1991 году в Куме, Иран) и Фарамарз Шахи Саванди (родился в Ширазе, Иран, в 1984 году) разыскиваются ФБР по подозрению в запуске программы-вымогателя SamSam. Двое предположительно заработали 6 миллионов долларов на вымогательстве и причинили ущерб на сумму более 30 миллионов долларов, используя вредоносная программа.

Темная сторона[править]

7 мая 2021 года была осуществлена кибератака на колониальный трубопровод США. Федеральное бюро расследований определило DarkSide как исполнителя атаки вымогателей Colonial Pipeline, совершенной с помощью вредоносного кода, которая привела к добровольному отключению основного трубопровода, поставляющего 45% топлива на Восточное побережье Соединенных Штатов. Атака была описана как худшая кибератака на критическую инфраструктуру США на сегодняшний день. DarkSide успешно вымогала около 75 биткоинов (почти 5 миллионов долларов США) у Colonial Pipeline. Официальные лица США расследуют, была ли атака чисто криминальной или имела место при участии российского правительства или другого государственного спонсора. После атаки DarkSide опубликовала заявление, в котором утверждалось, что "Мы аполитичны, мы не участвуем в геополитике...Наша цель - зарабатывать деньги, а не создавать проблемы для общества ".

10 мая SentinelOne опубликовал анализ атаки вымогателей DarkSide.

В мае 2021 года ФБР и Агентство по кибербезопасности и инфраструктурной безопасности выпустили совместное предупреждение, призывающее владельцев и операторов критически важной инфраструктуры предпринять определенные шаги для снижения их уязвимости к вымогателям DarkSide и вымогателям в целом.

Syskey[править]

Syskey - это утилита, которая была включена в состав операционных систем на базе Windows NT для шифрования базы данных учетных записей пользователей, при необходимости с помощью пароля. Иногда инструмент эффективно использовался в качестве программы—вымогателя при мошенничестве с технической поддержкой, когда абонент с удаленным доступом к компьютеру может использовать инструмент для блокировки доступа пользователя к своему компьютеру с помощью пароля, известного только ему. Syskey был удален из более поздних версий Windows 10 и Windows Server в 2017 году, из-за того, что он устарел и "известен тем, что используется хакерами как часть мошеннических программ-вымогателей".

Программа-вымогатель как услуга[править]

Ransomware-as-a-service (RaaS) стал заметным методом после того, как российская или русскоязычная группа REvil провела операции против нескольких целей, в том числе бразильской JBS S.A. в мае 2021 года и американской Kaseya Limited в июле 2021 года. После телефонного разговора 9 июля 2021 года между президентом Соединенных Штатов Джо Байденом и президентом России Владимиром Путиным Байден заявил прессе: "Я очень ясно дал ему понять, что Соединенные Штаты ожидают, когда операция по вымогательству начнется с его территории, даже если она не спонсируется государством, мы ожидаем, что они начнут действовать, если мы дадим им достаточно информации, чтобы определить, кто это". Позже Байден добавил, что Соединенные Штаты отключат серверы группы, если Путин этого не сделает. Четыре дня спустя сайты REvil и другая инфраструктура исчезли из Интернета.

Смягчение последствий[править]

Если атака подозревается или обнаруживается на ранних стадиях, для шифрования требуется некоторое время; немедленное удаление вредоносного ПО (относительно простой процесс) до его завершения предотвратит дальнейшее повреждение данных, не восстанавливая уже потерянные.

Эксперты по безопасности предложили меры предосторожности для борьбы с программами-вымогателями. Использование программного обеспечения или других политик безопасности для блокирования запуска известных полезных нагрузок поможет предотвратить заражение, но не защитит от всех атак Таким образом, наличие надлежащего решения для резервного копирования является важнейшим компонентом защиты от программ-вымогателей. Обратите внимание, что, поскольку многие злоумышленники-вымогатели не только шифруют компьютер жертвы, но и пытаются удалить любые резервные копии, хранящиеся локально или доступные по сети на NAS, также важно поддерживать "автономные" резервные копии данных, хранящихся в местах, недоступных с любого потенциально зараженного компьютера, например, внешние накопители или устройства, которые не имеют никакого доступа к какой-либо сети (включая Интернет), препятствуют доступу к ним вымогателей. Более того, при использовании NAS или облачного хранилища компьютер должен иметь разрешение только на добавление к целевому хранилищу, чтобы он не мог удалять или перезаписывать предыдущие резервные копии. Согласно comodo, применение двухкратного уменьшения поверхности атаки на ОС / ядро обеспечивает существенно уменьшенную поверхность атаки, что приводит к повышению уровня безопасности.

Установка обновлений безопасности, выпущенных поставщиками программного обеспечения, может уменьшить уязвимости, используемые определенными штаммами для распространения. Другие меры включают кибергигиену − соблюдение осторожности при открытии вложений электронной почты и ссылок, сегментацию сети и изоляцию критически важных компьютеров от сетей. Кроме того, для смягчения распространения вымогателей могут быть применены меры инфекционного контроля. Такие меры могут включать отключение зараженных компьютеров от всех сетей, образовательные программы, эффективные каналы связи, наблюдение за вредоносными программами[оригинальное исследование?] и способы коллективного участия

Защита файловой системы от программ-вымогателей[править]

Ряд файловых систем сохраняют моментальные снимки хранящихся в них данных, которые могут быть использованы для восстановления содержимого файлов со времени, предшествовавшего атаке вымогателей, в случае, если программа-вымогатель не отключит ее.

В Windows теневая копия тома (VSS) часто используется для хранения резервных копий данных; программы-вымогатели часто нацелены на эти моментальные снимки, чтобы предотвратить восстановление, и поэтому часто рекомендуется отключить доступ пользователей к пользовательскому инструменту VSSadmin.exe чтобы снизить риск того, что программы-вымогатели могут отключить или удалить прошлые копии.

- В Windows 10 пользователи могут добавлять определенные каталоги или файлы в контролируемый доступ к папкам в Защитнике Windows, чтобы защитить их от программ-вымогателей.Рекомендуется добавлять резервные копии и другие важные каталоги в контролируемый доступ к папкам.

Если вредоносная программа не получит root в хост-системе ZFS при развертывании атаки, закодированной для выдачи административных команд ZFS, файловые серверы, на которых работает ZFS, в целом невосприимчивы к вымогателям, поскольку ZFS способна делать моментальные снимки даже большой файловой системы много раз в час, и эти снимки являются неизменяемыми (только для чтения) и легко откатываются илифайлы, восстановленные в случае повреждения данных. Как правило, только администратор может удалять (но не может изменять) моментальные снимки.

Расшифровка и восстановление файлов[править]

Существует ряд инструментов, предназначенных специально для расшифровки файлов, заблокированных вымогателями, хотя успешное восстановление может оказаться невозможным.Если для всех файлов используется один и тот же ключ шифрования, средства дешифрования используют файлы, для которых имеются как неповрежденные резервные копии, так и зашифрованные копии (атака с открытым текстом на жаргоне криптоанализа. Но это работает только тогда, когда шифр, который использовал злоумышленник, изначально был слабым и уязвимым для атаки с использованием открытого текста); восстановление ключа, если это возможно, может занять несколько дней. Бесплатные инструменты дешифрования вымогателей могут помочь расшифровать файлы, зашифрованные следующими формами вымогателей: AES_NI, Alcatraz Locker, Apocalypse, BadBlock, Bart, BTCWare, Crypt888, CryptoMix, CrySiS, EncrypTile, FindZip, Globe, Hidden Tear, Jigsaw, LambdaLocker, Legion, NoobCrypt, Stampado, SZFLocker, TeslaCrypt, XData. Проект No More Ransom является инициативой полиции Нидерландов.Национальное подразделение по борьбе с высокотехнологичными преступлениями, Европейский центр по борьбе с киберпреступностью Европола, "Лаборатория Касперского" и McAfee помогают жертвам программ-вымогателей восстанавливать свои данные без уплаты выкупа.Они предлагают бесплатный инструмент CryptoSheriff для анализа зашифрованных файлов и поиска средств расшифровки.

Кроме того, на диске могут существовать старые копии файлов, которые были ранее удалены. В некоторых случаях эти удаленные версии все еще можно восстановить с помощью программного обеспечения, предназначенного для этой цели.

Рост[править]

Вредоносное программное обеспечение-вымогатель сначала было ограничено одной или двумя странами Восточной Европы, а затем распространилось через Атлантику в Соединенные Штаты и Канаду. Количество кибератак в течение 2020 года было вдвое больше, чем в 2019 году. Первые версии этого типа вредоносных программ использовали различные методы для отключения компьютеров путем блокировки системного компьютера жертвы (Locker Ransomware) . Программы-вымогатели используют различные тактики для вымогательства у жертв. Одним из наиболее распространенных методов является блокировка экрана устройства путем отображения сообщения от местного отделения правоохранительных органов, в котором утверждается, что жертва должна заплатить штраф за незаконную деятельность. Программа-вымогатель может запросить платеж, отправив SMS-сообщение на номер с премиальным тарифом. Некоторые подобные варианты вредоносной программы отображают порнографическое изображение и требуют оплаты за его удаление.

В 2016 году был отмечен значительный всплеск атак программ-вымогателей на больницы. Согласно отчету Symantec Corp об угрозах интернет-безопасности за 2017 год, программа-вымогатель затронула не только ИТ-системы, но и услуги по уходу за пациентами, клинические операции и выставление счетов. Онлайн-преступники могут быть мотивированы доступными деньгами и ощущением срочности в системе здравоохранения.

Число программ-вымогателей быстро растет среди пользователей Интернета вещей, но также и в среде Интернета вещей[150]. Большая проблема заключается в том, что некоторые организации и отрасли промышленности, решившие заплатить, теряют миллионы долларов, такие как Голливудский пресвитерианский медицинский центр и MedStar Health.

Согласно отчету Symantec ISTR за 2019 год, впервые с 2013 года в 2018 году наблюдалось снижение активности программ-вымогателей на 20 процентов. До 2017 года предпочтительными жертвами были потребители, но в 2017 году ситуация резко изменилась, она переместилась на предприятия. В 2018 году этот путь ускорился с 81 процентом случаев заражения, что составило 12-процентный рост. Распространенный метод распространения сегодня основан на кампаниях по электронной почте.

Первое сообщение о смерти в результате атаки вымогателей поступило в немецкую больницу в октябре 2020 года.

Эффективная и успешная программа обучения кибер-осведомленности должна спонсироваться с самого верха организации с поддержкой политик и процедур, которые эффективно описывают последствия несоблюдения, частоту обучения и процесс подтверждения обучения. Без спонсорской поддержки со стороны руководителей уровня “С” обучение не может быть проигнорировано. Другими факторами, которые являются ключевыми для успешной программы обучения кибер-осведомленности, является установление базового уровня, определяющего уровень знаний организации, чтобы определить, где пользователи находятся в своих знаниях до обучения и после. Какой бы подход организация ни решила внедрить, важно, чтобы в организации существовали политики и процедуры, обеспечивающие актуальное, часто проводимое обучение и пользующееся поддержкой всей организации сверху вниз.

Инвестиции в технологии для обнаружения и пресечения этих угроз должны поддерживаться, но наряду с этим мы должны помнить и сосредоточиться на нашем самом слабом звене, которым является пользователь.

Уголовные аресты и осуждения[править]

Зейн Кайсер[править]

Британский студент Зейн Кайзер из Баркинга, Лондон, был заключен в тюрьму более чем на шесть лет королевским судом Кингстона за свои атаки с помощью программ-вымогателей в 2019 году. Говорят, что он был "самым плодовитым киберпреступником, приговоренным в Великобритании". Он стал активным, когда ему было всего 17 лет. Он связался с российским контролером одной из самых мощных атак, предположительно бандой вредоносных программ Lurk, и договорился о разделе его прибыли. Он также связывался с онлайн-преступниками из Китая и США, чтобы перевести деньги. В течение примерно полутора лет он выдавал себя за законного поставщика онлайн-рекламы книжной рекламы на некоторых из самых посещаемых легальных порнографических сайтов в мире. Каждое из рекламных объявлений, размещенных на веб-сайтах, содержало вирус-вымогатель Reveton из набора вредоносных программ Angler Exploit Kit (AEK), который захватил контроль над машиной. Следователи обнаружили около 700 000 фунтов стерлингов дохода, хотя его сеть, возможно, заработала более 4 миллионов фунтов стерлингов. Возможно, он спрятал какие-то деньги, используя криптовалюты. Программа-вымогатель инструктировала жертв покупать ваучеры GreenDot MoneyPak и вводить код на панели Reveton, отображаемой на экране. Эти деньги поступали на счет MoneyPak, управляемый Кайзером, который затем переводил платежи по ваучерам на дебетовую карту американского сообщника — Раймонда Одиги Уадиале, который в то время был студентом Международного университета Флориды в 2012 и 2013 годах, а затем работал в Microsoft. Uadiale конвертировала деньги в цифровую валюту Liberty Reserve и вносила их на счет Qaiser в Liberty Reserve.

Прорыв в этом деле произошел в мае 2013 года, когда власти нескольких стран захватили серверы Liberty Reserve, получив доступ ко всем его транзакциям и истории учетных записей. Кайзер запускал зашифрованные виртуальные машины на своем Macbook Pro как с операционными системами Mac, так и с Windows. Его не могли судить ранее, потому что в соответствии с Законом о психическом здоровье Великобритании он был помещен в больницу Гудмэйс (где было обнаружено, что он использовал больничный Wi-Fi для доступа к своим рекламным сайтам). Его адвокат утверждал, что Кайзер страдал психическим заболеванием. Российская полиция арестовала 50 членов банды вредоносных программ Lurk в июне 2016 года. Уадиале, натурализованный гражданин США нигерийского происхождения, был заключен в тюрьму на 18 месяцев.

Проблемы свободы слова и уголовное наказание[править]

Публикация кода атаки, подтверждающего концепцию, распространена среди академических исследователей и исследователей уязвимостей. Она раскрывает природу угрозы, передает серьезность проблем и позволяет разрабатывать и применять контрмеры. Однако законодатели при поддержке правоохранительных органов рассматривают возможность сделать создание программ-вымогателей незаконным. В штате Мэриленд в первоначальном проекте HB 340 создание программ-вымогателей считалось уголовным преступлением, караемым тюремным заключением на срок до 10 лет.Однако это положение было исключено из окончательной версии законопроекта.[

- Несовершеннолетний в Японии был арестован за создание и распространение кода программы-вымогателя.Янг и Янг получили исходный код ANSI C для криптотройки-вымогателя в режиме онлайн по адресу cryptovirology.com , с 2005 года в рамках написания книги по криптовирологии. Исходный код cryptotrojan все еще доступен в Интернете и связан с черновиком главы 2.

Смотрите также[править]

Colonial Pipeline ransomware attack – Атака вымогателей на американскую систему нефтепроводов BlueKeep (уязвимость в системе безопасности) * Гитлер-Вымогатель – Форма вымогательства * Jigsaw (программа-вымогатель) * Только добавление - свойство хранения компьютерных данных * Рискованное программное обеспечение * Ryuk (ransomware) – Тип программы-вымогателя * Проектирование надежности – дисциплина системного проектирования, которая подчеркивает надежность * Воздушный зазор (сеть)– Меры сетевой безопасности * Избыточность данных * Двойное переключение * Отказоустойчивость – устойчивость систем к сбоям или ошибкам компонентов * Надежность (компьютерная сеть) – Протокол связи * Однонаправленная сеть - сетевое устройство, позволяющее передавать данные только в одном направлении. * Отказоустойчивая компьютерная система * ZFS – файловая система * Византийская ошибка - ошибка в компьютерной системе, которая вызывает разные симптомы у разных наблюдателей * Квантовое византийское соглашение * Проблема двух генералов – Мысленный эксперимент * Команда по поиску вымогателей - научно-популярная книга 2022 года Рене Дадли и Дэниела Голдена