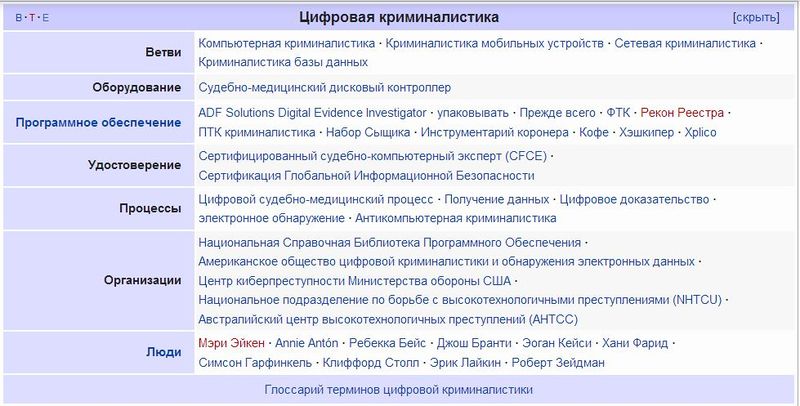

Форензика

Цифровая криминалистика (иногда известная как цифровая криминалистика) - это отрасль криминалистики, охватывающая восстановление и исследование материалов, найденных в цифровых устройствах, часто в связи с компьютерными преступлениями. термин "цифровая криминалистика" первоначально использовался как синоним компьютерной криминалистики, но расширился, чтобы охватить исследование всех устройств, способных хранить цифровые данные.[1] с корнями в революцию персональных компьютеров в конце 1970-х и начале 1980-х годов дисциплина развивалась бессистемно в течение 1990-х годов, и только в начале 21-го века появилась национальная политика.

Цифровые криминалистические исследования имеют множество применений. Наиболее распространенной является поддержка или опровержение гипотезы до уголовного или гражданского суда суды. Уголовные дела связаны с предполагаемым нарушением законов, которые определены законодательством и которые исполняются полицией и преследуются государством, таких как убийство, кража и нападение на человека. Гражданские дела, с другой стороны, касаются защиты прав и собственности физических лиц (часто связанных с семейными спорами), но также могут касаться договорных споров между коммерческими организациями, в которых может быть задействована форма цифровой судебной экспертизы, называемая электронным открытием (ediscovery).

Криминалистика может также использоваться в частном секторе; например, во время внутренних корпоративных расследований или расследования вторжений (специализированное исследование характера и масштабов несанкционированного сетевого вторжения).

Технический аспект расследования подразделяется на несколько подотраслей, относящихся к типу используемых цифровых устройств: компьютерная криминалистика, сетевая криминалистика, судебно-медицинский анализ данных и криминалистика мобильных устройств. Типичный судебно-медицинский процесс включает в себя изъятие, судебную визуализацию (приобретение) и анализ цифровых носителей информации, а также подготовку отчета по собранным доказательствам.

Наряду с выявлением прямых доказательств преступления, цифровая криминалистика может использоваться для приписывания доказательств конкретным подозреваемым, подтверждения алиби или заявлений, определения намерений, идентификации источников (например, в случаях с авторским правом) или аутентификации документов. исследования гораздо шире по охвату, чем другие области криминалистического анализа (где обычно ставится цель дать ответы на ряд более простых вопросов), часто включающие сложные временные линии или гипотезы

История[править]

До 1970-х годов преступления, связанные с компьютерами, рассматривались с использованием существующих законов. Первые компьютерные преступления были признаны в законе о компьютерных преступлениях штата Флорида 1978 года, который включал законодательство против несанкционированного изменения или удаления данных в компьютерной системе.В течение следующих нескольких лет круг совершаемых компьютерных преступлений расширился , и были приняты законы, регулирующие вопросы авторскогоправа , неприкосновенности частной жизни/преследования (например , кибер-издевательства, счастливые пощечины, кибер-преследованиеи онлайн-хищники) и детской порнографии.[ Только в 1980-х годах федеральные законы начали включать компьютерные преступления. Канада была первой страной, принявшей закон в 1983 году.За этим последовал Федеральный закон США о компьютерном мошенничестве и злоупотреблениях в 1986 году, австралийские поправки к своим преступлениям в 1989 году и британский закон о неправомерном использовании компьютеров в 1990 году.

1980-е-1990-е годы: рост отрасли[править]

Рост компьютерной преступности в 1980-х и 1990-х годах привел к тому, что правоохранительные органы начали создавать специализированные группы, обычно на национальном уровне, для решения технических аспектов расследований. Например, в 1984 году ФБР создало группу компьютерного анализа и реагирования, а в следующем году в составе отдела по борьбе с компьютерными преступлениями британской столичной полиции был создан отдел по борьбе с мошенничеством. Многие из первых членов этих групп были не только профессионалами правоохранительных органов, но и компьютерными любителями и отвечали за первоначальные исследования и направления в этой области.

Одним из первых практических (или, по крайней мере, обнародованных) примеров цифровой криминалистики было преследование Клиффом Столлом хакера Маркуса Хесса в 1986 году. Столл, в расследовании которого использовались компьютерные и сетевые криминалистические методы, не был специализированным экспертом.Многие из самых ранних судебных экспертиз следовали тому же профилю.

На протяжении 1990-х годов существовал высокий спрос на эти новые и основные ресурсы для проведения расследований. Нагрузка на центральные подразделения приводит к созданию региональных и даже местных групп, которые помогают справиться с этой нагрузкой. Например, британское Национальное подразделение по борьбе с высокотехнологичными преступлениями было создано в 2001 году для обеспечения национальной инфраструктуры борьбы с компьютерными преступлениями; его персонал располагался как в центре Лондона, так и в различных региональных полицейских силах (в 2006 году это подразделение было преобразовано в Агентство по борьбе с серьезными организованными преступлениями (SOCA)).

В этот период наука цифровой криминалистики выросла из специальных инструментов и методов, разработанных этими любителями-практиками. Это в отличие от других криминалистических дисциплин, которые развились из работы научного сообщества.Тольков 1992 году термин "компьютерная криминалистика" стал использоваться в научной литературе (хотя до этого он использовался неофициально); в статье Кольера и Спола была предпринята попытка обосновать эту новую дисциплину для мира судебной медицины.[14][15] это быстрое развитие привело к отсутствию стандартизации и подготовки кадров. В своей книге 1995 года, "Высокотехнологичная преступность: расследование дел, связанных с компьютерами", - написал К. Розенблатт:

Изъятие, сохранение и анализ доказательств, хранящихся на компьютере, является самой большой судебной проблемой, стоящей перед правоохранительными органами в 1990-е гг. Хотя большинство судебных экспертиз, таких как снятие отпечатков пальцев и анализ ДНК, выполняются специально подготовленными экспертами, задача сбора и анализа компьютерных доказательств часто возлагается на патрульных офицеров и детективов.

2000-е годы: разработка стандартов[править]

С 2000 года в ответ на необходимость стандартизации различные органы и учреждения опубликовали руководящие принципы цифровой криминалистики. Научная рабочая группа по цифровым доказательствам ( SWGDE) подготовила в 2002 году документ "передовая практика компьютерной криминалистики", за которым в 2005 году последовала публикация стандарта ИСО (ISO 17025, общие требования к компетентности испытательных и калибровочных лабораторий). ведущий европейский международный договор-Конвенция о киберпреступности, вступила в силу в 2004 году с целью согласования национальных законов о компьютерных преступлениях, методов расследования и международного сотрудничества. Договор был подписан 43 странами (включая США, Канаду, Японию, Южную Африку, Великобританию и другие европейские страны) и ратифицирован 16 странами.

Особое внимание было уделено также вопросу подготовки кадров. Коммерческие компании (часто разработчики криминалистического программного обеспечения) начали предлагать сертификационные программы, и цифровой судебный анализ был включен в качестве темы в британском центре подготовки специалистов-следователей Centrex.

С конца 1990-х годов мобильные устройства стали более широко доступны, выйдя за рамки простых коммуникационных устройств, и были признаны богатыми формами информации, даже для преступлений, традиционно не связанных с цифровой криминалистикой.Несмотря на это, цифровой анализ телефонов отстал от традиционных компьютерных носителей, в основном из-за проблем с проприетарной природой устройств.

Акцент также сместился на преступность в интернете, особенно на риск кибервойны и кибертерроризма. В феврале 2010 года командование Объединенных сил Соединенных Штатов завершило доклад:

Через киберпространство враги будут нацеливаться на промышленность, академию, правительство, а также на военных в воздушной, наземной, морской и космической областях. Точно так же, как авиация изменила поле битвы Второй мировой войны, киберпространство разрушило физические барьеры, которые защищают нацию от нападений на ее торговлю и коммуникации.

Область цифровой криминалистики по-прежнему сталкивается с нерешенными проблемами. В статье 2009 года" Digital Forensic Research: The Good, The Bad and the Unaddressed", написанной Петерсоном и Шеноем, был выявлен уклон в сторону операционных систем Windows в исследованиях цифровой криминалистики.[22] В 2010 Году Симсон Гарфинкель выявленные проблемы, стоящие перед цифровыми расследованиями в будущем, включая увеличение размера цифровых носителей информации, широкую доступность шифрования для потребителей, растущее разнообразие операционных систем и форматов файлов, увеличение числа лиц, владеющих несколькими устройствами, и юридические ограничения для следователей. В документе также были определены проблемы продолжения профессиональной подготовки, а также непомерно высокая стоимость выхода на поле деятельности.[

Разработка криминалистических инструментов[править]

Основная статья: Список инструментов цифровой криминалистики

В 1980-е годы существовало очень мало специализированных цифровых криминалистических инструментов, и поэтому следователи часто проводили живой анализ на носителях, исследуя компьютеры изнутри операционной системы, используя существующие инструменты системного администратора для извлечения доказательств. Такая практика сопряжена с риском изменения данных на диске, будь то непреднамеренно или иным образом, что приводит к заявлениям о подделке доказательств. В начале 1990-х годов был создан ряд инструментов для решения этой проблемы.

Необходимость в таком программном обеспечении впервые была признана в 1989 году в Федеральном Учебном Центре правоохранительныхорганов, в результате чего был создан IMDUMP (Автор Майкл Уайт) и в 1990 году SafeBack (разработчик Sydex). Аналогичное программное обеспечение было разработано в других странах; DIBS (аппаратное и программное решение) было выпущено коммерчески в Великобритании в 1991 году, а Роб Маккеммиш выпустил фиксированный образ диска бесплатно для австралийских правоохранительных органов. Эти инструменты позволили экспертам создать точную копию фрагмента цифрового носителя для работы, оставив исходный диск нетронутым для проверки. К концу 1990-х годов, когда спрос на цифровые доказательства вырос, были разработаны более продвинутые коммерческие инструменты, такие как EnCase и FTK, позволяющие аналитикам изучать копии носителей без использования какой-либо живой криминалистики. в последнее время усилилась тенденция к "живой криминалистике памяти", что привело к появлению таких инструментов, как Windows SCOPE.

Совсем недавно такой же прогресс в разработке инструментов произошел и для мобильных устройств; первоначально исследователи обращались к данным непосредственно на устройстве, но вскоре появились специальные инструменты, такие как XRY или Radio Tactics Aceso.

Судебно-медицинский процесс[править]

Основная статья: Цифровой судебно-медицинский процесс

Цифровое судебно-медицинское исследование обычно состоит из 3 этапов: Получение или визуализация экспонатов, анализ и отчетность. В идеале приобретение включает захват образа энергонезависимой памяти компьютера (ОЗУ) и создание точного секторного дубликата (или "криминалистического дубликата") носителя, часто используя устройство блокировки записи, чтобы предотвратить модификацию оригинала. Однако рост размеров носителей информации и такие разработки, как облачные вычисления [28] они привели к более широкому использованию "живых" приобретений, когда приобретается "логическая" копия данных, а не полный образ физического запоминающего устройства.[25] как полученное изображение (или логическая копия), так и исходные носители/данные хэшируются (с использованием алгоритма, такого как SHA-1 или MD5), и значения сравниваются для проверки точности копии.

Альтернативный (и запатентованный) подход (который был назван "гибридной криминалистикой" или "распределенной криминалистикой") сочетает в себе цифровую криминалистику и процессы обнаружения электронных данных. Этот подход был воплощен в коммерческом инструменте под названием ISEEK, который был представлен вместе с результатами испытаний на конференции в 2017 году.

На этапе анализа следователь восстанавливает доказательственный материал, используя различные методики и инструменты. В 2002 году статья в Международном журнале цифровых доказательств назвала этот шаг " углубленным систематическим поиском доказательств, связанных с предполагаемым преступлением. в 2006 году исследователь судебной медицины Брайан Карриер описал "интуитивную процедуру", в ходе которой сначала выявляются очевидные доказательства, а затем "проводятся исчерпывающие поиски, чтобы начать заполнять дыры"."

Фактический процесс анализа может варьироваться между исследованиями, но общие методологии включают в себя проведение поиска ключевых слов на цифровых носителях (в файлах, а также в нераспределенном и слабом пространстве), восстановление удаленных файлов и извлечение информации реестра (например, для списка учетных записей пользователей или подключенных USB-устройств).

Найденные доказательства анализируются для реконструкции событий или действий и получения выводов, работа, которая часто может быть выполнена менее специализированным персоналом. когда расследование завершено, данные представляются, как правило, в форме письменного отчета, в терминах непрофессионалов.

Приложение[править]

Цифровая криминалистика широко используется как в уголовном праве, так и в частном расследовании. Традиционно он ассоциировался с уголовным правом, где собираются доказательства в поддержку или против гипотезы в суде. Как и в других областях криминалистики, это часто является частью более широкого расследования, охватывающего целый ряд дисциплин. В некоторых случаях собранные доказательства используются в качестве формы сбора разведывательной информации, используемой для иных целей, чем судебное разбирательство (например, для обнаружения, выявления или пресечения других преступлений). В результате сбор разведданных иногда проводится в соответствии с менее строгими судебно-медицинскими стандартами.

В гражданском судопроизводстве или корпоративных делах цифровая криминалистика является частью процесса электронного обнаружения (или электронного обнаружения). Судебно-медицинские процедуры аналогичны тем, которые используются в уголовных расследованиях, часто с различными юридическими требованиями и ограничениями. Вне судов цифровая криминалистика может стать частью внутренних корпоративных расследований.

Распространенным примером может быть следующее несанкционированное сетевое вторжение. Специальная судебно-медицинская экспертиза характера и степени нападения проводится в качестве упражнения по ограничению ущерба, как для установления степени любого вторжения, так и в попытке идентифицировать злоумышленника.[3][4] такие атаки обычно проводились по телефонным линиям в 1980-е годы, но в современную эпоху обычно распространяются через Интернет.

Основным направлением исследований в области цифровой криминалистики является восстановление объективных доказательств преступной деятельности (на юридическом языке-actus reus). Однако широкий спектр данных, хранящихся в цифровых устройствах, может помочь в других областях исследования.

Определение

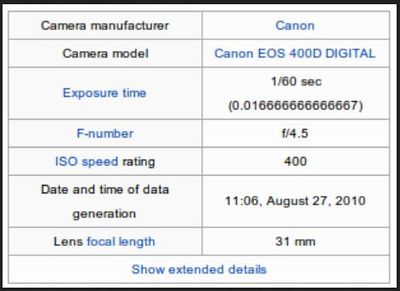

- Метаданные и другие журналы могут использоваться для приписывания действий отдельному лицу. Например, личные документы на диске компьютера могут идентифицировать его владельца.

Алиби и заявления

- Информация, предоставленная вовлеченными лицами, может быть перепроверена с цифровыми доказательствами. Например, во время расследования убийств в Сохаме алиби преступника было опровергнуто, когда записи мобильных телефонов человека, с которым он якобы был, показали, что она в то время отсутствовала в городе.

Намерение

- Наряду с поиском объективных доказательств совершенного преступления, расследование может также использоваться для доказательства умысла (известного под юридическим термином mens rea). Например, интернет-история осужденного убийцы Нила Энтвистла включала ссылки на сайт, обсуждающий, как убивать людей.

Оценка источника

- Файловые артефакты и метаданные могут быть использованы для идентификации происхождения конкретного фрагмента данных; например, более старые версии Microsoft Word встроили глобальный уникальный идентификатор в файлы, которые идентифицировали компьютер, на котором он был создан. Доказательство того, был ли файл создан на исследуемом цифровом устройстве или получен из другого источника (например, из Интернета), может быть очень важным.

Аутентификация документов

- Связанные с" оценкой источника " метаданные, связанные с цифровыми документами, могут быть легко изменены (например, изменив компьютерные часы, вы можете повлиять на дату создания файла). Аутентификация документов связана с выявлением и выявлением фальсификации таких сведений.

Ограничения[править]

Одним из основных ограничений судебного расследования является использование шифрования; это нарушает первоначальную экспертизу, где соответствующие доказательства могут быть найдены с использованием ключевых слов. Законы, обязывающие физических лиц раскрывать ключи шифрования, все еще относительно новы и противоречивы.

Юридические соображения[править]

Экспертиза цифровых носителей информации регулируется национальным и международным законодательством. В частности, для гражданских расследований законы могут ограничивать возможности аналитиков проводить экспертизы. Часто существуют ограничения на мониторинг сетиили чтение личных сообщений. в ходе уголовного расследования национальные законы ограничивают объем информации, подлежащей изъятию.[33] например, в Соединенном Королевстве изъятие доказательств правоохранительными органами регулируется законом ПАСЕ. В начале своего существования на местах "международная организация по компьютерным доказательствам" (IOCE) была одним из учреждений, которое работало над установлением совместимых международных стандартов изъятия доказательств.

В Великобритании те же самые законы, касающиеся компьютерных преступлений, могут также повлиять на судебно-медицинских следователей. Закон о неправомерном использовании компьютеров 1990 года запрещает несанкционированный доступ к компьютерным материалам; это особенно касается гражданских следователей, которые имеют больше ограничений, чем правоохранительные органы.

Право человека на частную жизнь-это одна из областей цифровой криминалистики, которая до сих пор в значительной степени не определена судами. Закон США о конфиденциальности электронных коммуникаций накладывает ограничения на способность правоохранительных органов или гражданских следователей перехватывать и получать доступ к доказательствам. Закон проводит различие между сохраненной коммуникацией (например, архивами электронной почты) и передаваемой коммуникацией (например, VOIP). Последнее, рассматриваемое скорее как вторжение в частную жизнь, труднее получить ордер на него. ECPA также влияет на способность компаний исследовать компьютеры и коммуникации своих сотрудников-аспект, который все еще находится в стадии обсуждения относительно того, в какой степени компания может осуществлять такой мониторинг.[6]

Статья 5 Европейской конвенции о правах человека устанавливает аналогичные ограничения конфиденциальности для ЕСПА и ограничивает обработку и обмен персональными данными как внутри ЕС, так и с внешними странами. Способность правоохранительных органов Великобритании проводить цифровые криминалистические расследования законодательно закреплена Законом О регулировании следственных полномочий.

Цифровые доказательства[править]

Основная статья: Цифровые доказательства

При использовании в суде цифровые доказательства подпадают под те же правовые принципы, что и другие формы доказательств; суды обычно не требуют более строгих руководящих принципов. в Соединенных Штатах федеральные правила доказывания используются для оценки допустимости цифровых доказательств, законы Соединенного Королевства о ПАСЕ и гражданских доказательствах имеют аналогичные руководящие принципы, а многие другие страны имеют свои собственные законы. Федеральные законы США ограничивают изъятие предметов, имеющих только очевидную доказательственную ценность. Это признается, что не всегда возможно установить с помощью цифровых носителей до проведения экспертизы.

Законы, касающиеся цифровых доказательств, касаются двух вопросов: целостности и подлинности. Целостность - это обеспечение того, чтобы акт изъятия и приобретения цифровых носителей информации не изменял доказательства (ни оригинал, ни копию). Подлинность относится к способности подтвердить целостность информации; например, что изображенный носитель соответствует оригинальным доказательствам. легкость, с которой цифровые носители могут быть изменены, означает, что документирование цепочки хранения с места преступления, через анализ и, в конечном счете, в суд, (форма аудиторского следа) важно установить подлинность доказательств.

Адвокаты утверждали, что поскольку цифровые доказательства теоретически могут быть изменены, это подрывает надежность доказательств. Американские судьи начинают отвергать эту теорию, в деле US V. Bonallo суд постановил, что " тот факт, что возможно изменить данные, содержащиеся в компьютере, явно недостаточен для установления ненадежности." в Соединенном Королевстве соблюдаются руководящие принципы, подобные тем, которые издает АКПО, чтобы помочь документировать подлинность и целостность доказательств.

Цифровые следователи, особенно в уголовных расследованиях, должны обеспечивать, чтобы выводы основывались на фактических доказательствах и их собственных экспертных знаниях. в США, например, федеральные правила доказывания гласят, что квалифицированный эксперт может давать показания “в форме заключения или иным образом” до тех пор, пока:

- (1) показания основаны на достаточных фактах или данных,

(2) показания являются продуктом надежных принципов и методов, и

(3) свидетель надежно применил принципы и методы к фактам дела.

Каждая из подотраслей цифровой криминалистики может иметь свои собственные конкретные руководящие принципы для проведения расследований и обработки доказательств. Например, мобильные телефоны могут быть обязаны быть помещены в экран Фарадея во время захвата или приобретения, чтобы предотвратить дальнейший радиопередач на устройство. В Великобритании судебная экспертиза компьютеров по уголовным делам подчиняется руководящим принципам ACPO.[6] существуют также международные подходы к предоставлению руководящих указаний относительно того, как обращаться с электронными доказательствами. "Руководство по электронным доказательствам" Совета Европы предлагает рамки для правоохранительных и судебных органов в странах, которые стремятся создать или усовершенствовать свои собственные руководящие принципы идентификации и обработки электронных доказательств.

Инструменты расследования[править]

Допустимость цифровых доказательств зависит от инструментов, используемых для их извлечения. В США судебно-медицинские инструменты подчиняются стандартуДауберта, где судья несет ответственность за то, чтобы используемые процессы и программное обеспечение были приемлемыми. В своей статье 2003 года Брайан Карриер утверждал, что руководящие принципы Дауберта требуют публикации и рецензирования кодекса криминалистических инструментов. Он пришел к выводу, что " инструменты с открытым исходным кодом могут более четко и всесторонне соответствовать руководящим требованиям, чем закрытые исходные инструменты." В 2011 Году Джош Бранти заявлено, что научная валидация технологии и программного обеспечения, связанных с проведением цифровой судебной экспертизы, имеет решающее значение для любого лабораторного процесса. Он утверждал ,что " наука цифровой судебной экспертизы основана на принципах воспроизводимых процессов и качественных доказательств, поэтому знание того, как проектировать и должным образом поддерживать хороший процесс проверки, является ключевым требованием для любого цифрового судебного эксперта, чтобы защитить свои методы в суде." "

Филиалы[править]

Цифровая криминалистика не ограничивается извлечением данных только из компьютера, поскольку преступники нарушают законы и в настоящее время широко используются небольшие цифровые устройства (например, планшеты, смартфоны, флэш-накопители). Некоторые из этих устройств имеют энергонезависимую память, а некоторые-энергонезависимую. Имеются достаточные методологии для извлечения данных из энергонезависимой памяти, однако отсутствует подробная методология или структура для извлечения данных из энергонезависимых источников памяти. В зависимости от типа устройств, носителей информации или артефактов, цифровая криминалистика подразделяется на различные типы.

Компьютерная криминалистика[править]

Основная статья: Компьютерная криминалистика

Цель компьютерной криминалистики-объяснить текущее состояние цифрового артефакта, такого как компьютерная система, носитель информации или электронный документ.Дисциплина обычно охватывает компьютеры, встроенные системы (цифровые устройства с рудиментарной вычислительной мощностью и встроенной памятью) и статическую память (например, USB-накопители).

Компьютерная криминалистика может иметь дело с широким спектром информации: от журналов (таких как история интернета) до реальных файлов на диске. В 2007 году прокуроры использовали электронную таблицу, извлеченную из компьютера Джозефа Э. Дункана III, чтобы показать преднамеренность и обеспечить смертную казнь. убийца Шарон лопаткибыл идентифицирован в 2006 году после того, как на ее компьютере были найдены электронные сообщения от него с подробным описанием пыток и фантазий о смерти.

Криминалистика мобильных устройств[править]

Основная статья: Криминалистика мобильных устройств

Криминалистика мобильных устройств - это подотрасль цифровой криминалистики, связанная с восстановлением цифровых доказательств или данных с мобильного устройства. Она отличается от компьютерной криминалистики тем, что мобильное устройство будет иметь встроенную систему связи (например, GSM) и, как правило, собственные механизмы хранения. Исследования обычно фокусируются на простых данных, таких как данные о звонках и коммуникациях (SMS/электронная почта), а не на глубоком восстановлении удаленных данных. SMS-данные с мобильного устройства расследования помогли оправдать Патрика Лумумбу в убийстве Мередит Керчер.

Мобильные устройства также полезны для предоставления информации о местоположении; либо из встроенного gps/отслеживания местоположения, либо через журналы сотовых сайтов, которые отслеживают устройства в пределах их диапазона. Такая информация была использована для розыска похитителей Томаса Онофри в 2006 году.

Сетевая криминалистика[править]

Основная статья: Сетевая криминалистика

Сетевая криминалистика занимается мониторингом и анализом трафика компьютерной сети, как локальной , так и глобальнойсети /интернета, в целях сбора информации, сбора доказательств или обнаружения вторжений. трафик обычно перехватывается на уровне пакетов и либо сохраняется для последующего анализа, либо фильтруется в режиме реального времени. В отличие от других областей цифровой криминалистики сетевые данные часто изменчивы и редко регистрируются, что делает дисциплину часто реакционной.

В 2000 году ФБР заманило компьютерных хакеров Алексея Иванова и Горшкова в США для фальшивого собеседования. Отслеживая сетевой трафик с компьютеров этой пары, ФБР выявило пароли, позволяющие им собирать доказательства непосредственно с российских компьютеров.

Судебно-медицинский анализ данных[править]

Основная статья: Судебно-медицинский анализ данных

Судебно-медицинский анализ данных-это отрасль цифровой криминалистики. Он изучает структурированные данные с целью выявления и анализа закономерностей мошеннической деятельности, связанной с финансовыми преступлениями.

=Криминалистика базы[править]

Основная статья: Криминалистика базы данных

Криминалистика баз данных - это отрасль цифровой криминалистики, связанная с судебно-медицинским исследованием баз данных и их метаданных. исследования используют содержимое базы данных, файлы журналов и данные в оперативной памяти для построения временной шкалы или восстановления соответствующей информации.

Искусственный интеллект и его роль в цифровой криминалистике[править]

Искусственный интеллект (ИИ)-это хорошо зарекомендовавшая себя область, которая облегчает решение вычислительно сложных и больших задач. Поскольку процесс цифровой криминалистики требует анализа большого объема сложных данных, поэтому ИИ считается идеальным подходом для решения ряда проблем и задач, существующих в настоящее время в цифровой криминалистике. Среди наиболее важных понятий в различных системах искусственного интеллекта выделяются понятия, связанные с онтологией, представлением и структурированием знаний. ИИ обладает потенциалом для предоставления необходимых экспертных знаний и помогает в стандартизации, управлении и обмене большим объемом данных, информации и знаний в области судебной экспертизы. Существующие цифровые криминалистические системы неэффективны для сохранения и хранения всех этих многочисленных форматов данных и недостаточны для обработки таких обширных и сложных данных, поэтому они требуют человеческого взаимодействия, а это означает, что существует вероятность задержки и ошибок. Но с инновациями машинного обучения это возникновение ошибки или задержки может быть предотвращено. Система разработана таким образом, что она может помочь обнаружить ошибки, но в гораздо более быстром темпе и с точностью. Несколько типов исследований высветили роль различных методов искусственного интеллекта и их преимущества в обеспечении основы для хранения и анализа цифровых доказательств. Среди этих методов ИИ включают машинное обучение (мл), НЛП, распознавание речи и изображений, в то время как каждый из этих методов имеет свои собственные преимущества. Например, ML предоставляет системам возможность учиться и совершенствоваться, не будучи четко запрограммированными, такие как обработка изображений и медицинская диагностика. Кроме того, методы НЛП помогают извлекать информацию из текстовых данных, например, в процессе фрагментации файлов.

См. также[править]

- Список инструментов цифровой криминалистики

- Киберпространство

- Судебно-медицинский поиск

- Глоссарий терминов цифровой криминалистики

- Очерк судебной науки

Дальнейшее чтение[править]

- Årnes, André (2018). Цифровая Криминалистика. Wiley et al. .

- Carrier, Brian D. (Февраль 2006). "Риски живого цифрового криминалистического анализа". Коммуникации АСМ. .

- Кроули, Пол. Экспертиза CD и DVDдисков . Рокленд, Массачусетс: Сингресс.

- Сэммонс, Джон (2012). Основы цифровой криминалистики: учебник для начала работы в области цифровой криминалистики. Сингресс

- /books.google.kz/books?id=MC0FPQAACAAJ&redir_esc=y

- //books.google.kz/books?id=F5IU7XXKwCQC&redir_esc=y

- /books.google.kz/books?id=oK_oYhTPW2gC&redir_esc=y

Связанные журналы[править]

web.archive.org/web/20080222030859/http://www.ssddfj.org/

- .tandfonline.com/

- .ijofcs.org/

- /web.archive.org/web/20100905202407/http://www.utica.edu/academic/institutes/ecii/ijde/

- .journals.elsevier.com/digital-investigation/

- .jdfsl.org/

Пруф[править]

.qccglobal.com/case-studies/digital-forensics/