Цепь убийства

Данная статья посвящена концепции военной и информационной безопасности. Для телевизионного эпизода см. NCIS (сезон 11) § ep246 .

Термин "цепь убийств" первоначально использовался в качестве военной концепции, связанной со структурой атаки ; состоящий из идентификации цели, отправки силы на цель, принятия решения и приказа атаковать цель и, наконец, уничтожения цели. и наоборот, идея "разорвать" цепь убийства противника является методом защиты или превентивного действия. Совсем недавно Lockheed Martin адаптировал эту концепцию к информационной безопасности, используя ее в качестве метода моделирования вторжений в компьютерную сеть . модель кибер-цепочки убийств получила некоторое распространение в сообществе информационной безопасности. Однако принятие не универсально, с критиками, указывающими на то, что они считают фундаментальными недостатками модели.

Военная цепь убийства[править]

F2t2ea[править]

Одна военная модель цепи убийства - "F2T2EA", которая включает следующие фазы:

- Найти: определить цель. Найти цель в данных наблюдения или разведки или с помощью разведывательных средств.

- Исправить: зафиксировать местоположение цели. Получить конкретные координаты цели можно либо из существующих данных, либо путем сбора дополнительных данных.

- Трек: контролируйте движение цели. Следите за целью до тех пор, пока не будет принято решение не вступать в бой или цель не будет успешно поражена.

- Цель: выберите подходящее оружие или актив для использования на цели для создания желаемых эффектов. Применяйте командные и контрольные возможности для оценки ценности цели и наличия соответствующего оружия для ее поражения.

- Включить: применить оружие к цели.

- Оценка: оценка последствий атаки, включая любую разведывательную информацию, собранную на месте.

Это интегрированный, сквозной процесс, описанный как "цепочка", потому что прерывание на любом этапе может прервать весь процесс.

Предыдущая терминология[править]

"Четыре Fs" - это военный термин, используемый в Вооруженных силах Соединенных Штатов, особенно во время Второй мировой войны.

Конструировал быть легок для того чтобы вспомнить, "4 Fs" следующим образом:

- Найти врага-найдите врага

- Исправьте врага-придавите их подавляющим огнем

- Сражайтесь с врагом-вступайте с врагом в бой или фланг врага-отправляйте солдат в стороны или в тыл врага

- Закончить врага-устранить всех вражеских комбатантов

Северокорейский ядерный потенциал[править]

Сообщается, что новый американский военный план чрезвычайных ситуаций под названием "цепь убийств" является первым шагом в новой стратегии использования спутниковых снимков для выявления северокорейских стартовых площадок, ядерных объектов и производственных мощностей и их упреждающего уничтожения, если конфликт кажется неизбежным. Этот план был упомянут в совместном заявлении Соединенных Штатов и Южной Кореи.

Цепь кибер-убийств[править]

Фазы нападения и контрмеры[править]

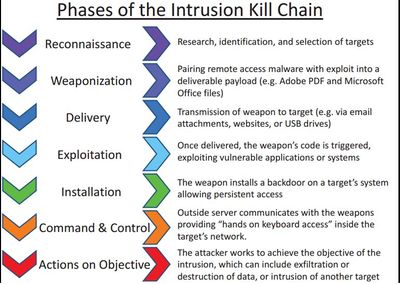

Компьютерные ученые из корпорации Lockheed-Martin описали новую структуру или модель" intrusion kill chain " для защиты компьютерных сетей в 2011 году. они написали, что нападения могут произойти в фазах и могут быть разрушены через средства управления, установленные в каждой фазе. С тех пор" cyber kill chain™ " был принят организациями по защите данных для определения этапов кибератак.

Цепь кибер-убийств раскрывает фазы кибератаки: от ранней разведки до цели фильтрации данных. цепь убийств также может быть использована в качестве инструмента управления для непрерывного улучшения защиты сети. По словам Локхида Мартина, угрозы должны пройти несколько этапов модели, в том числе:

- 1 Разведка: злоумышленник выбирает цель, исследует ее и пытается определить уязвимости в целевой сети.

- 2 Weaponization: злоумышленник создает вредоносное оружие удаленного доступа, такое как вирус или червь, с учетом одной или нескольких уязвимостей.

- 3 Доставка: злоумышленник передает оружие цели (например, через вложения электронной почты, веб-сайты или USB-накопители)

- 4 Эксплуатация: триггеры программного кода вредоносного оружия, который принимает меры в целевой сети для использования уязвимости.

- 5 Установка: вредоносное оружие устанавливает точку доступа (например," черный ход"), которую может использовать злоумышленник.

- 6 Команда и управление: вредоносная программа позволяет злоумышленнику иметь" руки на клавиатуре " постоянный доступ к целевой сети.

- 7 Действия по цели: злоумышленник принимает меры для достижения своих целей, таких как фильтрация данных, уничтожение данных или шифрование для выкупа.

Защитные курсы действий могут быть приняты против этих фаз:

- 1 Detect: определить, копается ли злоумышленник

- 2 Запретить: предотвращение раскрытия информации и несанкционированного доступа

- 3 Disrupt: остановка или изменение исходящего трафика (злоумышленнику)

- 4 Degrade: командование и управление контратакой

- 5 Обманывать: мешать командованию и контролю

- 6 Содержит: изменения сегментации сети

Исследование Сената США по нарушению данных целевой корпорации 2013 года включало анализ, основанный на структуре цепочки убийств Lockheed-Martin. Он определил несколько этапов, на которых контроль не предотвратил или не обнаружил прогрессирование атаки.

Критика кибер-цепи убийств[править]

Среди критических замечаний модели cyber kill chain Lockheed Martin в качестве инструмента оценки и предотвращения угроз является то, что первые фазы происходят за пределами защищенной сети, что затрудняет идентификацию или защиту от действий на этих этапах. аналогично, эта методология, как говорят, укрепляет традиционные основанные на периметре и основанные на предотвращении вредоносного ПО защитные стратегии. другие отметили, что традиционная цепь кибер-убийств не подходит для моделирования инсайдерской угрозы. Это особенно проблематично, учитывая вероятность успешных атак, которые нарушают внутренний периметр сети, поэтому организациям " необходимо разработать стратегию борьбы с злоумышленниками внутри брандмауэра. Они должны думать о каждом нападающем как о потенциальном Инсайдере" ”

Объединенная цепь убийства[править]

Унифицированная версия цепочки убийств была разработана для преодоления общей критики против традиционной кибер-цепи убийств, объединив и расширив цепочку убийств Lockheed Martin и структуру ATT&CK MITRE. Единая цепочка убийств-это упорядоченное расположение 18 уникальных этапов атаки, которые могут происходить в сквозных кибератаках, которые охватывают действия, которые происходят вне и внутри защищенной сети. Как таковой, унифицированная цепь убийства улучшает над ограничениями объема традиционной цепи убийства и врем-агностик природой тактики в митре'S ATT&CK. Унифицированная модель может использоваться для анализа, сравнения и защиты от сквозных кибератак с помощью современных постоянных угроз (APTs).

Пруф[править]

.csacademy.nl/en/csa-theses/february-2018/104-the-unified-kill-chain