Техническая поддержка афера

Мошенничество в области технической поддержки относится к любой из видов телефонного мошенничества класса а, в которых мошенник утверждает, что он предлагает законную службу технической поддержки, часто с помощью холодных звонков ничего не подозревающим пользователям. Такие вызовы в основном ориентированы на пользователей Microsoft Windows, причем вызывающий абонент часто утверждает, что представляет отдел технической поддержки Линукс.

В англоязычных странах , таких как Соединенные Штаты , Канада , Великобритания , Ирландия , Австралия и Новая Зеландия, такие мошенничества с холодным вызовом произошли еще в 2008 году и в основном происходят из колл-центров в Индии .

Мошенник обычно пытается заставить жертву разрешить удаленный доступ к своему компьютеру. После получения удаленного доступа мошенник полагается на доверительные трюки , обычно включающие утилиты, встроенные в Windows и другое программное обеспечение, чтобы получить доверие жертвы, чтобы заплатить за предполагаемые "вспомогательные" услуги. Мошенник будет часто затем украсть кредитную карту жертвы сведения об учетной записи или убедить жертву войти в свой счет в интернет-банке, чтобы получить обещанное возмещение, утверждая, что безопасный сервер подключен и что мошенник не может видеть детали. Многие схемы включают в себя убеждение жертвы приобрести дорогие подарочные карты, а затем раскрыть информацию о карте к мошеннику.

Операция[править]

Мошенники технической поддержки обычно полагаются на социальную инженерию . Мошенники используют различные уловки доверия, чтобы убедить жертву установить программное обеспечение для удаленного рабочего стола (часто путем информирования жертвы о том, что мошенник подключает компьютер к "защищенному серверу"), с помощью которого мошенник может затем взять под свой контроль компьютер жертвы. С помощью этого доступа мошенник может затем запускать различные компоненты Windows и утилиты (например, Средство просмотра событий), устанавливать сторонние утилиты (например, программное обеспечение для обеспечения безопасности rogue) и выполнять другие задачи в попытке убедить жертву, что компьютер имеет критические проблемы, которые должны быть устранены, такие как заражение вирусом . Мошенник будет убеждать жертву заплатить, с помощью кредитной карты или подарочной карты, для того, чтобы проблемы могут быть "исправлены".

Инициация[править]

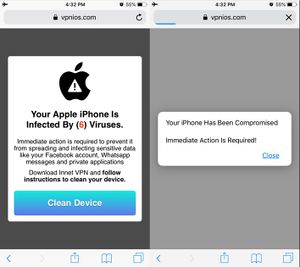

Техническая поддержка мошенников может начинаться различными способами. мошенничество чаще всего начинается с холодного звонка , обычно утверждающего, что он связан с законно звучащей третьей стороной, с именем, таким как "Microsoft" или "техническая поддержка Windows". мошенники также заманивали жертв, покупая рекламу ключевых слов в основных поисковых системах (с объявлениями, вызванными такими фразами, как "Microsoft live chat", "поддержка Facebook" или "Outlook login help"), хотя и Bing, и Google предприняли шаги по ограничению таких схем. Другие методы включают спам по электронной почте и киберсквоттинг чтобы привести потенциальных жертв к веб-страницам, содержащим номера телефонов мошенников. некоторые мошенничества были инициированы с помощью всплывающих объявлений на зараженных веб-сайтах, в которых потенциальная жертва должна позвонить по номеру. Эти всплывающие окна часто близко похожи на законные сообщения об ошибках, таких как синий экран смерти .

Удаленный доступ[править]

Мошенник обычно поручает жертве загрузить и установить программу удаленного доступа , такую как TeamViewer , AnyDesk , LogMeIn, GoToAssist, ConnectWise Control (известный также как ScreenConnect) и т. д. С установленным программным обеспечением мошенник предоставляет жертве ключ доступа или другие сведения, необходимые для запуска сеанса удаленного управления, предоставляя мошеннику полный контроль над рабочим столом жертвы.

Уверенные трюки[править]

Дополнительная информация: Трюк доверия

После получения доступа мошенник пытается убедить жертву, что компьютер страдает от проблем, которые должны быть отремонтированы, чаще всего как предполагаемый результат вредоносной хакерской деятельности. Мошенники используют несколько методов для искажения содержания и значения общих средств Windows и системных каталогов в качестве доказательства вредоносной деятельности, таких как вирусы и другие вредоносные программы. Как правило, пожилые люди и другие уязвимые стороны, такие как лица с ограниченными техническими знаниями, являются мишенью для мошенничества в области технической поддержки.

- Мошенник может направлять пользователей в Средство просмотра событий Windows, которое отображает журнал различных событий для использования системными администраторами и опытными пользователями для устранения неполадок. Хотя многие записи журнала являются относительно безвредными уведомлениями, мошенник может обманным путем утверждать, что записи журнала, помеченные как предупреждения и ошибки, свидетельствуют о вредоносной активности или о том, что компьютер становится поврежденным, и что ошибки должны быть "исправлены".

- Мошенник может представить системные папки, которые содержат необычно именованные файлы, такие как папки Prefetch и Temp Windows, и утверждать, что файлы являются свидетельством вредоносных программ в системе. Мошенник может открыть некоторые из этих файлов (особенно в папке Prefetch) в блокноте , где содержимое файла отображается как mojibake . Мошенник утверждает, что вредоносные программы повредили эти файлы, вызывая непонятный вывод. На самом деле, файлы в Prefetch, как правило, безвредны, неповрежденные двоичные файлы, используемые для ускорения некоторых операций.

- Мошенник может злоупотреблять средствами командной строки для создания подозрительных выходных данных, например командой treeилиdir /s, которая отображает обширный список файлов и каталогов . Мошенник может утверждать , что утилита является сканером вредоносных программ, и во время работы инструмента мошенник будет вводить текст, предположительно являющийся сообщением об ошибке (например, "нарушение безопасности ... трояны найдены"), которые будут отображаться при завершении задания или в пустой документ Блокнота.

- Мошенник может неверно представлять значения и ключи, хранящиеся в реестре Windows, как вредоносные, например безобидные ключи, значения которых перечислены как не заданные.

- Функция "Отправить в" Windows связана с глобально уникальным идентификатором . Вывод командыassoc, в которой перечислены все ассоциации файлов в системе, отображает эту связь со строкойZFSendToTarget=CLSID\{888DCA60-FC0A-11CF-8F0F-00C04FD7D062}; этот идентификатор GUID одинаков во всех версиях Windows. Мошенник может утверждать, что это уникальный идентификатор, используемый для идентификации компьютера пользователя, или утверждать, что указанный CLSID на самом деле является "идентификатором безопасности лицензии компьютера", который необходимо обновить.

- Мошенник может утверждать , что проблемы системы являются результатом истекших гарантий на аппаратное или программное обеспечение, например, ключи продукта Windows, и уговорить жертву заплатить за "обновление".

- Мошенник может запустить неясную syskeyутилиту и настроить пароль запуска, известный только мошеннику, тем самым блокируя жертву из своей собственной системы после перезагрузки компьютера. Как syskeyтолько присутствует в версиях Windows , предшествующих Windows 10, мошенник может заставить пользователя стать заблокированным, установив кейлоггер и изменив пароль учетной записи пользователя и/или установив требование для входа PIN-кода, если компьютер жертвы работает на Windows 10.

- Мошенник может удалить критические файлы и папки Windows, такие какsystem32, делая компьютер непригодным для использования, пока операционная система не будет переустановлена.

- Мошенник может заблокировать жертву от просмотра его или ее экрана, утверждая, что это результат вредоносного ПО или сканирования выполняется, и использовать время для поиска файлов пользователя для конфиденциальной информации, попытки взломать учетные записи Пользователя с украденными или сохраненными учетными данными или активировать веб-камеру и увидеть лицо пользователя.

- Мошенник может выполнить netstatкоманду в окне терминала / команды, которое показывает локальные и внешние IP-адреса . Затем мошенник сообщает жертве, что эти адреса принадлежат хакерам, которые вторглись в компьютер.

- Мошенник может утверждать, что нормальный процесс Windows, такие как rundll32.exeвирус. Часто мошенник будет искать в Интернете статью о процессе Windows и будет прокручивать раздел, в котором говорится, что имя процесса также может быть частью вредоносного ПО, даже если компьютер жертвы не содержит этого вредоносного ПО.

Цели[править]

Эти трюки предназначены для целевых жертв, которые могут быть незнакомы с фактическим использованием этих инструментов, таких как неопытные пользователи и пожилые граждане—особенно когда мошенничество инициируется холодным вызовом.[1] [2] [20] мошенник затем уговаривает жертву заплатить за услуги или программное обеспечение мошенника, которое, как они утверждают, предназначено для "ремонта" компьютера, но на самом деле является вредоносным ПО, которое заражает его или программное обеспечение, которое вызывает другой ущерб. мошенник может получить доступ к кредитной карте жертвы информация, которая может быть использована для внесения дополнительных мошеннических сборов. После этого мошенник может также заявить, что жертва имеет право на возврат средств, и запросить информацию о банковском счете пользователя—которая вместо этого используется для кражи большего количества денег у жертвы, а не для предоставления обещанного возврата. Кроме того, мошенник может попытаться запросить оплату с помощью подарочных карт для онлайн-платформ, таких как Amazon.com , Google Play и iTunes Store .

Если их цели оказывают сопротивление или отказываются следовать за мошенником или платить им, мошенник может стать воинственным и оскорблять, угрожать или даже шантажировать пользователя, чтобы заплатить им. Канадский гражданин Якоб Дулиссе сообщил CBC, что на вопрос мошенника, почему он стал мишенью, мошенник ответил угрозой смерти: "англо люди, которые путешествуют в страну, были" разрезаны на маленькие кусочки " и брошены в реку.'

В ходе расследования, проведенного сотрудником Symantec Орлой Кокс, было выявлено, что после того, как Кокс заплатил за плату для мошенника, чтобы удалить несуществующие "вредоносные" инфекции, мошенники затем просто очистят журнал в окне просмотра событий и отключат функцию ведения журнала событий Windows. Это просто означает, что ошибки больше не будут появляться в окне просмотра событий, т. е. если бы вредоносная программа действительно существовала на компьютере Кокса, она осталась бы неповрежденной.

Неэтичные и поддельные компании "поддержки"[править]

Подавляющее большинство жалоб и обсуждения о предприятиях, холодные звонки и предлагает "техническую поддержку" доклад их как не просто некомпетентных или неэффективных, но активно нечестно, упорно пытается убедить жертву несуществующих проблем, хитростью и, если возможно, повреждения компьютера, к которым они получат доступ. компании компьютерной поддержки рекламируются на поисковых системах, таких как Google и Bing, , но некоторые из них сильно критикуются, иногда за практику, аналогичную тем, что у холодных абонентов. Одним из примеров является Индийская компания iYogi, который был сообщен InfoWorld, чтобы использовать тактику запугивания и устанавливать нежелательное программное обеспечение. в декабре 2015 года штат Вашингтон подал в суд на операции iYogi в США за мошенничество потребителей и ложные заявления, чтобы напугать пользователей в покупке диагностического программного обеспечения iYogi. iYogi, который должен был официально ответить к концу марта 2016 года, сказал до своего ответа, что поданный иск был безосновательным.[36] В сентябре 2011 года Microsoft исключила Comantra, Золотого партнера, из своей партнерской сети Microsoft после обвинений в причастности к мошенничеству с холодным вызовом технической поддержки.

В декабре 2014 года Microsoft подала иск против калифорнийской компании, эксплуатирующей такие мошенничества, за "злоупотребление именем и товарными знаками Microsoft"и" создание проблем безопасности для жертв путем получения доступа к их компьютерам и установки вредоносного программного обеспечения, включая перехватчик паролей, который может обеспечить доступ к личной и финансовой информации". в попытке защитить потребителей, принадлежащая Microsoft рекламная сеть Bing Ads (которая обслуживает продажи рекламы на Bing и Yahoo! Поисковые системы) в мае 2016 года были внесены изменения в условия предоставления услуг, запрещающие рекламу сторонних служб технической поддержки или объявлений, претендующих на "предоставление услуг, которые могут быть предоставлены только фактическим владельцем рекламируемых продуктов или услуг". поиск Google последовал примеру в августе 2018 года, но пошел дальше, запретив любую рекламу, связанную с технической поддержкой, независимо от источника, ссылаясь на то, что стало слишком трудно отличить законных поставщиков от мошенников.

В ноябре 2017 года мошенническая компания под названием Myphonesupport инициировала петицию, в которой запрашивались личности подсудимых Джона Доу в Нью-Йоркском деле, связанном с телефонной атакой на отказ в обслуживании против ее колл-центров. С тех пор дело было прекращено.

Жульничество приманка[править]

Основная статья: Мошенничество приманки

Техническая поддержка мошенники постоянно подвергаются нападениям мошенников травля как онлайн, так и оффлайн, с лиц, стремящихся повысить осведомленность об этих аферах отправка записей на платформах, таких как Ютуб, причиняли неудобств мошенники тратят свое время, и при отключении мошенник компьютерные системы, развернув крыс, распределенный отказ в обслуживании атак и разрушительных компьютерных вирусов. Мошенники также могут попытаться заманить мошенников в разоблачение их неэтичных действий, оставив фиктивные файлы или вредоносные программы, замаскированные под конфиденциальную информацию, такую как информация о кредитных/дебетовых картах и пароли, на виртуальной машине, чтобы мошенник попытался украсть, только для себя заражается.

Смотрите также[править]

- Киберпреступность в Индии

- Список уверенных трюков

- Мошенничество в сфере телемаркетинга

- Вирусная мистификация

- Rogue anti-virus

Читать[править]

news.microsoft.com/uploads/prod/sites/358/2018/10/Global-Results-Tech-Support-Scam-Research-2018.pdf

Пруф[править]

/support.microsoft.com/ru-ru/hub/4099151/windows-security-help

- .symantec.com/

- /blog.talosintelligence.com/2015/11/tech-support-scammers.html

- .internetsociety.org/

- /news.microsoft.com/uploads/prod/sites/358/2018/10/Global-Results-Tech-Support-Scam-Research-2018.pdf

[[Категория:

Киберпреступность