Информационная безопасность

Информационная безопасность, иногда сокращенная до infosec, - это практика защиты информации путем снижения информационных рисков. Это часть управления информационными рисками. Как правило, она включает в себя предотвращение или, по крайней мере, снижение вероятности несанкционированного/ненадлежащего доступа, использования, раскрытия, нарушения, удаления/уничтожения, коррупции, изменения, проверки, регистрации или девальвации, хотя она также может включать в себя уменьшение неблагоприятных последствий инцидентов. Информация может иметь любую форму, например, электронную или физическую., материальные (например, документы) или нематериальные (например, знания). Основное внимание в области информационной безопасности уделяется сбалансированной защите конфиденциальности, целостности и доступности данных (также известной как триада ЦРУ), сохраняя при этом акцент на эффективной реализации политики, не препятствуя производительности организации.[2] это в значительной степени достигается посредством структурированного процесса управления рисками, который включает:

- Выявление информации и связанных с ней активов, а также потенциальных угроз, уязвимостей и последствий;

- Оценка рисков;

- Принятие решения о том, как устранить или устранить риски, т. е. избежать, смягчить, разделить или принять их;

- Там, где требуется снижение риска, выбор или разработка соответствующих средств контроля безопасности и их реализация;

- Мониторинг деятельности, внесение необходимых корректировок для решения любых вопросов, изменений и возможностей улучшения.

Чтобы стандартизировать эту дисциплину, ученые и профессионалы сотрудничают, чтобы предложить руководство, политику и отраслевые стандарты по паролю , антивирусному программному обеспечению , брандмауэру , программному обеспечению шифрования , юридической ответственности, осведомленности безопасности и обучению, и так далее. эта стандартизация может быть дополнительно обусловлена широким спектром законов и правил, которые влияют на то, как данные доступны, обрабатываются, хранятся и передаются. Однако применение любых стандартов и руководящих указаний в рамках организации может иметь ограниченный эффект, если не будет принята культура постоянного совершенствования.

Обзор[править]

В основе информационной безопасности лежит обеспечение информационной безопасности-акт сохранения конфиденциальности, целостности и доступности информации (ЦРУ), гарантирующий, что информация никоим образом не скомпрометирована при возникновении критических проблем.[5] эти проблемы включают, но не ограничены стихийными бедствиями, неисправностью компьютера/сервера и физической кражей. В то время как бумажные деловые операции все еще распространены, требуя их собственного набора методов информационной безопасности, цифровые инициативы предприятия все больше подчеркиваются, [6] [7] с обеспечением информационной безопасности в настоящее время, как правило, занимаются специалисты по информационной технологии (ИТ) безопасности. Эти специалисты применяют информационную безопасность к технологиям (чаще всего к той или иной форме компьютерной системы). Стоит отметить, что компьютер не обязательно означает домашний рабочий стол. Компьютер-это любое устройство с процессором и немного памяти. Такие устройства могут варьироваться от несетевых автономных устройств, таких как калькуляторы, до сетевых мобильных вычислительных устройств, таких как смартфоны и планшетные компьютеры. Специалисты по ИТ-безопасности почти всегда находятся в любом крупном предприятии/учреждении из-за характера и ценности данных в более крупных компаниях. Они несут ответственность за сохранение всех технологий в компании в безопасности от вредоносных кибератак, которые часто пытаются получить важную личную информацию или получить контроль над внутренними системами.

В последние годы сфера информационной безопасности значительно расширилась и эволюционировала. Он предлагает множество областей специализации , включая защиту сетей и смежной инфраструктуры , защиту приложений и баз данных , тестирование безопасности , аудит информационных систем , планирование непрерывности бизнеса, обнаружение электронных записей и цифровую судебную экспертизу . Специалисты по информационной безопасности очень стабильны в своей работе. По состоянию на 2013 более 80% специалистов не меняли работодателя или место работы в течение года, и число специалистов, по прогнозам, будет постоянно расти более чем на 11% ежегодно с 2014 по 2019 год.

Угрозы[править]

Угрозы информационной безопасности бывают самых разных форм. Некоторые из наиболее распространенных угроз сегодня являются программные атаки, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации. Большинство людей испытали какие-то программные атаки. Вирусы, [9] черви , фишинговые атаки и троянские кони-несколько распространенных примеров программных атак. Кража интеллектуальной собственности также является серьезной проблемой для многих предприятий в области информационных технологий (ИТ). Кража личных данных это попытка действовать как кто-то другой, как правило, чтобы получить личную информацию этого человека или воспользоваться их доступом к жизненно важной информации. Кража оборудования или информации становится более распространенной сегодня из-за того, что большинство устройств сегодня мобильны, [10] подвержены краже и также стали намного более желательными, поскольку количество емкости данных увеличивается. Саботаж обычно состоит из уничтожения веб-сайта организации в попытке вызвать потерю доверия со стороны своих клиентов. Вымогательство информации состоит из кражи имущества компании или информации как попытка получить платеж в обмен на возвращение информации или имущества обратно своему владельцу, как с помощью вымогателей . Есть много способов защитить себя от некоторых из этих атак, но одной из наиболее функциональных мер предосторожности является осторожность пользователя.

Правительства , военные , корпорации , финансовые учреждения, больницы и частные предприятия накапливают много конфиденциальной информации о своих сотрудниках, клиентах, продуктах, исследованиях и финансовом положении. В случае, если конфиденциальная информация о клиентах или финансах бизнеса или новой линейке продуктов попадет в руки конкурента или хакера black Hat , бизнес и его клиенты могут понести широкомасштабные, непоправимые финансовые потери, а также нанести ущерб репутации компании. С точки зрения бизнеса, информационная безопасность должна быть сбалансирована с затратами; модель Гордона-Леба обеспечивает математический экономический подход для решения этой проблемы.

Для человека информационная безопасность оказывает значительное влияние на конфиденциальность , которая в различных культурах рассматривается по-разному .

Ответы на угрозы[править]

Возможные ответы на угрозу безопасности или риск:

- сокращение / смягчение-реализация гарантий и контрмер для устранения уязвимостей или блокирования угроз

- назначение / передача – размещение стоимости угрозы на другое предприятие или организацию, например, на покупку страхования или аутсорсинг

- принять-оценить, если стоимость контрмеры перевешивает возможную стоимость потери из-за угрозы

История[править]

С первых дней общения дипломаты и военачальники понимали, что необходимо предусмотреть какой-то механизм для защиты конфиденциальности переписки и иметь какие-то средства обнаружения фальсификаций . Юлию Цезарю приписывают изобретение шифра Цезаря С. 50 г. до н. э., который был создан для того, чтобы предотвратить его секретные сообщения от чтения, если сообщение попадет в чужие руки; однако, по большей части защита была достигнута путем применения процедурных средств управления обработкой. Конфиденциальная информация была помечена, чтобы указать, что она должна быть защищена и транспортироваться доверенными лицами, охраняться и храниться в безопасной среде или надежном ящике. Поскольку почтовые службы расширились, правительства создали официальные организации, чтобы перехватить, расшифровать, прочитать и запечатать письма (например, Секретное бюро Великобритании, основанное в 1653 ).

В середине девятнадцатого века были разработаны более сложные системы классификации, позволяющие правительствам управлять своей информацией в соответствии со степенью чувствительности. Например, британское правительство кодифицировало это, в некоторой степени, с публикацией закона О государственной тайне в 1889 году.[16] ко времени Первой мировой войны многоуровневые системы классификации использовались для передачи информации на различные фронты и с различных фронтов, что поощряло более широкое использование кодовых разделов и секций взлома в дипломатических и военных штабах. Кодирование стало более сложным между войнами, поскольку машины использовались для шифрования и расшифровки информации. Объем информации, которой поделились союзные страны во время Второй мировой войны потребовалось формальное согласование систем классификации и процедурного контроля. Тайный диапазон маркировки развился, чтобы указать, кто мог обращаться с документами (обычно чиновники, а не завербованные войска) и где они должны храниться, поскольку все более сложные сейфы и складские помещения были развиты. Машина Enigma, которая использовалась немцами для шифрования данных войны и была успешно расшифрована Аланом Тьюрингом , может рассматриваться как яркий пример создания и использования защищенной информации.[17] Процедуры, разработанные для обеспечения того, чтобы документы были уничтожены должным образом, и именно несоблюдение этих процедур привело к некоторым из величайших разведывательных переворотов войны (например, захват U-570 ).

Конец двадцатого века и первые годы двадцать первого века ознаменовались быстрым прогрессом в области телекоммуникаций , компьютерного оборудования и программного обеспечения , а также шифрования данных . Наличие меньшего по размеру, более мощного и менее дорогостоящего вычислительного оборудования сделало электронную обработку данных доступной для малого бизнеса и домашнего пользователя. эти компьютеры быстро стали взаимосвязанными через интернет .

Быстрый рост и широкое использование электронной обработки данных и электронного бизнеса, осуществляемого через интернет , наряду с многочисленными случаями международного терроризма, вызвали необходимость в более эффективных методах защиты компьютеров и информации, которую они хранят, обрабатывают и передают. академические дисциплины компьютерной безопасности и информационного обеспечения возникли наряду с многочисленными профессиональными организациями, разделяющими общие цели обеспечения безопасности и надежности информационных систем .

Определения[править]

Ниже предлагаются различные определения информационной безопасности, обобщенные из различных источников:

- 1 "Сохранение конфиденциальности, целостности и доступности информации. Примечание: кроме того, могут быть задействованы другие свойства, такие как подлинность, подотчетность, неотрицательность и надежность."(ISO / IEC 27000: 2009)

- 2 "Защита информации и информационных систем от несанкционированного доступа, использования, раскрытия, нарушения, изменения или уничтожения в целях обеспечения конфиденциальности, целостности и доступности."(CNSS, 2010)

- 3 "Гарантирует, что только авторизованные пользователи (конфиденциальность) имеют доступ к точной и полной информации (целостность), когда это требуется (доступность)."(ISACA, 2008)

- 4 "Информационная безопасность - это процесс защиты интеллектуальной собственности организации."(Pipkin, 2000)

- 5 "...информационная безопасность-это дисциплина управления рисками, задачей которой является управление стоимостью информационного риска для бизнеса."(McDermott and Geer, 2001)

- 6 "Хорошо информированное чувство уверенности в том, что информационные риски и контроль находятся в равновесии."(Anderson, J., 2003)

- 7 "Информационная безопасность-это защита информации и минимизация риска раскрытия информации неавторизованным лицам."(Venter and Eloff, 2003)

- 8 "Информационная безопасность-это многодисциплинарная область учебной и профессиональной деятельности, которая занимается разработкой и внедрением механизмов безопасности всех доступных видов (технических, организационных, ориентированных на человека и юридических) с целью сохранения информации во всех ее местах (в пределах и за пределами периметра организации) и, следовательно, информационных систем, где информация создается, обрабатывается, хранится, передается и уничтожается, свободный от угроз.Угрозы информации и информационным системам могут быть классифицированы, и соответствующая цель безопасности может быть определена для каждой категории угроз. Набор целей в области безопасности, определенных в результате анализа угроз, следует периодически пересматривать для обеспечения его адекватности и соответствия меняющимся условиям. В настоящее время соответствующий набор целей безопасности может включать: конфиденциальность, целостность, доступность, конфиденциальность, аутентичность и надежность, неотрицательность, подотчетность и проверяемость."(Черданцева и Хилтон, 2013)

Основные принципы[править]

Ключевые понятия[править]

Триада конфиденциальности, целостности и доступности ЦРУ лежит в основе информационной безопасности. (Члены классической триады InfoSec-конфиденциальность, целостность и доступность—взаимозаменяемо упоминаются в литературе как атрибуты безопасности, свойства, цели безопасности, фундаментальные аспекты, информационные критерии, критические информационные характеристики и основные строительные блоки .) Тем не менее, продолжается дискуссия о том, достаточно ли этой триады ЦРУ для решения быстро меняющихся требований к технологиям и бизнесу, с рекомендациями рассмотреть возможность расширения перекрестков между доступностью и конфиденциальностью, а также отношения между безопасностью и конфиденциальностью.[5] иногда предлагались и другие принципы, такие как "подотчетность"; было отмечено, что такие вопросы, как неотрицание, не укладываются в три основные концепции.

В 1992 году и пересмотренные в 2002 году руководящие принципы ОЭСР по безопасности информационных систем и сетей предложили девять общепринятых принципов: осведомленность, ответственность , реагирование, этика, демократия, оценка рисков, проектирование и внедрение безопасности, управление безопасностью и переоценка. Исходя из этого, в 2004 году NIST " S Engineering Principles for Information Technology Security предложил 33 принципа. Из каждого из них вытекают руководящие принципы и практика.

В 1998 году Донн Паркер предложил альтернативную модель классической триады ЦРУ, которую он назвал "шесть атомарных элементов информации". Элементами являются конфиденциальность , владение , целостность , подлинность , доступность и полезность . Достоинства Паркерской Гексады являются предметом обсуждения среди специалистов по вопросам безопасности.

В 2011 году группа Open опубликовала стандарт управления информационной безопасностью O-ISM3 . в настоящем стандарте предлагается оперативное определение ключевых концепций безопасности с элементами, называемыми "целями безопасности", в отношении контроля доступа (9), доступности (3), качества данных (1), соответствия и технического (4). В 2009 году DoD Software Protection Initiative выпустила три принципа кибербезопасности: системная восприимчивость, доступ к недостатку и возможность использования недостатка. ни одна из этих моделей широко не принята.

Конфиденциальность[править]

В области информационной безопасности конфиденциальность-это свойство, при котором информация не предоставляется или не раскрывается посторонним лицам, организациям или процессам."[35] в то время как подобный" частной жизни", эти два слова не взаимозаменяемы. Скорее, конфиденциальность-это компонент конфиденциальности, который обеспечивает защиту наших данных от несанкционированного просмотра. Примеры конфиденциальности электронных данных, подвергающихся риску, включают кражу ноутбука, кражу пароля или конфиденциальные электронные письма, отправляемые неправильным лицам.

Целостность[править]

В области информационной безопасности целостность данных означает поддержание и обеспечение точности и полноты данных на протяжении всего их жизненного цикла.[36] это означает, что данные не могут быть изменены несанкционированным или необнаруженным образом. Это не то же самое , что ссылочная целостность в базах данных, хотя ее можно рассматривать как особый случай согласованности, как это понимается в классической модели обработки транзакций ACID . Системы информационной безопасности обычно обеспечивают целостность сообщений наряду с конфиденциальностью.

Доступность[править]

Для того чтобы любая информационная система служила своей цели, информация должна быть доступна, когда это необходимо. Это означает, что вычислительные системы, используемые для хранения и обработки информации, средства контроля безопасности, используемые для ее защиты, и каналы связи, используемые для доступа к ней, должны функционировать правильно. Системы высокой доступности стремятся оставаться доступными в любое время, предотвращая сбои обслуживания из-за перебоев в подаче электроэнергии, сбоев оборудования и обновлений системы. Обеспечение доступности также включает предотвращение атак типа " отказ в обслуживании, например, поток входящих сообщений в целевую систему, по существу заставляя ее отключиться.

В области информационной безопасности доступность часто может рассматриваться как одна из наиболее важных частей успешной программы информационной безопасности. В конечном счете конечные пользователи должны иметь возможность выполнять рабочие функции; обеспечивая доступность, организация может выполнять стандарты, которые ожидают заинтересованные стороны организации. Это может включать такие темы, как конфигурации прокси, внешний веб-доступ, возможность доступа к общим дискам и возможность отправки электронной почты. Руководители часто не понимают техническую сторону информационной безопасности и рассматривают доступность как простое решение, но это часто требует сотрудничества от многих различных организационных групп, таких как сетевые операции, операции разработки, реагирование на инциденты и управление политикой/изменениями. Успешная команда по информационной безопасности включает в себя множество различных ключевых ролей для объединения и выравнивания триады ЦРУ, которая должна быть эффективно предоставлена.

Неотрицание[править]

По закону, неотказ подразумевает намерение выполнить свои обязательства по договору. Это также означает, что одна сторона сделки не может отказать в получении сделки, а другая сторона не может отказать в отправке сделки.

Важно отметить, что, хотя такие технологии, как криптографические системы, могут помочь в усилиях по отказу от отказа, концепция по своей сути является правовой концепцией, выходящей за рамки технологии. Например, недостаточно показать, что сообщение соответствует цифровой подписи, подписанной закрытым ключом отправителя, и, таким образом, только отправитель мог отправить сообщение, и никто другой не мог изменить его в пути ( целостность данных). Предполагаемый отправитель может в свою очередь продемонстрировать, что алгоритм цифровой подписи уязвим или испорчен, или заявить или доказать, что его ключ подписи был скомпрометирован. Вина за эти нарушения может или не может лежать на отправителе, и такие утверждения могут или не могут освободить отправителя от ответственности, но утверждение аннулирует утверждение о том, что подпись обязательно доказывает подлинность и целостность. Таким образом, отправитель может отказаться от сообщения (поскольку подлинность и целостность являются предпосылками для отказа).

Управление рисками[править]

Главная статья: управление рисками

К сертифицированным аудитором информационных систем (CISA в) комментарий руководство по эксплуатации 2006 дает следующее определение управления рисками: "управление рисками-это процесс идентификации уязвимостей и угроз для информационных ресурсов, используемых организацией для достижения бизнес-целей, и решить, что контрмеры, если таковые имеются, принять в снижении риска до приемлемого уровня, исходя из стоимости информационного ресурса для организации."

В этом определении есть две вещи, которые могут нуждаться в некотором разъяснении. Во-первых, процесс управления рисками является непрерывным, итеративным процессом . Это должно повторяться бесконечно. Бизнес-среда постоянно меняется, и каждый день появляются новые угрозы и уязвимости. Во-вторых, выбор контрмер ( средств контроля), используемых для управления рисками, должен обеспечивать баланс между производительностью, стоимостью, эффективностью контрмер и стоимостью защищаемого информационного актива.

Процессы анализа и оценки рисков имеют свои ограничения, поскольку при возникновении инцидентов безопасности они возникают в контексте, а их редкость и уникальность порождают непредсказуемые угрозы. Анализ этих явлений, характеризующихся пробоями, неожиданностями и побочными эффектами, требует теоретического подхода, способного субъективно исследовать и интерпретировать детали каждого происшествия.

Риск-это вероятность того, что произойдет что-то плохое, что причинит вред информационному активу (или потере актива). Уязвимость-это слабость, которая может быть использована для того, чтобы поставить под угрозу или причинить вред информационному активу. Угроза-это все (рукотворное или стихийное бедствие), что может причинить вред.

Вероятность того, что угроза использует уязвимость для причинения вреда, создает риск. Когда угроза использует уязвимость для причинения вреда, она оказывает воздействие. В контексте информационной безопасности речь идет о потере доступности, целостности, конфиденциальности и, возможно, о других потерях (потеря дохода, гибель людей, потеря недвижимости). следует отметить, что невозможно идентифицировать все риски и невозможно устранить все риски. Оставшийся риск называется "остаточный риск"."

Оценка рисков проводится командой людей, обладающих знаниями в конкретных областях бизнеса. Членство в команде может меняться с течением времени по мере оценки различных частей бизнеса. В оценке может использоваться субъективный качественный анализ, основанный на информированном мнении, или, если имеются достоверные данные по доллару и историческая информация, анализ может использовать количественный анализ.

Исследования показали, что наиболее уязвимой точкой в большинстве информационных систем является пользователь, оператор, дизайнер или другой человек. Кодекс практики управления информационной безопасностью ISO/IEC 27002:2005 рекомендует в ходе оценки рисков изучить следующее:

- политика безопасности,

- организация информационной безопасности,

- Управление Активами,

- безопасность людских ресурсов,

- физическая и экологическая безопасность,

- управление коммуникациями и операциями,

- управление доступом,

- приобретение, разработка и обслуживание информационных систем,

- управление инцидентами информационной безопасности,

- управление непрерывностью бизнеса, и

- нормативные требования.

В широком смысле, процесс управления рисками состоит из:

- 1 Идентификация активов и оценка их стоимости. Включает: людей, здания, оборудование, программное обеспечение, данные (электронные, печать, другое), поставкы.

- 2 Провести оценку угрозы . Включают: стихийные бедствия, военные действия, несчастные случаи, злонамеренные действия, происходящие изнутри или вне организации.

- 3 Проведите оценку уязвимости и для каждой уязвимости рассчитайте вероятность ее использования. Оценка политики, процедур, стандартов, обучения , физической безопасности , контроля качества, технической безопасности.

- 4 Вычислите влияние каждой угрозы на каждый актив. Используйте качественный анализ или количественный анализ.

- 5 Определить, выбрать и реализовать соответствующие элементы управления. Обеспечьте пропорциональный ответ. Рассмотрим производительность, экономическую эффективность и стоимость актива.

- 6 Оценка эффективности мер контроля. Обеспечьте управления обеспечьте необходимое рентабельное предохранение без заметной потери урожайности.

Для любого данного риска руководство может принять риск, основываясь на относительной низкой стоимости актива, относительной низкой частоте возникновения и относительном низком влиянии на бизнес. Или же руководство может принять решение о снижении риска путем выбора и осуществления соответствующих мер контроля для снижения риска. В некоторых случаях риск может быть передан другому бизнесу путем покупки страховки или аутсорсинга другому бизнесу. реальность некоторых рисков может быть оспорена. В таких случаях руководство может отказаться от риска.

Элементы управления безопасностью[править]

Основная статья: контроль безопасности

Выбор и внедрение надлежащих средств контроля безопасности первоначально поможет организации снизить риск до приемлемого уровня. Контрольный отбор должен следовать и должен основываться на оценке риска. Средства контроля могут различаться по своему характеру, но в основном они являются способами защиты конфиденциальности, целостности или доступности информации. ISO / IEC 27001 определяет элементы управления в различных областях. Организации могут осуществить дополнительные контроли согласно требованию организации. ISO/IEC 27002 предлагает руководство по стандартам информационной безопасности Организации.

Административный[править]

Административный контроль состоит из утвержденных письменных политик, процедур, стандартов и руководящих принципов. Административные средства управления образуют основу для ведения бизнеса и управления людьми. Они информируют людей о том, как вести бизнес и как вести повседневную деятельность. Законы и нормативные акты, созданные государственными органами, также являются одним из видов административного контроля, поскольку они информируют бизнес. Некоторые отрасли промышленности имеют политику ,процедуры, стандарты и руководящие принципы, которые должны соблюдаться-стандарт безопасности данных платежной карты (PCI DSS), требуемый Visa и MasterCard является таким примером. Другие примеры административного контроля включают корпоративную политику безопасности , политику паролей, политику найма и дисциплинарную политику.

Административный контроль является основой для выбора и реализации логического и физического контроля. Логический и физический контроль-это проявления административного контроля, которые имеют первостепенное значение.

Логический[править]

Логические средства управления (также называемые техническими средствами управления) используют программное обеспечение и данные для мониторинга и управления доступом к информации и вычислительным системам. Пароли, сетевые и хостовые брандмауэры, системы обнаружения сетевых вторжений , списки контроля доступа и шифрование данных являются примерами логических элементов управления.

Важным логическим элементом управления, который часто упускается из виду, является принцип наименьших привилегий, который требует, чтобы отдельному процессу, программе или системе не предоставлялось больше прав доступа, чем необходимо для выполнения задачи. Вопиющим примером несоблюдения принципа наименьших привилегий является вход в систему Windows в качестве администратора пользователя для чтения электронной почты и просмотра веб-страниц. Нарушения этого принципа также могут происходить, когда человек получает дополнительные права доступа с течением времени. Это происходит при смене должностных обязанностей сотрудников, их продвижении на новую должность или переводе в другой отдел. Привилегии доступа, требуемые их новыми обязанностями, часто добавляются к уже существующим привилегиям доступа, которые могут больше не быть необходимыми или подходящими.

Физический[править]

Физические контроли контролируют и контролируют окружающую среду места работы и вычислительных средств. Они также контролируют и контролируют доступ к и от таких средств и включают двери, замки, топление и кондиционирование воздуха, сигналы тревоги дыма и пожара, системы пожаротушения, камеры, баррикады, ограждать, охранников, замки кабеля, etc. Разделение сети и рабочего места на функциональные области также является физическим контролем.

Важным физическим контролем, который часто упускается из виду, является разделение обязанностей, которое гарантирует, что человек не может выполнить критическую задачу самостоятельно. Например, сотрудник, который подает запрос на возмещение, также не должен иметь возможность авторизовать платеж или распечатать чек. Программист не должен быть администратором сервера или администратором базы данных ; эти роли и обязанности должны быть отделены друг от друга.

Защита в глубине[править]

Главная статья: Защита в глубине (вычисление)

Информационная безопасность должна обеспечивать защиту информации на протяжении всего срока ее существования, от первоначального создания информации до окончательного удаления информации. Информация должна быть защищена во время движения и в состоянии покоя. В течение своего жизненного цикла информация может проходить через множество различных систем обработки информации и через множество различных частей систем обработки информации. Существует множество различных способов угрозы информационным и информационным системам. Для полной защиты информации в течение ее жизненного цикла каждый компонент системы обработки информации должен иметь собственные механизмы защиты. Наращивание, наслаивание и перекрытие мер безопасности называется "глубинной обороной"."В отличие от металлической цепи, которая, как известно, сильна только как ее самое слабое звено, глубокая стратегия обороны направлена на структуру, где, если одна защитная мера потерпит неудачу, другие меры будут продолжать обеспечивать защиту .

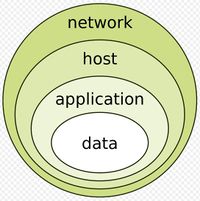

Вспомните предыдущее обсуждение административных элементов управления, логических элементов управления и физических элементов управления. Три типа управления могут быть использованы для формирования основы для построения стратегии глубокой защиты. При таком подходе глубинная защита может быть понята как три различных слоя или плоскости, уложенные один поверх другого. Дополнительное понимание защиты в глубине может быть получено, думая об этом как о формировании слоев лука, с данными в ядре лука, людьми следующий внешний слой лука, и сетевая безопасность, основанная на хосте безопасность и безопасность приложений формируем самые внешние слои лука. Обе точки зрения одинаково справедливы, и каждая из них дает ценную информацию о реализации хорошей стратегии глубокой защиты.

Классификация безопасности для информации[править]

Важным аспектом информационной безопасности и управления рисками является признание ценности информации и определение соответствующих процедур и требований к защите информации. Не вся информация одинакова, и поэтому не вся информация требует одинаковой степени защиты. Для этого необходимо назначить классификацию безопасности. Первым шагом в классификации информации является определение члена высшего руководства в качестве владельца конкретной информации, подлежащей классификации. Затем разработать классификационную политику. Политика должна описывать различные метки классификации, определять критерии для информации, которой должна быть назначена конкретная метка, и перечислять необходимые элементы управления безопасностью для каждой классификации.

Некоторые факторы, влияющие на то, какую классификационную информацию следует назначить, включают в себя, какую ценность эта информация имеет для организации, сколько лет информации и устарела ли информация. Законы и другие нормативные требования также являются важными соображениями при классификации информации. Ассоциация аудита и контроля информационных систем (ISACA) и ее бизнес-модель информационной безопасности также служит инструментом для профессионалов в области безопасности для изучения безопасности с точки зрения систем, создавая среду, в которой безопасность может управляться целостно, позволяя решать фактические риски.

Тип выбранных и используемых меток классификации информационной безопасности будет зависеть от характера организации, с примерами:

- В деловом секторе такие ярлыки, как: публичный, конфиденциальный, частный, конфиденциальный.

- В государственном секторе такие ярлыки, как: несекретные, неофициальные, защищенные, конфиденциальные, секретные, совершенно секретные и их неанглийские эквиваленты.

- В межсекторальных образованиях протокол светофора, который состоит из: белого, зеленого, Янтарного и красного цветов.

Все сотрудники организации, а также деловые партнеры должны быть обучены схеме классификации и понимать необходимые процедуры контроля безопасности и обработки для каждой классификации. Классификация конкретного информационного актива, который был присвоен, должна периодически пересматриваться для обеспечения того, чтобы классификация по-прежнему соответствовала информации, и для обеспечения того, чтобы меры контроля безопасности, требуемые классификацией, были приняты и соблюдались в их правильных процедурах.

Управление доступом[править]

Доступ к защищенной информации должен быть ограничен лицами, уполномоченными на доступ к этой информации. Компьютерные программы, а во многих случаях и компьютеры, обрабатывающие информацию, также должны быть авторизованы. Это требует наличия механизмов контроля за доступом к защищенной информации. Сложность механизмов контроля доступа должна быть соразмерна ценности защищаемой информации; чем более чувствительной или ценной должна быть информация, тем сильнее должны быть механизмы контроля. Основа, на которой строятся механизмы контроля доступа, начинается с идентификации и аутентификации .

Управление доступом обычно рассматривается в три этапа: идентификация , аутентификация и авторизация .

Идентификация[править]

Идентификация-это утверждение о том, кто есть кто или что есть. Если человек делает заявление "привет, Меня зовут Джон Доу", они делают заявление о том, кто они. Однако их утверждение может быть правдой, а может и нет. Прежде чем Джон Доу сможет получить доступ к защищенной информации, необходимо будет убедиться, что человек, претендующий на роль Джона Доу, действительно является Джоном Доу. Обычно претензия оформляется в виде имени пользователя. Введя это имя пользователя, вы утверждаете:"я человек, которому принадлежит имя пользователя".

Аутентификация[править]

Аутентификация-это акт проверки удостоверения личности. Когда Джон Доу идет в банк, чтобы сделать вывод, он говорит кассиру банка, что он-Джон Доу, требование идентичности. Кассир просит предъявить удостоверение личности с фотографией и вручает кассиру водительские права. Кассир банка проверяет лицензию, чтобы убедиться, что на ней напечатан Джон Доу, и сравнивает фотографию на лицензии с человеком, утверждающим, что он Джон Доу. Если фотография и имя совпадают с человеком, то кассир подтвердил, что Джон Доу-это тот, за кого он себя выдавал. Аналогичным образом, вводя правильный пароль, пользователь предоставляет доказательства того, что он/она является лицом, которому принадлежит имя пользователя.

Существует три различных типа информации, которые можно использовать для проверки подлинности:

- Что-то, что вы знаете: такие вещи, как PIN-код, пароль или девичья фамилия вашей матери

- Что-то у вас есть: водительские права или магнитная карта

- Биометрия, включая отпечатки ладоней, отпечатки пальцев, голосовые отпечатки и сканирование сетчатки глаза

Строгая аутентификация требует предоставления нескольких типов аутентификационных данных (двухфакторная аутентификация). Имя пользователя является наиболее распространенной формой идентификации в компьютерных системах на сегодняшний день, а пароль является наиболее распространенной формой аутентификации. Имена пользователей и пароли сыграли свою роль, но они становятся все более неадекватными.Имена пользователей и пароли медленно заменяются или дополняются более сложными механизмами аутентификации, такими как основанные на времени алгоритмы одноразового пароля .

Авторизация[править]

После того как пользователь, программа или компьютер успешно идентифицированы и аутентифицированы, необходимо определить, к каким информационным ресурсам ему разрешен доступ и какие действия ему будет разрешено выполнять (запускать, просматривать, создавать, удалять или изменять). Это называется авторизацией. Авторизация доступа к информации и другим вычислительным службам начинается с административных политик и процедур. Политики определяют, к какой информации и вычислительным службам можно получить доступ, кем и при каких условиях. Затем механизмы управления доступом настраиваются для применения этих политик. Различные вычислительные системы оснащены различными видами механизмов контроля доступа. Некоторые могут даже предложить выбор различных механизмов контроля доступа. Механизм контроля доступа, предлагаемый системой, будет основан на одном из трех подходов к контролю доступа или может быть получен из комбинации трех подходов.[2]

Недискреционный подход объединяет весь контроль доступа при централизованном администрировании. Доступ к информации и другим ресурсам обычно основывается на функции (роли) отдельных лиц в организации или задачах, которые должен выполнять отдельный человек. Дискреционный подход дает создателю или владельцу информационного ресурса возможность управлять доступом к этим ресурсам. В случае обязательного контроля доступа доступ предоставляется или запрещен на основании классификации безопасности, присвоенной информационному ресурсу.

Примеры общих механизмов управления доступом на сегодняшний день включают управление доступом на основе ролей, существующих во многих развитых систем управления базами данных; простой файл разрешения , предусмотренных в Windows и Unix операционных систем; объекты групповой политики в Windows сетевых систем; и протокол Kerberos, радиус, мощностьюи простой доступ к списки используются во многих брандмауэров и маршрутизаторов.

Для того чтобы политика и другие меры контроля безопасности были эффективными, они должны быть осуществимыми и поддерживаться. Эффективная политика гарантирует, что люди несут ответственность за свои действия. Например, в руководстве Казначейства США по обработке конфиденциальной или конфиденциальной информации говорится, что все неудачные и успешные попытки аутентификации и доступа должны регистрироваться, а весь доступ к информации должен оставлять некоторый тип аудиторского следа .[53]

Кроме того, принцип необходимости знать должен действовать, когда речь идет о контроле доступа. Этот принцип дает человеку права доступа для выполнения своих должностных функций. Этот принцип используется в правительстве, когда речь идет о различиях. Несмотря на то, что два сотрудника в разных отделах имеют совершенно секретное разрешение для обмена информацией они должны иметь необходимые знания. В соответствии с принципом необходимости знать сетевые администраторы предоставляют сотруднику наименьшее количество привилегий, чтобы предотвратить доступ сотрудников больше, чем они должны. Необходимость знать помогает обеспечить соблюдение триады конфиденциальность-целостность-доступность. Необходимость знать напрямую влияет на конфиденциальную область триады.

Криптография[править]

Главная статья: криптография

Информационная безопасность использует криптографию для преобразования полезной информации в форму, которая делает ее непригодной для использования кем-либо, кроме авторизованного пользователя; этот процесс называется шифрованием . Информация, которая была зашифрована (стала непригодной для использования), может быть преобразована обратно в ее первоначальную пригодную для использования форму авторизованным пользователем, который обладает криптографическим ключом, посредством процесса дешифрования. Криптография используется в информационной безопасности для защиты информации от несанкционированного или случайного раскрытия во время ее находится в пути (в электронном или физическом виде) и во время хранения информации.[2]

Криптография также обеспечивает информационную безопасность с другими полезными приложениями, включая улучшенные методы аутентификации, дайджесты сообщений, цифровые подписи , неотрицание и зашифрованные сетевые коммуникации. Старые, менее защищенные приложения, такие как Telnet и протокол передачи файлов (FTP), постепенно заменяются более защищенными приложениями, такими как Secure Shell (SSH), которые используют зашифрованные сетевые коммуникации. Беспроводная связь может быть зашифрована с помощью таких протоколов, как WPA/WPA2 или более старый (и менее безопасный) WEP . Проводная связь (например, ITU-T G.hn ) защищены с помощью AES для шифрования и X. 1035 для аутентификации и обмена ключами. Программные приложения, такие как GnuPG или PGP могут быть использованы для шифрования файлов данных и электронной почты.

Криптография может создавать проблемы безопасности, если она не реализована правильно. Криптографические решения должны быть реализованы с использованием отраслевых решений, прошедших тщательную экспертную оценку независимыми экспертами в области криптографии. Длина и сила ключа шифрования также является важным фактором. Ключ, который слаб или слишком короткое приведет к слабому шифрованию. Ключи, используемые для шифрования и дешифрования, должны быть защищены с такой же строгостью, как и любая другая конфиденциальная информация. Они должны быть защищены от несанкционированного раскрытия и уничтожения и должны быть доступны, когда это необходимо. Решения инфраструктуры открытых ключей (PKI) решают многие проблемы, связанные с управлением ключами .

Процесс[править]

Термины "разумный и благоразумный человек", "должная забота" и "должная осмотрительность" используются в области финансов, ценных бумаг и права на протяжении многих лет. В последние годы эти термины нашли свое отражение в области вычислительной техники и информационной безопасности. федеральные руководящие принципы вынесения приговоров в США теперь позволяют привлекать корпоративных должностных лиц к ответственности за неспособность проявлять должную заботу и должную осмотрительность в управлении своими информационными системами.

В деловом мире акционеры, клиенты, деловые партнеры и правительства ожидают, что корпоративные должностные лица будут управлять бизнесом в соответствии с принятой деловой практикой и в соответствии с законами и другими нормативными требованиями. Это часто описывается как правило" разумного и благоразумного человека". Благоразумный человек должным образом заботится о том, чтобы все необходимое было сделано для ведения бизнеса на основе разумных принципов ведения бизнеса и законным, этическим образом. Благоразумный человек также старательный (внимательный, внимательный, постоянный) в должной заботе о бизнесе.

В области информационной безопасности Харрис [55] предлагает следующие определения должной заботы и должной осмотрительности:

"Должная забота-это шаги, которые предпринимаются, чтобы показать, что компания взяла на себя ответственность за деятельность, которая происходит внутри корпорации, и предприняла необходимые шаги, чтобы помочь защитить компанию, ее ресурсы и сотрудников."И [должная осмотрительность] - это" постоянная деятельность, которая обеспечивает постоянное поддержание и функционирование механизмов защиты."

Следует обратить внимание на два важных момента в этих определениях. Во-первых, при должной осторожности предпринимаются шаги, чтобы показать; это означает, что шаги могут быть проверены, измерены или даже произвести ощутимые артефакты. Во-вторых, при должной осмотрительности проводятся постоянные мероприятия; это означает, что люди фактически занимаются мониторингом и поддержанием механизмов защиты, и эти мероприятия продолжаются.

Организации несут ответственность за выполнение обязанностей по обеспечению информационной безопасности. В стандарте анализа риска ухода (DoCRA) [56] изложены принципы и практика оценки риска. Он рассматривает все стороны, которые могут быть затронуты этими рисками. DoCRA помогает оценить гарантии, если они уместны в защите других от вреда, представляя разумное бремя. С увеличением судебных разбирательств о нарушении данных компании должны сбалансировать контроль безопасности, соблюдение и свою миссию.

Управление безопасностью[править]

См. также: управление информационной безопасностью

Институт разработки программного обеспечения Университета Карнеги-Меллона в публикации под названием "Руководство по внедрению безопасности предприятия" (GES) определяет характеристики эффективного управления безопасностью. Они включают:

- Общеорганизационная проблема

- Лидеры несут ответственность

- Рассматривается как бизнес-требование

- Основанный на риске

- Роли, обязанности и разделение обязанностей определены

- Рассматривается и применяется в политике

- Выделенные адекватные ресурсы

- Персонал осведомлен и обучен

- Требование жизненного цикла разработки

- Планирование, управление, измерение и измерение

- Обзор и аудит

Планы реагирования на инциденты[править]

План реагирования на инциденты, который решает, как обнаруженные нарушения в безопасности также имеет жизненно важное значение. Это должно включать: [58]

- Подбор членов команды

- Определение ролей, обязанностей и полномочий

- Определение инцидента безопасности

- Определение сообщаемого инцидента

- Обучение

- Обнаружение

- Классификация

- Эскалация

- Сдерживание

- Искоренение

- Документация

Управление изменениями[править]

Главная статья: Управление изменениями (ITSM)

Управление изменениями-это формальный процесс направления и контроля изменений в среде обработки информации. Это включает в себя изменения настольных компьютеров, сети, серверов и программного обеспечения. Цели управления изменениями заключаются в снижении рисков, связанных с изменениями среды обработки информации, и повышении стабильности и надежности среды обработки по мере внесения изменений. Целью управления изменениями не является предотвращение или препятствование осуществлению необходимых изменений.

Любое изменение среды обработки информации вносит элемент риска. Даже кажущиеся простыми изменения могут иметь неожиданные последствия. Одной из многих обязанностей менеджмента является управление рисками. Управление изменениями-это инструмент управления рисками, возникающими в результате изменений среды обработки информации. Часть процесса управления изменениями гарантирует, что изменения не будут реализованы в неподходящее время, когда они могут нарушить важные бизнес-процессы или помешать другим внедряемым изменениям.

Не каждым изменением нужно управлять. Некоторые виды изменений являются частью повседневной рутины обработки информации и придерживаются предопределенной процедуры, что снижает общий уровень риска для среды обработки. Создание новой учетной записи Пользователя или развертывание нового настольного компьютера являются примерами изменений, которые обычно не требуют управления изменениями. Однако перемещение общих файловых ресурсов пользователя или обновление почтового сервера представляют гораздо более высокий уровень риска для среды обработки и не являются обычной повседневной деятельностью. Важнейшими первыми шагами в управлении изменениями являются (а) определение изменений (и передача этого определения) и (Б) определение области применения системы изменений.

Управление изменениями, как правило, контролируется советом по обзору изменений, состоящим из представителей ключевых бизнес-областей, безопасности, сетей, системных администраторов, администрирования баз данных, разработчиков приложений, поддержки настольных компьютеров и службы поддержки. Задачи совета по обзору изменений могут быть облегчены с использованием автоматизированного применения рабочего потока. Ответственность совета по обзору изменений заключается в обеспечении соблюдения документированных процедур управления изменениями в организации. Процесс управления изменениями выглядит следующим образом

- Запрос: любой желающий может запросить изменения. Лицо, подающее запрос на изменение, может быть или не быть тем же лицом, которое выполняет анализ или реализует изменение. Когда запрос на изменение получен, он может пройти предварительную проверку, чтобы определить, совместимо ли запрошенное изменение с бизнес-моделью и практикой организации, и определить объем ресурсов, необходимых для реализации изменения.

- Утверждение: управление управляет бизнесом и контролирует распределение ресурсов, поэтому руководство должно утверждать запросы на изменения и назначать приоритет для каждого изменения. Руководство может отклонить запрос на изменение, если оно несовместимо с бизнес-моделью, отраслевыми стандартами или лучшими практиками. Руководство может также отклонить запрос на изменение, если изменение требует больше ресурсов, чем может быть выделено для изменения.

- План: Планирование изменений включает в себя выявление масштабов и последствий предлагаемых изменений; анализ сложности изменений; распределение ресурсов и разработку, тестирование и документирование как планов реализации, так и планов возврата. Необходимо определить критерии, по которым будет принято решение об отступлении.

- Тест: каждое изменение должно быть проверено в безопасной тестовой среде, которая точно отражает фактическую производственную среду, прежде чем изменение будет применено к производственной среде. План отступления также должен быть протестирован.

- График работы: в обязанности совета по обзору изменений входит оказание помощи в планировании изменений путем анализа предполагаемой даты реализации на предмет возможных конфликтов с другими запланированными изменениями или критическими видами деятельности.

- Связь: после того, как изменение было запланировано, оно должно быть сообщено. Сообщение должно дать другим возможность напомнить совету по рассмотрению изменений о других изменениях или критических деловых действиях, которые могли быть пропущены при планировании изменений. Сообщение также служит для того, чтобы служба поддержки и пользователи знали, что изменения вот-вот произойдут. Еще одной обязанностью совета по обзору изменений является обеспечение того, чтобы запланированные изменения были надлежащим образом доведены до сведения тех, кто будет затронут изменениями или иным образом заинтересован в них.

- Внедрение: в назначенную дату и время изменения должны быть осуществлены. Частью процесса планирования была разработка плана реализации, плана тестирования и плана отступления. Если реализация изменения завершится неудачно или тестирование после внедрения завершится неудачно, или будут выполнены другие "мертвые" критерии, то следует реализовать обратный план.

- Документ: все изменения должны быть задокументированы. Документация включает в себя первоначальную просьбу об изменении, ее утверждение, приоритет, назначенный ей, планы осуществления, тестирования и возврата, результаты критики совета по обзору изменений, дату/время осуществления изменения, кто его осуществил, и было ли изменение выполнено успешно, не удалось или отложено.

- Обзор после изменений: совету по обзору изменений следует провести обзор изменений после их осуществления. Особенно важно проанализировать неудачные и подтвержденные изменения. Наблюдательный совет должен попытаться понять возникшие проблемы и найти области для улучшения.

Простые и простые в использовании процедуры управления изменениями могут значительно снизить общие риски, создаваемые при внесении изменений в среду обработки информации. Хорошие процедуры управления изменениями улучшают общее качество и успех изменений по мере их осуществления. Это достигается путем планирования, экспертной оценки, документирования и коммуникации.

ISO / IEC 20000, руководство Visible OPS: реализация ITIL в 4 практических и проверяемых шагах (полное резюме книги), и библиотека инфраструктуры информационных технологий-все это дает ценное руководство по внедрению эффективной и эффективной программы управления изменениями информационной безопасности.

Непрерывность бизнеса[править]

Управление непрерывностью бизнеса (BCM ) касается механизмов, направленных на защиту критических бизнес-функций организации от прерывания из-за инцидентов или, по крайней мере, минимизации последствий. BCM необходим к любой организации для того чтобы держать технологию и дело в линии с настоящими угрозами к продолжению дела как обычно. BCM должен быть включен в план анализа рисков организаций, чтобы гарантировать, что все необходимые бизнес-функции имеют то, что им нужно, чтобы продолжать работу в случае любой угрозы любой бизнес-функции.[63]

Она включает в себя:

- Анализ требований, например, выявление критических бизнес-функций, зависимостей и потенциальных точек отказа, потенциальных угроз и, следовательно, инцидентов или рисков, представляющих интерес для организации;

- Спецификация, например, максимально допустимые периоды простоя; цели точки восстановления (максимально допустимые периоды потери данных);

- Архитектура и дизайн, например, соответствующее сочетание подходов, включая устойчивость (например, разработка ИТ-систем и процессов для высокой доступности, избегание или предотвращение ситуаций, которые могут прервать бизнес), управление инцидентами и чрезвычайными ситуациями (например, эвакуация помещений, вызов аварийных служб, оценка сортировки / ситуации и вызов планов восстановления), Восстановление (например, восстановление) и управление в чрезвычайных ситуациях (общие возможности позитивно относиться к тому, что происходит, используя любые доступные ресурсы);

- Реализация, например, настройка и планирование резервного копирования, передачи данных и т.д. дублирование и укрепление важнейших элементов; заключение контрактов с поставщиками услуг и оборудования;

- Тестирование, например, непрерывности бизнеса различных типов, затрат и уровней гарантии;

- Управление, например, определение стратегий, постановка целей и задач; планирование и руководство работой; распределение средств, людей и других ресурсов; установление приоритетов относительно других видов деятельности; формирование команды, лидерство, контроль, мотивация и координация с другими бизнес-функциями и видами деятельности (например, ИТ, объекты, человеческие ресурсы, управление рисками, информационный риск и безопасность, операции); мониторинг ситуации, проверка и обновление договоренностей, когда ситуация меняется; созревание подхода путем постоянного совершенствования, обучения и соответствующих инвестиций;

- Обеспечение, например, тестирование в соответствии с определенными требованиями; измерение, анализ и отчетность по ключевым параметрам; проведение дополнительных тестов, обзоров и аудитов для большей уверенности в том, что меры будут идти по плану в случае их применения.

В то время как BCM использует широкий подход к минимизации рисков, связанных со стихийными бедствиями, уменьшая вероятность и серьезность инцидентов, план аварийного восстановления (DRP) фокусируется конкретно на возобновлении бизнес-операций как можно быстрее после катастрофы. План аварийного восстановления, вызываемый вскоре после аварии, содержит шаги, необходимые для восстановления критически важных информационно-коммуникационных технологий (инфраструктура ИКТ. Планирование аварийного восстановления включает создание Группы планирования, проведение оценки рисков, установление приоритетов, разработку стратегий восстановления, подготовку кадастров и документации по плану, разработку критериев и процедур проверки и, наконец, осуществление плана.

Законы и правила[править]

Ниже приводится частичный перечень правительственных законов и постановлений в различных частях мира, которые оказали, оказали или будут оказывать значительное влияние на обработку данных и информационную безопасность. Важные положения отраслевого сектора были также включены, когда они оказывают значительное влияние на информационную безопасность.

- В законе о защите данных Великобритании 1998 года содержатся новые положения, регулирующие обработку информации, касающейся физических лиц, включая получение, хранение, использование или раскрытие такой информации. Директива Европейского Союза по защите данных (EUDPD) требует, чтобы все члены ЕС приняли национальные правила для стандартизации защиты конфиденциальности данных для граждан на всей территории ЕС

- Закон 1990 года о неправомерном использовании компьютеров является актом парламента Великобритании, квалифицирующим компьютерное преступление (например, взлом) как уголовное преступление. Этот закон стал моделью, на основе которой ряд других стран , включая Канаду и Ирландскую Республику, черпали вдохновение при разработке впоследствии своих собственных законов о информационной безопасности.

- Директива ЕС по хранению данных (аннулирована) требовала от интернет-провайдеров и телефонных компаний хранить данные о каждом отправленном электронном сообщении и телефонном звонке в течение от шести месяцев до двух лет.

- Закон о семейных образовательных правах и конфиденциальности (FERPA) ( 20 U. S. C. § 1232 g; 34 CFR Part 99) является федеральным законом США, который защищает конфиденциальность записей об образовании студентов. Закон распространяется на все школы, которые получают средства по соответствующей программе Министерства образования США. Как правило, школы должны иметь письменное разрешение от родителя или подходящего учащегося, чтобы освободить любую информацию из записи об образовании учащегося.

- Руководство по обеспечению безопасности аудиторов Федерального Совета по экспертизе финансовых учреждений (FFIEC) определяет требования к безопасности интернет-банкинга.[69]

- Закон о переносимости медицинского страхования и подотчетности (HIPAA) 1996 года требует принятия национальных стандартов для электронных операций в области здравоохранения и национальных идентификаторов поставщиков медицинских услуг, планов медицинского страхования и работодателей. Кроме того, она требует от медицинских работников, страховых компаний и работодателей обеспечения безопасности и конфиденциальности медицинских данных.

- Закон Gramm-Leach-Bliley 1999 года (GLBA), также известный как закон о модернизации финансовых услуг 1999 года, защищает конфиденциальность и безопасность частной финансовой информации, которую финансовые учреждения собирают, хранят и обрабатывают.

- Раздел 404 закона Сарбейнса-Оксли 2002 года (SOX) требует, чтобы публично торгуемые компании оценивали эффективность своего внутреннего контроля за финансовой отчетностью в годовых отчетах, которые они представляют в конце каждого финансового года. Главные сотрудники по вопросам информации отвечают за безопасность, точность и надежность систем, которые управляют финансовыми данными и сообщают о них. Закон также требует, чтобы публично торгуемые компании взаимодействовали с независимыми аудиторами, которые должны подтвердить и сообщить о достоверности своих оценок.

- Отраслевой стандарт безопасности данных платежных карт (PCI DSS) устанавливает комплексные требования для повышения безопасности данных платежных счетов. Он был разработан основателями платежных брендов совета по стандартам безопасности PCI, включая American Express , Discover Financial Services, JCB, MasterCard Worldwide и Visa International, чтобы способствовать широкому принятию последовательных мер безопасности данных на глобальной основе. PCI DSS-это многогранный стандарт безопасности, включающий требования к управлению безопасностью, политикам, процедурам, сетевой архитектуре, разработка программного обеспечения и другие критические меры защиты.

- Законы О предупреждении нарушений государственной безопасности (Калифорния и многие другие) требуют, чтобы предприятия, некоммерческие организации и государственные учреждения уведомляли потребителей, когда незашифрованная "личная информация" могла быть скомпрометирована, потеряна или украдена.

- По защите персональной информации и электроники документа Акт (pipeda, Канада) Канада поддерживает и способствует электронной коммерции, защиты личной информации, которая собирается, используется и разглашается в некоторых случаях, путем предоставления для использования электронных средств для связи или записи информации или операций и внесении изменений в Канада закон доказательства, нормативно-правовых актов закона и Устава редакции закона.

- Греческий орган по безопасности и конфиденциальности связи (ADAE) (закон 165/2011) устанавливает и описывает минимальные меры контроля информационной безопасности, которые должны быть развернуты каждой компанией, предоставляющей электронные сети связи и/или услуги в Греции для защиты конфиденциальности клиентов. К ним относятся как управленческий, так и технический контроль (например, записи журнала должны храниться в течение двух лет).

- Греческое Управление по безопасности и конфиденциальности связи Греции (ADAE) (закон 205/2013) концентрируется вокруг защиты целостности и доступности услуг и данных, предлагаемых греческими телекоммуникационными компаниями. Закон обязывает эти и другие связанные с ними компании создавать, развертывать и тестировать соответствующие планы обеспечения непрерывности бизнеса и избыточные инфраструктуры.

Культура информационной безопасности[править]

Описывая больше, чем просто то, насколько осведомлены о безопасности сотрудники, Культура информационной безопасности-это идеи, обычаи и социальное поведение организации, которые влияют на информационную безопасность как позитивно, так и негативно. Культурные концепции могут помочь различным сегментам организации эффективно работать или противодействовать эффективности в области информационной безопасности внутри организации. То, как сотрудники думают и чувствуют о безопасности и действиях, которые они предпринимают, может иметь большое влияние на информационную безопасность в организациях. Roer & Petric (2017) определяют семь основных измерений культуры информационной безопасности в организациях:

- Отношения: чувства и эмоции сотрудников относительно различных видов деятельности, которые относятся к организационной безопасности информации.

- Поведение: фактические или предполагаемые действия и действия сотрудников, связанные с риском, которые оказывают прямое или косвенное влияние на информационную безопасность.

- Познание: осведомленность сотрудников, проверяемые знания и убеждения относительно практики, деятельности и отношения самоэффективности, которые связаны с информационной безопасностью.

- Коммуникация: способы общения сотрудников друг с другом, чувство принадлежности, поддержка вопросов безопасности и сообщения об инцидентах.

- Соблюдение: приверженность политике безопасности Организации, осведомленность о существовании такой политики и способность вспомнить суть такой политики.

- Нормы: восприятие организационного поведения и практики, связанных с безопасностью, которые неофициально считаются нормальными или отклоняющимися сотрудниками и их коллегами, например, скрытые ожидания в отношении поведения в области безопасности и неписаные правила в отношении использования информационно-коммуникационных технологий.

- Обязанности: понимание сотрудниками ролей и обязанностей, которые они выполняют, как критического фактора поддержания или угрозы безопасности информации и, следовательно, организации.

Андерссон и Реймерс (2014) обнаружили, что сотрудники часто не считают себя частью организации информационной безопасности "усилий" и часто предпринимают действия, которые игнорируют интересы организационной информационной безопасности.Исследования показывают, что Культура информационной безопасности нуждается в постоянном совершенствовании. Культура информационной безопасности от анализа к изменениям авторы прокомментировали: "это бесконечный процесс, цикл оценки и изменения или обслуживания."Для управления культурой информационной безопасности необходимо сделать пять шагов: предварительная оценка, стратегическое планирование, оперативное планирование, внедрение и пост-оценка.

- Предварительная оценка: выявление осведомленности сотрудников об информационной безопасности и анализ текущей политики безопасности

- Стратегическое планирование: чтобы разработать программу повышения осведомленности, нам необходимо установить четкие цели. Кластеризация людей полезна для ее достижения

- Оперативное планирование: создание хорошей культуры безопасности на основе внутренней коммуникации, управленческого бай-ина, осведомленности о безопасности и учебных программ

- Реализация: должна включать приверженность руководства, общение с членами организации, курсы для всех членов организации и приверженность сотрудников

- Пост-оценка: для лучшей оценки эффективности предыдущих шагов и опоры на непрерывное улучшение

Источники стандартов[править]

Главная статья: стандарты кибербезопасности

Международная организация по стандартизации (ИСО) представляет собой консорциум Национальных институтов по стандартизации из 157 стран, координируемый через секретариат в Женеве, Швейцария. ISO является крупнейшим в мире разработчиком стандартов. ISO 15443: "Информационные технологии - методы безопасности-основа обеспечения безопасности ИТ", ISO/IEC 27002: "Информационные технологии-методы безопасности-Кодекс практики управления информационной безопасностью", ISO-20000: "Информационные технологии-управление услугами" и ISO / IEC 27001: "Информационные технологии – методы безопасности – системы управления информационной безопасностью – требования" представляют особый интерес для специалистов по информационной безопасности.

Национальный институт стандартов и технологий США (NIST) является нерегулируемым Федеральным агентством в Министерстве торговли США . Отдел компьютерной безопасности NIST разрабатывает стандарты, метрики, тесты и программы валидации, а также публикует стандарты и рекомендации по повышению безопасности ИТ-планирования, внедрения, управления и эксплуатации. NIST также является хранителем федеральных публикаций по обработке информации США (FIPS).

Интернет-общество является профессиональным членским обществом, насчитывающим более 100 организаций и более 20 000 индивидуальных членов в более чем 180 странах. Он обеспечивает лидерство в решении вопросов, стоящих перед будущим интернета, и является организационным домом для групп, ответственных за стандарты инфраструктуры интернета, включая целевую группу по разработке Интернета (IETF) и Совет по архитектуре интернета (IAB). ISOC размещает запросы на комментарии (RFCs), которые включают официальные стандарты интернет-протокола и руководство по безопасности сайта RFC-2196 .

Форум информационной безопасности (ISF) - это глобальная некоммерческая организация из нескольких сотен ведущих организаций в области финансовых услуг, производства, телекоммуникаций, потребительских товаров, правительства и других областях. Он проводит исследования в области практики информационной безопасности и предлагает рекомендации в рамках своего двухгодичного стандарта надлежащей практики и более подробные рекомендации для членов.

Институт специалистов по информационной безопасности (IISP) является независимым некоммерческим органом, управляемым его членами, основной целью которого является повышение профессионализма специалистов по информационной безопасности и тем самым профессионализма отрасли в целом. Институт разработал систему навыков МИСП. Эта структура описывает диапазон компетенций, ожидаемых от специалистов в области информационной безопасности и обеспечения информационной безопасности при эффективном выполнении ими своих функций. Она была разработана на основе сотрудничества между организациями частного и государственного секторов и всемирно известными учеными и лидерами в области безопасности.[81]

Федеральное управление по информационной безопасности Германии (в немецком Bundesamt für Sicherheit in der Informationstechnik (BSI) ) BSI-стандарты 100-1-100-4 представляют собой набор рекомендаций, включая "методы, процессы, процедуры, подходы и меры, связанные с информационной безопасностью".[82] методология BSI-Standard 100-2 IT-Grundschutz описывает, как может быть реализовано и эксплуатироваться управление информационной безопасностью. Стандарт включает в себя очень специфическое руководство, каталоги защиты базового уровня ИТ (также известный как каталоги IT-Grundschutz). До 2005 года каталоги были ранее известны как "Оно руководство предохранения от Базиса". Каталоги представляют собой набор документов, полезных для обнаружения и борьбы со слабыми местами ИТ-среды (ИТ-кластера), связанными с безопасностью. Коллекция включает в себя по состоянию на сентябрь 2013 года более 4 400 страниц с введением и каталогами. Подход IT-Grundschutz соответствует семейству ISO / IEC 2700x.

Европейский институт телекоммуникационных стандартов стандартизировал каталог показателей информационной безопасности, возглавляемый группой промышленных спецификаций (ISG) ISI.

См. также[править]

- Резервное копирование

- Нарушение данных

- Безопасность, ориентированная на данные

- Архитектура информационной безопасности предприятия

- Безопасность на основе удостоверений

- Информационная инфраструктура

- Аудит информационной безопасности

- Показатели информационной безопасности

- Управление информационной безопасностью

- Стандарты информационной безопасности

- Аудит безопасности информационных технологий

- IT-риск

- Управление безопасностью ITIL

- Цепь убийства

- Список сертификатов компьютерной безопасности

- Мобильная безопасность

- Службы Сетевой Безопасности

- Разработка конфиденциальности

- Программное обеспечение конфиденциальности

- Технологии повышения конфиденциальности

- Ошибка безопасности

- Конвергенция безопасности

- Управление информацией о безопасности

- Управление уровнем безопасности

- Закон О защите информации

- Служба безопасности (Телекоммуникации)

- Единый вход

- Проверка и валидация

Дальнейшее чтение[править]

- Андерсон, К., "профессионалы ИТ-безопасности должны развиваться для изменения рынка", журнал SC, 12 октября 2006.

- Aceituno, V. ," О парадигмах информационной безопасности", ISSA Journal, сентябрь 2005.

Dhillon, G., принципы безопасности информационных систем: текст и случаи , John Wiley & Sons , 2007.

- Easttom, C., Основы компьютерной безопасности (2-е издание) Pearson Education , 2011.

Lambo, T., "ISO / IEC 27001: будущее сертификации infosec", журнал ISSA , ноябрь 2006.

- Dustin, D., "осведомленность о том, как используются ваши данные и что с этим делать", "CDR Blog", май 2017

Библиография[править]

- Аллен, Джулия Х. (2001). Руководство CERT по практике системной и сетевой безопасности . Бостон, Массачусетс: Эддисон-Уэсли.

- Krutz, Рональд Л.; Рассел Дин Вайнс (2003). Руководство по подготовке CISSP (Gold ed.). Индианаполис, штат Индиана.

- Лейтон, Тимоти П. (2007). Информационная безопасность: проектирование, внедрение, измерение и соответствие . Бока-Ратон, Флорида: публикации Ауэрбаха. ISBN 978-0-8493-7087-8.

- Макнаб, Крис (2004). Оценка Сетевой Безопасности . Севастополь, Калифорния: О'Рейли.

- Пельтье, Томас Р. (2001). Анализ Рисков Информационной Безопасности . Бока-Ратон, Флорида: публикации Ауэрбаха. ISBN 978-0-8493-0880-2.

- Пельтье, Томас Р. (2002). Политика, процедуры и стандарты информационной безопасности: руководящие принципы эффективного управления информационной безопасностью . Бока-Ратон, Флорида: публикации Ауэрбаха.

- Белый, Грегори (2003). Все-в-одном безопасности+ сертификационный экзамен руководство . Emeryville, CA: McGraw-Hill / Osborne.

- Dhillon, Gurpreet (2007). Принципы защиты информационных систем: текст и кейсы . NY: John Wiley & Sons.