Мобильная безопасность

Эта статья об угрозах безопасности для мобильных устройств. Использование мобильных устройств для безопасного доступа к системе см. В разделе Безопасность компьютера § механизмы аппаратной защиты .

Безопасность мобильных устройств , или, более конкретно, безопасность мобильных устройств, становится все более важной в мобильных вычислениях . Особую озабоченность вызывает безопасность личной и деловой информации, хранящейся на смартфонах .

Все больше и больше пользователей и компаний используют смартфоны для общения, а также для планирования и организации работы своих пользователей и личной жизни. Внутри компаний эти технологии вызывают глубокие изменения в организации информационных систем и поэтому стали источником новых рисков . Действительно, смартфоны собирают и компилируют все большее количество конфиденциальной информации, доступ к которой должен контролироваться для защиты конфиденциальности пользователя и интеллектуальной собственности компании.

Все смартфоны, как и компьютеры, являются предпочтительными объектами атак. Эти атаки используют слабые места, присущие смартфонам, которые могут исходить из режима связи—например, Служба коротких сообщений (SMS, aka text messaging), служба мультимедийных сообщений (MMS), WiFi, Bluetooth и GSM, де-факто глобальный стандарт мобильной связи. Существуют также эксплойты, нацеленные на уязвимости программного обеспечения в браузере или операционной системе. А некоторые вредоносные программы полагаются на слабые знания среднего пользователя.

Разрабатываются и применяются меры противодействия безопасности для смартфонов, начиная с обеспечения безопасности на различных уровнях программного обеспечения и заканчивая распространением информации среди конечных пользователей. На всех уровнях, от проектирования до использования, посредством разработки операционных систем , программных уровней и загружаемых приложений, можно наблюдать хорошие практики.

Проблемы мобильной безопасности смартфонов[править]

Угрозы[править]

Пользователь смартфона подвергается различным угрозам при использовании своего телефона. По данным ABI Research, только за последние два квартала 2012 года количество уникальных мобильных угроз выросло на 261%. эти угрозы могут нарушить работу смартфона, а также передавать или изменять пользовательские данные. Таким образом, приложения должны гарантировать конфиденциальность и целостность информации, которую они обрабатывают. Кроме того, поскольку некоторые приложения сами могут быть вредоносными программами, их функциональность и действия должны быть ограничены (например, ограничение доступа приложений к информации о местоположении через GPS, блокирование доступа к адресной книге пользователя , предотвращение передачи данных по сети, отправка SMS-сообщений, выставленных пользователю и т.д.).

Есть три главных цели для нападающих:

- Данные: смартфоны являются устройствами для управления данными и могут содержать конфиденциальные данные, такие как номера кредитных карт, аутентификационную информацию, личную информацию, журналы активности (календарь, журналы вызовов);

- Идентичность: смартфоны легко настраиваются, поэтому устройство или его содержимое может быть легко связано с конкретным человеком. Например, каждое мобильное устройство может передать информацию, связанную с владельцем контракта мобильного телефона, и злоумышленник может захотеть украсть личность владельца смартфона, чтобы совершить другие преступления;

- Доступность: атака на смартфон может ограничить доступ к нему и лишить владельца возможности его использования.

Существует ряд угроз для мобильных устройств, включая раздражение, кражу денег, вторжение в частную жизнь, распространение и вредоносные инструменты.

- Ботнеты: злоумышленники заражают несколько компьютеров вредоносными программами, которые жертвы обычно получают через вложения электронной почты или из скомпрометированных приложений или веб-сайтов. Затем вредоносное ПО дает хакерам дистанционное управление устройствами "зомби", которые затем могут быть проинструктированы для выполнения вредоносных действий.

- Вредоносные приложения: хакеры загружают вредоносные программы или игры на сторонние рынки приложений для смартфонов. Программы крадут личную информацию и открывают бэкдор каналы связи для установки дополнительных приложений и вызывают другие проблемы.

- Вредоносные ссылки в социальных сетях: эффективный способ распространения вредоносных программ, где хакеры могут размещать трояны, шпионские программы и бэкдоры.

- Spyware: хакеры используют это для захвата телефонов, позволяя им слышать звонки, просматривать текстовые сообщения и электронные письма, а также отслеживать чье-то местоположение через обновления GPS.

Источник этих нападений-те же самые актеры, найденные в немобильном вычислительном пространстве:

- Профессионалы, будь то коммерческие или военные, которые сосредоточены на трех упомянутых выше целях. Они крадут конфиденциальные данные у широкой общественности, а также занимаются промышленным шпионажем. Они также будут использовать личность тех, кто подвергся нападению для достижения других атак;

- Воры, которые хотят получить доход за счет данных или личных данных, которые они украли. Воры будут нападать на многих людей, чтобы увеличить их потенциальный доход;

- Black Hat хакеры, которые специально атакуют доступность. их целью является разработка вирусов и повреждение устройства. в некоторых случаях хакеры заинтересованы в краже данных на устройствах.

- Хакеры серой шляпы, которые обнаруживают уязвимости. их цель-выявить уязвимости устройства. хакеры Grey Hat не намерены повреждать устройство или красть данные.

Последствия[править]

Когда смартфон заражен злоумышленником, злоумышленник может попробовать несколько вещей:

- Злоумышленник может манипулировать смартфоном как машиной зомби, то есть машиной, с которой злоумышленник может общаться и отправлять команды, которые будут использоваться для отправки нежелательных сообщений ( спама ) через sms или электронную почту;

- Злоумышленник может легко заставить смартфон совершать телефонные звонки . Например, можно использовать API (библиотека , которая содержит основные функции, отсутствующие в смартфоне) PhoneMakeCall от Microsoft, который собирает телефонные номера из любого источника, такого как Желтые страницы, а затем вызывает их. но злоумышленник также может использовать этот метод для вызова платных услуг, в результате чего взимается плата с владельца смартфона. Это также очень опасно, потому что смартфон мог вызвать аварийные службы и таким образом нарушить те услуги;]

- Скомпрометированный смартфон может записывать разговоры между Пользователем и другими и отправлять их третьим лицам. это может вызвать проблемы конфиденциальности пользователей и промышленной безопасности;

- Злоумышленник может также украсть личность пользователя, присвоить его личность (с копией sim-карты пользователя или даже самого телефона) и, таким образом, выдать себя за владельца. Это поднимает проблемы безопасности в странах, где смартфоны могут использоваться, чтобы разместить заказы, рассмотреть банковские счета или использоваться в качестве удостоверения личности;]

- Злоумышленник может уменьшить полезность смартфона, разрядив аккумулятор. например, они могут запустить приложение, которое будет работать непрерывно на процессоре смартфона, требуя много энергии и разряжая батарею. Одним из факторов, отличающих мобильные компьютеры от традиционных настольных ПК, является их ограниченная производительность. Фрэнк Стаджано и Росс Андерсон сначала описали эту форму нападения, назвав его нападением "истощения батареи" или "пытки лишения сна";]

- Злоумышленник может предотвратить работу и / или запуск смартфона, сделав его непригодным для использования. Эта атака может или удалить сценарии загрузки, приводящие к телефону без функционирующей ОС, или изменить определенные файлы, чтобы сделать его непригодным для использования (например, сценарий, который запускается при запуске, который заставляет смартфон перезагружаться) или даже встроить приложение запуска, которое разрядило бы батарею;]

- Злоумышленник может удалить личные (фотографии, музыку, видео и т.д.)) или профессиональные данные (контакты, календари, заметки) пользователя.

Атаки, основанные на коммуникации[править]

Атака на основе SMS и MMS[править]

Некоторые атаки проистекают из недостатков в управлении SMS и MMS .

Некоторые модели мобильных телефонов имеют проблемы в управлении бинарными SMS-сообщениями. Возможно, отправив неверно сформированный блок, вызвать перезагрузку телефона, что приведет к атакам отказа в обслуживании. Если пользователь с Siemens S55 получил текстовое сообщение, содержащее китайский иероглиф, это приведет к отказу в обслуживании. В другом случае, хотя стандарт требует, чтобы максимальный размер почтового адреса Nokia составлял 32 символа, некоторые Nokia телефоны не проверяли этот стандарт, поэтому если пользователь вводит адрес электронной почты более 32 символов, это приводит к полной дисфункции обработчика электронной почты и выводит его из строя. Эта атака называется "Проклятие молчания". Исследование безопасности инфраструктуры SMS показало, что SMS-сообщения, отправленные из Интернета, могут быть использованы для выполнения распределенной атаки типа "отказ в обслуживании" (DDoS) на инфраструктуру мобильной связи большого города. Атака использует задержки в доставке сообщений для перегрузки сети.

Еще одна потенциальная атака может начаться с телефона, который отправляет MMS на другие телефоны, с вложением. Это приложение заражено вирусом. После получения MMS, пользователь может выбрать, чтобы открыть вложение. Если он открыт, телефон заражен, и вирус отправляет MMS с зараженным вложением всем контактам в адресной книге. Существует реальный пример этой атаки: вирус Commwarrior использует адресную книгу и отправляет MMS-сообщения, включая зараженный файл, получателям. Пользователь устанавливает программное обеспечение, полученное через MMS-сообщение. Затем вирус начал отправлять сообщения получателям, взятым из адресной книги.

Атаки, основанные на сетях связи[править]

Атаки на основе сетей GSM[править]

Злоумышленник может попытаться взломать шифрование мобильной сети. Алгоритмы шифрования сети GSM принадлежат к семейству алгоритмов, называемых A5 . Из-за политики безопасности через неясность не было возможности открыто проверить надежность этих алгоритмов. Первоначально было два варианта алгоритма: A5 / 1 и A5 / 2 (потоковые шифры), где первый был разработан, чтобы быть относительно сильным, а второй был разработан, чтобы быть слабым, чтобы обеспечить легкий криптоанализ и подслушивание. ETSI вынудила некоторые страны (обычно за пределами Европы) использовать A5 / 2. Поскольку алгоритм шифрования был обнародован, было доказано, что его можно взломать: A5/2 может быть сломан "на лету", а A5/1-примерно за 6 часов . в июле 2007 года 3GPP одобрил запрос на изменение, запрещающий внедрение A5/2 в любых новых мобильных телефонах, что означает, что он был списан и больше не применяется в мобильных телефонах. Более сильные общественные алгоритмы были добавлены к стандарту GSM, A5 / 3 и A5 / 4 (блочные шифры), иначе известный как KASUMI или UEA1 изданный ETSI. Если сеть не поддерживает A5/1 или любой другой алгоритм A5, реализованный телефоном, то базовая станция может указать A5/0, который является нулевым алгоритмом, посредством чего радиотрафик отправляется в незашифрованном виде. Даже в случае, если мобильные телефоны могут использовать 3G или 4G , которые имеют гораздо более сильное шифрование, чем 2G GSM, базовая станция может понизить радиосвязь до 2G GSM и указать A5/0 (без шифрования) . это-основание для подслушивания нападений на мобильные радиосети, используя поддельную базовую станцию, обычно называемую ловцом IMSI .

Кроме того, отслеживание мобильных терминалов затруднено, поскольку каждый раз, когда мобильный терминал получает доступ или получает доступ по сети, мобильному терминалу назначается новый временный идентификатор (TMSI). TSMI используется в качестве идентификатора мобильного терминала при следующем доступе к сети. TMSI отправляется на мобильный терминал в зашифрованных сообщениях.

После того, как алгоритм шифрования GSM нарушен, злоумышленник может перехватить все незашифрованные сообщения, сделанные смартфоном жертвы.

Атаки на основе Wi-Fi[править]

См. также: Wi-Fi § Network_security

Злоумышленник может попытаться подслушать сообщения Wi-Fi для получения информации (например, имя пользователя, пароль). Этот тип атаки не является уникальным для смартфонов, но они очень уязвимы для этих атак, потому что очень часто Wi-Fi является единственным средством связи они имеют доступ к интернету. Таким образом, безопасность беспроводных сетей (WLAN) является важной темой. Первоначально беспроводные сети были защищены WEP ключи. Слабостью WEP является короткий ключ шифрования, который является одинаковым для всех подключенных клиентов. Кроме того, исследователи обнаружили несколько сокращений пространства поиска ключей. Теперь большинство беспроводных сетей защищены протоколом безопасности WPA. WPA основан на" протоколе целостности временного ключа (TKIP)", который был разработан, чтобы позволить миграцию от WEP до WPA на уже развернутом оборудовании. Основными улучшениями безопасности являются ключи динамического шифрования. Для небольших сетей WPA является " предварительно разделяемым ключом- который основан на общем ключе. Шифрование может быть уязвимым, если длина общего ключа коротка. При ограниченных возможностях ввода (т. е. только с цифровой клавиатуры) пользователи мобильных телефонов могут определять короткие ключи шифрования, содержащие только цифры. Это увеличивает вероятность того, что атакующий добьется успеха с помощью грубой силы. Преемник WPA, называемый WPA2, должен быть достаточно безопасным, чтобы противостоять атаке грубой силы.

Как и в случае с GSM, если злоумышленнику удастся взломать идентификационный ключ, можно будет атаковать не только телефон, но и всю сеть, к которой он подключен.

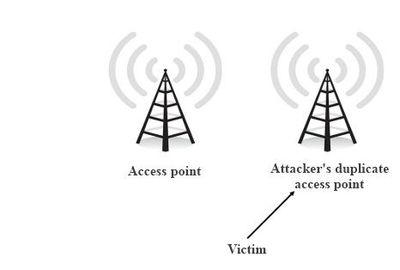

Многие смартфоны для беспроводных локальных сетей помнят, что они уже подключены, и этот механизм не позволяет пользователю повторно идентифицировать себя с каждым соединением. Однако злоумышленник может создать двойника точки доступа WIFI с теми же параметрами и характеристиками, что и реальная сеть. Используя тот факт, что некоторые смартфоны запоминают сети, они могут запутать две сети и подключиться к сети злоумышленника, который может перехватить данные, если он не передает свои данные в зашифрованном виде.

Lasco-это червь, который изначально заражает удаленное устройство, используя формат файла SIS . SIS file format (сценарий установки программного обеспечения) - это файл сценария, который может быть выполнен системой без взаимодействия с пользователем. Таким образом, смартфон считает, что файл поступает из надежного источника и загружает его, заражая машину.

Принцип атак[править]

Главная статья: Bluetooth § безопасность Читайте также: Bluesnarfing и Bluebugging

Вопросы безопасности, связанные с Bluetooth на мобильных устройствах были изучены и показали многочисленные проблемы на различных телефонах. Одна простая в использовании уязвимость: незарегистрированные службы не требуют аутентификации, а уязвимые приложения имеют виртуальный последовательный порт, используемый для управления телефоном. Злоумышленнику нужно было только подключиться к порту, чтобы получить полный контроль над устройством. другой пример: телефон должен быть в пределах досягаемости, а Bluetooth-в режиме обнаружения. Злоумышленник отправляет файл по Bluetooth. Если получатель принимает, передается вирус. Например: Cabir червь, который распространяется через соединение Bluetooth. червь ищет близлежащие телефоны с Bluetooth в режиме обнаружения и отправляет себя на целевое устройство. Пользователь должен принять входящий файл и установить программу. После установки червь заражает машину.

Атаки, основанные на уязвимостях в программных приложениях[править]

Другие атаки основаны на недостатках в ОС или приложениях на телефоне.

Веб браузер[править]

См. также: безопасность браузера

Мобильный веб-браузер является новым вектором атаки для мобильных устройств. Так же, как обычные веб-браузеры, мобильные веб-браузеры расширены от чистой веб-навигации с виджетами и плагинами, или являются полностью родными мобильными браузерами.

Джейлбрейк iPhone с прошивкой 1.1.1 был полностью основан на уязвимостях веб-браузера. в результате использование описанной здесь уязвимости подчеркивает важность веб-браузера как вектора атаки для мобильных устройств. В этом случае была обнаружена уязвимость, основанная на переполнении буфера на основе стека в библиотеке, используемой веб-браузером ( Libtiff ).

Уязвимость в веб-браузере для Android была обнаружена в октябре 2008 года. как уязвимость iPhone выше, это было связано с устаревшей и уязвимой библиотекой . Существенной разницей с уязвимостью iPhone была архитектура песочницы Android, которая ограничивала влияние этой уязвимости на процесс веб-браузера.

Смартфоны также являются жертвами классического пиратства, связанного с интернетом: фишинг , вредоносные веб-сайты, программное обеспечение, которое работает в фоновом режиме и т.д. Большая разница в том, что смартфоны еще не имеют сильного антивирусного программного обеспечения.[ цитата необходима]

Операционная система[править]

См. также: Operating_system § безопасность

Иногда можно преодолеть меры безопасности, изменив саму операционную систему. В качестве реальных примеров в этом разделе рассматриваются манипуляции с микропрограммными средствами и вредоносными сертификатами подписи. Эти атаки трудны.

В 2004 году были выявлены уязвимости в виртуальных машинах, работающих на определенных устройствах. Можно было обойти верификатор байт-кода и получить доступ к основной операционной системе. результаты этого исследования не были опубликованы подробно. Безопасность прошивки Symbian от Nokia Архитектура безопасности платформы (PSA) основана на центральном файле конфигурации под названием SWIPolicy. В 2008 году можно было манипулировать прошивкой Nokia до ее установки, и на самом деле в некоторых загружаемых версиях этот файл был удобочитаемым, поэтому можно было изменять и изменять изображение прошивки. эта уязвимость была решена с помощью обновления от Nokia.

Теоретически смартфоны имеют преимущество перед жесткими дисками , так как файлы ОС находятся в ПЗУ и не могут быть изменены вредоносными программами . Однако в некоторых системах это удалось обойти: в Symbian OS можно было перезаписать файл с таким же именем. в ОС Windows можно было изменить указатель из общего файла конфигурации на редактируемый файл.

При установке приложения подпись этого приложения проверяется серией сертификатов . Можно создать действительную подпись без использования действительного сертификата и добавить ее в список. в Symbian OS все сертификаты находятся в каталоге: c:\resource\swicertstore\dat. С изменениями прошивки, описанными выше, очень легко вставить кажущийся действительным, но вредоносный сертификат.

Атаки на основе аппаратных уязвимостей[править]

Электромагнитные формы волны[править]

В 2015 году исследователи из французского государственного агентства Agence nationale de la sécurité des systèmes d'information (ANSSI) продемонстрировали возможность дистанционного запуска голосового интерфейса некоторых смартфонов с помощью "определенных электромагнитных сигналов". эксплойт воспользовался антенными свойствами проводов наушников при подключении к разъемам аудиовыхода уязвимых смартфонов и эффективно подделал аудиовход для ввода команд через аудиоинтерфейс.

Сок домкрат[править]

См. также: сок домкрат

Сок Jacking является физической или аппаратной уязвимостью, характерной для мобильных платформ. Используя двойное назначение USB-порта зарядки, многие устройства были восприимчивы к тому, что данные отфильтровывались или вредоносные программы устанавливались на мобильное устройство с помощью вредоносных киосков зарядки, установленных в общественных местах или скрытых в обычных адаптерах зарядки.

Побег[править]

Взлом тюрьмы также является физической уязвимостью доступа, в которой пользователи мобильных устройств начинают взламывать устройства, чтобы разблокировать его, и использовать слабые места в операционной системе. Пользователи мобильных устройств берут под свой контроль собственное устройство, взломав его, и настраивают интерфейс, устанавливая приложения, меняют Системные настройки, которые не разрешены на устройствах. Таким образом, позволяя настраивать процессы операционных систем мобильных устройств, запускать программы в фоновом режиме, таким образом, устройства подвергаются различным вредоносным атакам, которые могут привести к компрометации важных частных данных .

Взлом пароля[править]

В 2010 году исследователь из Университета Пенсильвании исследовал возможность взлома пароля устройства с помощью атаки smudge (буквально изображая пятна пальца на экране, чтобы различить пароль пользователя). исследователи смогли различить пароль устройства до 68% времени при определенных условиях. посторонние могут выполнять над плечом жертвы, такие как просмотр определенных нажатий клавиш или жестов шаблона, чтобы разблокировать пароль устройства или код доступа.

Вредоносное программное обеспечение (malware)[править]

См. также: вредоносные программы

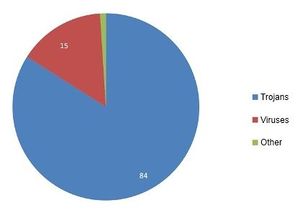

Поскольку смартфоны являются постоянной точкой доступа в интернет (в основном), они могут быть скомпрометированы так же легко, как компьютеры с вредоносными программами. Вредоносная программа-это компьютерная программа, которая направлена на вред системе, в которой она находится. мобильные варианты вредоносных программ увеличились на 54% в 2017 году. трояны, черви и вирусы все считаются вредоносными программами. Троян - это программа, которая находится на смартфоне и позволяет внешним пользователям подключаться незаметно. Червь-это программа, которая воспроизводится на нескольких компьютерах по сети. Вирус является вредоносным программным обеспечением, предназначенным для распространения на другие компьютеры путем вставки себя в законных программ и запуска программ параллельно. Тем не менее, следует сказать, что вредоносные программы гораздо менее многочисленны и важны для смартфонов, как и для компьютеров.

Тем не менее, недавние исследования показывают, что эволюция вредоносных программ в смартфонах взлетела в последние несколько лет, создавая угрозу для анализа и обнаружения.

Три фазы вредоносных атак[править]

Как правило, атака на смартфон вредоносного ПО происходит в 3 этапа: заражение хоста, достижение своей цели и распространение вредоносного ПО на другие системы. Вредоносные программы часто используют ресурсы, предлагаемые зараженными смартфонами. Он будет использовать устройства вывода, такие как Bluetooth или инфракрасный порт, но он также может использовать адресную книгу или адрес электронной почты человека, чтобы заразить знакомых пользователя. Вредоносная программа использует доверие, которое предоставляется данным, отправленным знакомым.

Инфекция[править]

Инфекция является средством, используемым вредоносным ПО, чтобы попасть в смартфон, он может либо использовать один из ранее представленных неисправностей или может использовать доверчивость пользователя. Инфекции классифицированы в четыре класса согласно их степени пользовательского взаимодействия:

Явное разрешение[править]

- Наиболее благоприятное взаимодействие-спросить пользователя, разрешено ли ему заражать машину, четко указывая на ее потенциальное вредоносное поведение. Это типичное поведение доказательства концепции вредоносного ПО.

Подразумеваемое разрешение

- Эта инфекция основана на том, что пользователь имеет привычку устанавливать программное обеспечение. Большинство троянов пытаются соблазнить пользователя на установку привлекательных приложений (игр, полезных приложений и т.д.).) которые на самом деле содержат вредоносные программы.

Общее взаимодействие[править]

- Эта инфекция связана с общим поведением, таким как открытие MMS или электронной почты.

Никакое взаимодействие

- Последний класс инфекции является наиболее опасным. Действительно, червь, который может заразить смартфон и может заразить другие смартфоны без какого-либо взаимодействия, будет катастрофическим.

Достижение своей цели[править]

Как только вредоносная программа заразила телефон, она также будет стремиться достичь своей цели, которая обычно является одной из следующих: денежный ущерб, повреждение данных и/или устройства и скрытый ущерб:

Денежный ущерб[править]

- Злоумышленник может украсть данные пользователя и продать их тому же пользователю или третьему лицу.

Damage[править]

- Malware can partially damage the device, or delete or modify data on the device.

Скрытые повреждения

- Два вышеупомянутых типа повреждений обнаруживаются, но вредоносное ПО также может оставить бэкдор для будущих атак или даже провести прослушку.

Распространение на другие системы[править]

После того, как вредоносная программа заразила смартфон, она всегда направлена на распространение так или иначе:

- Он может распространяться через ближайшие устройства с помощью Wi-Fi, Bluetooth и инфракрасного;

- Он также может распространяться с помощью удаленных сетей, таких как телефонные звонки или SMS или электронные письма.

Примеры вредоносных[править]

Вот различные вредоносные программы, которые существуют в мире смартфонов с кратким описанием каждого.

Вирусы и трояны[править]

Главная статья: мобильный вирус

- Cabir (также известный как Caribe, SybmOS/Cabir, Symbian/Cabir и EPOC.cabir) - это имя компьютерного червя, разработанного в 2004 году, предназначенного для заражения мобильных телефонов под управлением Symbian OS . Считается, что это был первый компьютерный червь, который может заразить мобильные телефоны

- Commwarrior, обнаруженный 7 марта 2005 года, стал первым червем, который может заразить многие машины от MMS . это послано как COMMWARRIOR.ZIP, содержащий файл COMMWARRIOR.СЕСТРЕНКА. Когда этот файл выполняется, Commwarrior пытается подключиться к соседним устройствам с помощью Bluetooth или инфракрасного под случайным именем. Затем он пытается отправить MMS-сообщение на контакты в смартфоне с различными сообщениями заголовка для каждого человека, которые получают MMS и часто открывают их без дополнительной проверки.

- Фаг является первым обнаруженным вирусом Palm OS. он переносит к ладони от ПК через синхронизацию. Он заражает все приложения в смартфоне и встраивает свой собственный код, чтобы функционировать без пользователя и системы обнаружения его. Все, что система обнаружит, это то, что ее обычные приложения функционируют.

- RedBrowser-это троян, основанный на java. троян маскируется под программу под названием "RedBrowser", которая позволяет пользователю посещать WAP-сайты без WAP-соединения. Во время установки приложения пользователь видит на своем телефоне запрос о том, что приложению требуется разрешение на отправку сообщений. Если пользователь принимает, RedBrowser может отправить SMS в платные центры обработки вызовов. Эта программа использует подключение смартфона к социальным сетям ( Facebook , Twitter и др.).) получать контактную информацию для знакомых пользователя (при наличии необходимых разрешений) и отправлять им сообщения.

- морщиться.PmCryptic.А это вредоносное программное обеспечение на Windows Mobile, которая направлена, чтобы заработать деньги для своих авторов. Он использует заражение карт памяти, которые вставлены в смартфон, чтобы распространяться более эффективно.

- CardTrap это вирус, который доступен на различных типах смартфонов, который направлен на деактивацию системы и сторонних приложений. Он работает путем замены файлов, используемых для запуска смартфона и приложений, чтобы предотвратить их выполнение. существуют различные варианты этого вируса, такие как Cardtrap.A для устройств SymbOS. Он также заражает карту памяти вредоносными программами, способными заражать Windows .

- Ghost Push-это вредоносное программное обеспечение на ОС Android, которое автоматически запускает android-устройство и устанавливает вредоносные приложения непосредственно в системный раздел, а затем разворачивает устройство, чтобы пользователи не могли удалить угрозу с помощью master reset (угроза может быть удалена только путем перепрошивки). Это калечит системные ресурсы, выполняется быстро и трудно обнаружить.

Вымогатели[править]

Mobile ransomware - это тип вредоносного ПО, который блокирует пользователей со своих мобильных устройств в платной разблокировке вашего устройства, он вырос не по дням, а по часам как категория угрозы с 2014 года.[36] специфичный для мобильных вычислительных платформ, пользователи часто менее чувствительны к безопасности, особенно когда речь идет о тщательном изучении приложений и веб-ссылок, доверяющих собственным возможностям защиты операционной системы мобильного устройства. Мобильный вымогателей представляет значительную угрозу для бизнеса, зависящего от мгновенного доступа и доступности их собственной информации и контактов. Вероятность того, что путешествующий бизнесмен заплатит выкуп, чтобы разблокировать свое устройство, значительно выше, поскольку они находятся в невыгодном положении, учитывая неудобства, такие как своевременность и менее вероятный прямой доступ к ИТ-персоналу. Недавняя атака вымогателей вызвала ажиотаж в мире, поскольку атака заставила многие подключенные к интернету устройства не работать, и компании потратили большую сумму на восстановление после этих атак.

Шпионское ПО[править]

Главная статья: Spyware

- Flexispy-это приложение, которое можно рассматривать как троян, основанный на Symbian. Программа отправляет всю полученную и отправленную со смартфона информацию на сервер Flexispy. Изначально он был создан для защиты детей и слежки за супружескими неверными супругами.]

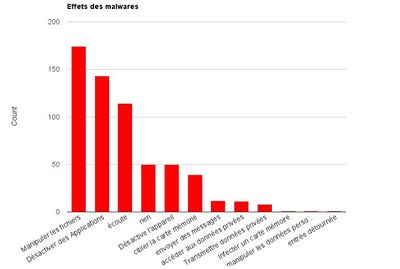

Количество вредоносных программ[править]

Ниже приведена диаграмма, которая загружает различные поведения вредоносных программ смартфонов с точки зрения их влияния на смартфоны:

Из графика видно, что не менее 50 разновидностей вредоносных программ не проявляют негативного поведения, за исключением их способности к распространению.

Переносимость вредоносного ПО между платформами[править]

Существует множество вредоносных программ. Отчасти это связано с разнообразием операционных систем на смартфонах. Однако злоумышленники могут также сделать свою вредоносную программу целевой для нескольких платформ, и вредоносная программа может быть найдена, которая атакует ОС, но может распространяться на разные системы.

Начнем с того, что вредоносные программы могут использовать среды выполнения, такие как виртуальная машина Java или платформа .NET Framework . Они также могут использовать другие библиотеки, присутствующие во многих операционных системах.[38] другие вредоносные программы несут несколько исполняемых файлов, чтобы работать в многократных средах, и они используют их во время процесса распространения. На практике этот тип вредоносного ПО требует соединения между двумя операционными системами для использования в качестве вектора атаки. Карты памяти можно использовать для этой цели, или програмное обеспечение синхронизации можно использовать для того чтобы распространить вирус.

Контрмеры[править]

В этом разделе представлены механизмы обеспечения безопасности для противодействия угрозам, описанным выше. Они делятся на разные категории, так как не все действуют на одном уровне, а варьируются от управления безопасностью операционной системой до поведенческого воспитания пользователя. Угрозы, предотвращаемые различными мерами, не совпадают в зависимости от конкретного случая. Учитывая два упомянутых выше случая, в первом случае система будет защищена от повреждения приложением, а во втором случае будет предотвращена установка подозрительного программного обеспечения.

Безопасность в операционных системах[править]

Первым уровнем безопасности в смартфоне является операционная система (ОС) . Помимо необходимости обрабатывать обычные роли операционной системы (например , управление ресурсами, планирование процессов) на устройстве, она также должна устанавливать протоколы для внедрения внешних приложений и данных без риска.

Центральной парадигмой в мобильных операционных системах является идея песочницы. Поскольку смартфоны в настоящее время предназначены для размещения многих приложений, они должны иметь механизмы, обеспечивающие безопасность этих приложений для самого телефона, для других приложений и данных в системе, а также для пользователя. Если вредоносная программа достигает мобильного устройства, уязвимая область, представленная системой, должна быть как можно меньше. Песочница расширяет эту идею, чтобы разделить различные процессы, предотвращая их взаимодействие и повреждение друг друга. Основываясь на истории операционных систем, песочница имеет различные реализации. Например, где iOS основное внимание будет сосредоточено на ограничении доступа к общедоступному API для приложений из App Store по умолчанию, Managed Open in позволяет ограничить доступ приложений к данным. Android основывает свой sandboxing на своем наследии Linux и TrustedBSD .

Следующие пункты выделяют механизмы, реализованные в операционных системах, особенно Android.

Детекторы Руткитов[править]

- Вторжение руткита в системе большая опасность точно так же, как и на компьютере. Важно предотвращать такие вторжения и уметь обнаруживать их как можно чаще. Действительно, существует опасение, что с этим типом вредоносной программы, результатом может быть частичный или полный обход безопасности устройства, а также приобретение прав администратора злоумышленником. Если это произойдет, то ничто не помешает злоумышленнику изучить или отключить функции безопасности, которые были обойдены, развернуть нужные приложения или распространить метод вторжения руткитом на более широкую аудиторию. мы можем привести в качестве защитного механизма цепочку доверия к iOS. Этот механизм опирается на подпись различных приложений, необходимых для запуска операционной системы, и сертификат, подписанный Apple. В случае, если проверки подписи не являются окончательными, устройство обнаруживает это и останавливает загрузку.Если операционная система скомпрометирована из-за джейлбрейка , обнаружение root kit может не работать, если оно отключено методом джейлбрейка или программное обеспечение загружено после того, как джейлбрейк отключает обнаружение руткитов.

Изоляция процессов[править]

- Android использует механизмы изоляции пользовательского процесса, унаследованные от Linux. Каждое приложение имеет пользователя, связанного с ним, и кортеж ( UID , GID ). Этот подход служит песочницей: хотя приложения могут быть вредоносными, они не могут выйти из песочницы, зарезервированной для них их идентификаторами, и, следовательно, не могут помешать правильному функционированию системы. Например, поскольку процесс не может завершить процесс другого пользователя, приложение не может остановить выполнение другого пользователя.

Файловое разрешение[править]

- Из наследия Linux существуют также механизмы разрешений файловой системы. Они помогают с песочницей: процесс не может редактировать любые файлы, которые он хочет. Поэтому невозможно свободно повреждать файлы, необходимые для работы другого приложения или системы. Кроме того, в Android существует метод блокировки разрешений памяти. Невозможно изменить разрешения файлов, установленных на SD-карте с телефона, и, следовательно, невозможно установить приложения.

защита памяти[править]

- Так же, как и на компьютере, защита памяти предотвращает повышение привилегий . Действительно, если процессу удалось достичь области, выделенной для других процессов, он мог бы записать в память процесс с правами, превосходящими их собственные, с root в худшем случае, и выполнять действия, выходящие за рамки его разрешений в системе. Достаточно будет вставить вызовы функций, авторизованные привилегиями вредоносного приложения.

Разработка через среды выполнения[править]

- Программное обеспечение часто разрабатывается на языках высокого уровня, которые могут контролировать то, что делается запущенной программой. Например, виртуальные машины Java постоянно отслеживают действия потоков выполнения, которыми они управляют, отслеживают и назначают ресурсы, а также предотвращают вредоносные действия. Переполнение буфера можно предотвратить с помощью этих элементов управления.

Программное обеспечение безопасности[править]

Над безопасностью операционной системы есть уровень безопасности программного обеспечения. Этот уровень состоит из отдельных компонентов для усиления различных уязвимостей: предотвращения вредоносных программ, вторжений, идентификации пользователя как человека и аутентификации пользователя. Он содержит программные компоненты, которые узнали из своего опыта работы с компьютерной безопасностью; однако на смартфонах это программное обеспечение должно иметь дело с большими ограничениями (см. Ограничения ).

Антивирус и брандмауэр[править]

- Антивирусное программное обеспечение может быть развернуто на устройстве, чтобы убедиться, что оно не заражено известной угрозой, обычно с помощью программного обеспечения для обнаружения сигнатур, которое обнаруживает вредоносные исполняемые файлы. Брандмауэр, тем временем, может наблюдать за существующим трафиком в сети и гарантировать, что вредоносное приложение не пытается связаться через него. Он также может проверить, что установленное приложение не пытается установить подозрительную связь, что может предотвратить попытку вторжения.

Мобильный антивирусный продукт будет сканировать файлы и сравнивать их с базой данных известных мобильных сигнатур вредоносного кода.

Визуальные Уведомления[править]

- Чтобы пользователь знал о любых ненормальных действиях, таких как вызов, который он не инициировал, можно связать некоторые функции с визуальным уведомлением, которое невозможно обойти. Например, при вызове всегда должен отображаться вызываемый номер. Таким образом, если вызов вызван вредоносным приложением, пользователь может увидеть и предпринять соответствующие действия.

тест Тьюринга[править]

- В том же духе, что и выше, важно подтвердить определенные действия решением пользователя. Тест Тьюринга используется, чтобы различить человека и виртуального пользователя, и это часто прибывает как captcha .

Биометрическая идентификация[править]

- Другим методом является биометрия . биометрия-это метод идентификации человека с помощью его морфологии(например, путем распознавания глаза или лица) или их поведения (например, их подпись или способ написания). Одним из преимуществ использования биометрической безопасности является то, что пользователи могут избежать необходимости запоминать пароль или другую секретную комбинацию для аутентификации и предотвращения доступа злоумышленников к их устройству. В системе с сильной биометрической безопасностью только основной пользователь может получить доступ к смартфону.

Мониторинг ресурсов в смартфоне[править]

Когда приложение проходит различные барьеры безопасности, оно может выполнять действия, для которых оно было разработано. Когда такие действия запускаются, активность вредоносного приложения иногда может быть обнаружена, если контролировать различные ресурсы, используемые на телефоне. В зависимости от целей вредоносного ПО, последствия заражения не всегда одинаковы; все вредоносные приложения не предназначены для нанесения вреда устройствам, на которых они развернуты. В следующих разделах описываются различные способы обнаружения подозрительных действий.

Батарея[править]

- Некоторые вредоносные программы направлены на исчерпание энергетических ресурсов телефона. Мониторинг энергопотребления телефона может быть способом обнаружения определенных вредоносных приложений.

Память[править]

- Использование памяти присуще любому приложению. Однако, если обнаруживается, что значительная часть памяти используется приложением, она может быть помечена как подозрительная.

Сетевой трафик[править]

- На смартфоне, многие приложения обязаны подключаться через сеть, как часть их нормальной работы. Тем не менее, приложение, использующее большую пропускную способность, может быть сильно заподозрено в попытке передать много информации и распространить данные на многие другие устройства. Это наблюдение позволяет только подозрение, потому что некоторые законные приложения могут быть очень ресурсоемкими с точки зрения сетевых коммуникаций, лучшим примером является потоковое видео .

Услуги[править]

- Можно следить за активностью различных сервисов смартфона. В определенные моменты некоторые службы не должны быть активными, и если они обнаружены, приложение должно подозреваться. Например, отправка SMS, когда пользователь снимает видео: это сообщение не имеет смысла и подозрительно; вредоносное ПО может попытаться отправить SMS, пока его активность маскируется.

Различные пункты, упомянутые выше, являются лишь показаниями и не обеспечивают определенности в отношении законности деятельности заявки. Однако эти критерии могут помочь в работе с подозрительными приложениями, особенно если объединены несколько критериев.

Сетевое наблюдение[править]

Можно отслеживать сетевой трафик, передаваемый по телефону. Можно поместить гарантии в точки маршрутизации сети, чтобы обнаружить ненормальное поведение. Поскольку использование мобильных сетевых протоколов намного более ограничено, чем использование компьютера, можно прогнозировать ожидаемые сетевые потоки данных (например, протокол отправки SMS), что позволяет обнаруживать аномалии в мобильных сетях.

Фильтр спама[править]

- Как и в случае с почтовыми биржами, мы можем обнаружить спам-кампанию с помощью средств мобильной связи (SMS, MMS). Поэтому такую попытку можно обнаружить и минимизировать с помощью фильтров, развернутых в сетевой инфраструктуре, передающей эти сообщения.

Шифрование сохраненной или переданной информации[править]

- Поскольку всегда возможно, что данные, которыми обмениваются, могут быть перехвачены, связи или даже хранение информации, можно полагаться на шифрование, чтобы предотвратить использование злоумышленником любых данных, полученных во время связи. Однако это создает проблему обмена ключами для алгоритмов шифрования, для которых требуется защищенный канал.

Мониторинг телекоммуникационных сетей[править]

- Сети для SMS и MMS показывают предсказуемое поведение, и есть не так много свободы по сравнению с тем, что можно сделать с протоколами, такими как TCP или UDP. Это означает, что нельзя предсказать использование общих протоколов интернета; можно генерировать очень мало трафика, консультируясь с простыми страницами, редко, или генерировать большой трафик с помощью потоковой передачи видео. С другой стороны, сообщения, которыми обмениваются по мобильному телефону, имеют структуру и конкретную модель, и пользователь не имеет, в обычном случае, свободы вмешиваться в детали этих сообщений. Поэтому, если обнаружена аномалия в потоке сетевых данных в мобильных сетях, потенциальная угроза может быть быстро обнаружена.

Наблюдение изготовителя[править]

В производственно-сбытовой цепочке для мобильных устройств производители несут ответственность за то, чтобы устройства поставлялись в базовой конфигурации без уязвимостей. Большинство пользователей не являются экспертами, и многие из них не знают о существовании уязвимостей безопасности, поэтому конфигурация устройства, предоставленная производителями, будет сохранена многими пользователями. Ниже перечислены несколько моментов, которые производители должны учитывать.

Удалить режим отладки[править]

- Телефоны иногда устанавливаются в режиме отладки во время производства, но этот режим должен быть отключен перед продажей телефона. Этот режим обеспечивает доступ к различным функциям, не предназначенным для обычного использования пользователем. Из-за скорости разработки и производства возникают отвлекающие факторы, и некоторые устройства продаются в режиме отладки. Такое развертывание предоставляет мобильным устройствам возможности для использования этого контроля.

Настройка по умолчанию[править]

- Когда смартфон продается, его настройки по умолчанию должны быть правильными и не оставлять пробелов в безопасности. Конфигурация по умолчанию не всегда изменяется, поэтому для пользователей необходима хорошая начальная настройка. Например, существуют конфигурации по умолчанию, уязвимые для атак типа "отказ в обслуживании".

Аудит безопасности приложений[править]

- Наряду со смартфонами, появились магазины приложений. Пользователь сталкивается с огромным спектром приложений. Это особенно верно для поставщиков, которые управляют appstores, потому что им поручено изучать предоставленные приложения с разных точек зрения (например, безопасность, контент). Аудит безопасности должен быть особенно осторожным, потому что если ошибка не обнаружена, приложение может распространиться очень быстро в течение нескольких дней, и заразить значительное количество устройств.

Обнаружение подозрительных приложений, требующих прав[править]

- При установке приложений рекомендуется предупреждать пользователя о наборах разрешений, которые, сгруппированные вместе, могут показаться потенциально опасными или, по крайней мере, подозрительными. Такие фреймворки, как Kirin, на Android, пытаются обнаружить и запретить определенные наборы разрешений.

Процедуры аннулирования[править]

- Наряду с appstores появилась новая функция для мобильных приложений: remote revocation. Впервые разработанный Android, эта процедура может удаленно и глобально удалить приложение на любом устройстве, которое имеет его. Это означает, что распространение вредоносного приложения, которому удалось избежать проверки безопасности, может быть немедленно остановлено при обнаружении угрозы.

Избегайте сильно настроенных систем[править]

- Производители склонны накладывать пользовательские слои на существующие операционные системы с двойной целью-предлагать индивидуальные варианты и отключать или заряжать определенные функции. Это приводит к двойному эффекту риска появления новых ошибок в системе в сочетании с стимулом для пользователей модифицировать системы, чтобы обойти ограничения производителя. Эти системы редко бывают такими стабильными и надежными, как оригинал, и могут пострадать от попыток фишинга или других эксплойтов.

Улучшение процессов исправления программного обеспечения[править]

- Регулярно публикуются новые версии различных программных компонентов смартфона, включая операционные системы. Они исправляют многие недостатки с течением времени. Тем не менее, производители часто не развертывают эти обновления на своих устройствах своевременно, а иногда и вовсе. Таким образом, уязвимости сохраняются, когда их можно исправить, а если нет, то, поскольку они известны, их легко использовать.

Осведомленность пользователей[править]

Много злонамеренного поведения допускается по неосторожности пользователя. Было обнаружено, что пользователи смартфонов игнорируют сообщения безопасности во время установки приложения, особенно во время выбора приложения, проверки репутации приложения, обзоров и сообщений о безопасности и соглашениях. От простого не оставляя устройство без пароля, для точного контроля разрешений, предоставленных приложениям, добавленным в смартфон, пользователь имеет большую ответственность в цикле безопасности: не быть вектором вторжения. Эта мера предосторожности особенно важна, если пользователь является сотрудником компании, которая хранит бизнес-данные на устройстве. Ниже приведены некоторые меры предосторожности, которые пользователь может предпринять для управления безопасностью на смартфоне.

Недавний опрос экспертов по интернет-безопасности BullGuard показал отсутствие понимания растущего числа вредоносных угроз, влияющих на мобильные телефоны, при этом 53% пользователей утверждают, что они не знают о программном обеспечении безопасности для смартфонов. Еще 21% утверждали, что такая защита была ненужной, и 42% признали, что это не приходило им в голову ("использование APA", 2011). Эти статистические данные показывают, что потребители не обеспокоены рисками безопасности, потому что они считают, что это не серьезная проблема. Ключ здесь всегда помнить смартфоны эффективно портативные компьютеры и так же уязвимы.

Быть скептичным[править]

- Пользователь не должен верить всему, что может быть представлено, поскольку некоторая информация может быть фишингом или попыткой распространения вредоносного приложения. Поэтому желательно, чтобы проверить репутацию приложения, которое они хотят купить, прежде чем на самом деле установить его.

Разрешения, предоставленные приложениям[править]

- Массовое распространение приложений сопровождается созданием различных механизмов разрешений для каждой операционной системы. Необходимо уточнить эти механизмы разрешений для пользователей, так как они отличаются от одной системы к другой, и их не всегда легко понять. Кроме того, редко возможно изменить набор разрешений, запрошенных приложением, если число разрешений слишком велико. Но этот последний пункт является источником риска, поскольку пользователь может предоставить приложению права, намного превышающие необходимые ему права. Например, приложение для заметок не требует доступа к службе геолокации. Пользователь должен обеспечить привилегии, требуемые приложением во время установки, и не должен принимать установку, если запрошенные права несовместимы.

Быть осторожным[править]

- Защита телефона пользователя с помощью простых жестов и мер предосторожности, таких как блокировка смартфона, когда он не используется, не оставляя свое устройство без присмотра, не доверяя приложениям, не сохраняя конфиденциальные данные или шифруя конфиденциальные данные, которые не могут быть отделены от устройства.

Отключите периферийные устройства, которые не используются

- Руководство NIST по управлению безопасностью мобильных устройств 2013 рекомендует : ограничить доступ пользователей и приложений к аппаратным средствам, таким как цифровая камера, GPS, интерфейс Bluetooth, интерфейс USB и съемное хранилище.

Включить шифрование устройств Android[править]

Последние Android смартфоны поставляются со встроенной настройкой шифрования для защиты всей информации, сохраненной на вашем устройстве. Это затрудняет для хакера извлечение и расшифровку информации в случае, если ваше устройство скомпрометировано. Вот как это сделать,

Настройки-Безопасность-Шифрование телефона + шифрование SD-карты

Обеспечение данных[править]

- Смартфоны имеют значительную память и могут нести несколько гигабайт данных. Пользователь должен быть осторожен в том, какие данные он несет и должны ли они быть защищены. Хотя это обычно не драматично, если песня копируется, файл, содержащий банковскую информацию или бизнес-данные, может быть более рискованным. Пользователь должен иметь благоразумие, чтобы избежать передачи конфиденциальных данных на смартфон, который может быть легко украден. Кроме того, когда пользователь избавляется от устройства, они должны быть уверены, чтобы удалить все личные данные в первую очередь.

Эти меры предосторожности-это меры, которые не оставляют простого решения для вторжения людей или вредоносных приложений в смартфон. Если пользователи будут осторожны, многие атаки могут быть побеждены, особенно фишинг и приложения, стремящиеся только получить права на устройстве.

Централизованное хранение текстовых сообщений[править]

Одна из форм мобильной защиты позволяет компаниям контролировать доставку и хранение текстовых сообщений, размещая сообщения на сервере компании, а не на телефоне отправителя или получателя. При выполнении определенных условий, таких как срок действия, сообщения удаляются.

Ограничения некоторых мер безопасности[править]

Механизмы безопасности, упомянутые в этой статье, в значительной степени унаследованы от знаний и опыта в области компьютерной безопасности. Элементы, составляющие два типа устройств, схожи, и существуют общие меры, которые могут быть использованы, такие как антивирусное программное обеспечение и брандмауэры. Однако реализация этих решений не обязательно возможна или, по меньшей мере, сильно ограничена в пределах мобильного устройства. Причина этого различия заключается в технических ресурсах, предлагаемых компьютерами и мобильными устройствами: несмотря на то, что вычислительная мощность смартфонов становится быстрее, у них есть другие ограничения, чем их вычислительная мощность.

- Однозадачная система: некоторые операционные системы, в том числе часто используемые, являются однозадачными. Выполняется только задача переднего плана. Трудно внедрить такие приложения, как антивирус и брандмауэр, на таких системах, потому что они не могут выполнять свой мониторинг во время работы пользователя устройства, когда будет большая потребность в таком мониторинге.

- Энергетическая автономия: критической для использования смартфона является энергетическая автономия. Важно, чтобы механизмы безопасности не потребляли аккумуляторные ресурсы, без чего автономность устройств будет сильно затронута, подрывая эффективность использования смартфона.

- Сеть сразу отнесенная к времени работы от батарей, использование сети не должна быть слишком высока. Это действительно один из самых дорогих ресурсов с точки зрения потребления энергии. Тем не менее, некоторые расчеты, возможно, потребуется переместить на удаленные серверы для сохранения батареи. Этот баланс может сделать реализацию некоторых интенсивных вычислительных механизмов деликатным предложением.

Кроме того, следует отметить, что часто обнаруживается, что обновления существуют или могут быть разработаны или развернуты, но это не всегда делается. Можно, например, найти пользователя, который не знает, что есть более новая версия операционной системы, совместимая со смартфоном, или пользователь может обнаружить известные уязвимости, которые не исправлены до конца длительного цикла разработки, что позволяет время, чтобы использовать лазейки.

Следующее поколение мобильной безопасности[править]

Ожидается, что будет четыре мобильных среды, которые будут составлять основу безопасности:

Богатая операционная система[править]

- В эту категорию попадут традиционные мобильные ОС, такие как Android, iOS, Symbian OS или Windows Phone. Они обеспечат традиционную функциональность и безопасность ОС для приложений.

Безопасная операционная система (Secure OS)[править]

- Безопасное ядро, которое будет работать параллельно с полнофункциональной богатой ОС, на одном процессорном ядре. Он будет включать драйверы для Rich OS ("normal world") для связи с защищенным ядром ("secure world"). Доверенная инфраструктура может включать в себя интерфейсы, такие как дисплей или клавиатура для областей адресного пространства PCI-E и памяти.

Доверенная среда выполнения (TEE)[править]

- Состоит из аппаратного и программного обеспечения. Это помогает в контроле прав доступа и дома чувствительных приложений, которые должны быть изолированы от богатой ОС. Он эффективно действует как брандмауэр между "нормальным миром"и" безопасным миром".

Безопасный Элемент (SE)=[править]

- SE состоит из оборудования трамбовки упорного и связанного програмного обеспечения или отдельно изолированного оборудования. Он может обеспечить высокий уровень безопасности и работать в тандеме с тройником. SE будет обязательным для размещения приложений оплаты близости или официальных электронных подписей. SE может подключать, отключать, блокировать периферийные устройства и работать с отдельным набором оборудования.

Приложения безопасности (SA)[править]

- Многочисленные приложения безопасности доступны в магазинах приложений, предоставляющих услуги защиты от вирусов и выполняющих оценку уязвимости.

См. также[править]

- Безопасность браузеров

- Компьютерная безопасность

- Информационная безопасность

- Мобильные Вредоносные Программы

- Мобильный безопасный шлюз

- Взлом телефона

- Прослушивание телефона

- Беспроводная инфраструктура открытых ключей (WPKI)

- Беспроводная безопасность

Книги[править]

- Dunham, Ken; Abu Nimeh, Saeed; Becher, Michael (2008). Мобильная вредоносная атака и защита . Syngress Media.

- Роджерс, Дэвид (2013). Мобильная безопасность: руководство для пользователей . Медные Решения Лошади Ограничены.

Сайт[править]

Читать[править]

.dai-labor.de/fileadmin/files/publications/android.pdf

- /patrickmcdaniel.org/pubs/acsac09a.pdf

- /ieeexplore.ieee.org/xpl/conhome/5312767/proceeding

- .cs.ucr.edu/~michalis/COURSES/240-10/papers/cpmc.pdf

- //web.archive.org/web/20130516051500/http://ieeexplore.ieee.org/xpl/freeabs_all.jsp?arnumber=4446361

- /nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-124r1.pdf

- .nist.gov/publications/guidelines-managing-security-mobile-devices-enterprise

- csrc.nist.gov/publications/detail/sp/800-124/archive/2008-11-03

- /web.archive.org/web/20130516044003/http://ieeexplore.ieee.org/xpl/freeabs_all.jsp?arnumber=5489349

- /blog.undip.ac.id/wp-signup.php?new=lutpii.students-blog.undip.ac.id

- .cigref.fr/cigref_publications/RapportsContainer/Parus2010/Securisation_de_la_mobilit%c3%a9_2010_CIGREF.pdf

Пруф[править]

/smsreceivefree.com/ СМС верификация вставить ноль перед данным вам номером