Информационные Операции (США)

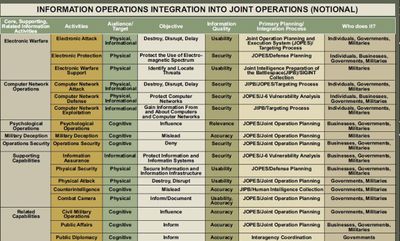

Информационные операции - это категория операций прямой и косвенной поддержки для Вооруженных сил Соединенных Штатов. По определению в совместной публикации 3-13, "ИО описаны как комплексная занятости радиоэлектронной борьбы (РЭБ), компьютерных сетевых операций (КСО), психологические операции (операцию на мозге), военный обман (MILDEC), и операции по обеспечению безопасности (Службы безопасности), совместно с указанным вспомогательные и связанные с этим возможности, влиять, сорвать, повредить или присвоить себе человека на основе состязательности и автоматизированного принятия решений, отстаивая свои." Информационные операции (ИО) - это действия, осуществляемые с целью воздействия на информацию и информационные системы противника при защите своей собственной информации и информационных систем.

На семинаре экспертов в RAND в октябре 2019 года заместитель министра обороны США Мик Малрой официально развернул приложение Irregular Warfare и сказал, что оно является критическим компонентом стратегии национальной обороны США на 2018 год . Он пояснил, что иррегулярная война (IW) включает в себя борьбу с повстанцами (COIN), борьбу с терроризмом (CT), нетрадиционную войну (UW), внешнюю внутреннюю оборону (FID), саботаж и подрывную деятельность, а также стабилизацию (warfare) и информационные операции IO), в том числе в других областях. Он продолжил, что IW был воспринят в первую очередь как усилия КТ, используемые для борьбы с насильственными экстремистскими организациями, поскольку это было в центре внимания с 2001 года, но это должно быть применено ко всем областям военной конкуренции. К ним относятся государства-изгои и приоритетные государственные субъекты, такие как Россия и Китай, как считают Соединенные Штаты и Соединенное Королевство.

Информационные операции (IO)[править]

Радиоэлектронная борьба (РЭБ)[править]

Основная статья: Радиоэлектронная борьба

- Радиоэлектронная война (РЭБ) относится к любым действиям, связанным с использованием электромагнитного спектра или направленной энергии для управления спектром, атаковать противника или препятствовать нападениям противника через спектр. Цель радиоэлектронной борьбы состоит в том, чтобы лишить противника преимущества и обеспечить дружественный беспрепятственный доступ к спектру ЭМ. РЭБ может применяться с воздуха, моря, суши и космоса с помощью пилотируемых и беспилотных систем, а также может быть нацелен на связь, радар или другие службы. РЭБ включает в себя три основных подразделения: электронное нападение (EA), электронная защита (EP) и поддержка радиоэлектронной борьбы (ES).

- EW как возможность сердечника IO. РЭБ способствует успеху ИО, используя наступательную и оборонительную тактику и методы в различных комбинациях, чтобы сформировать, нарушить и использовать противоборствующее использование спектра ЭМ, защищая дружественную свободу действий в этом спектре. Расширение использования спектра ЭМ в информационных целях повышает как потенциал, так и проблемы РЭБ в ИО. Растущая Распространенность использования беспроводных телефонов и компьютеров расширяет как полезность, так и угрозу EW, предлагая возможности для использования электронных уязвимостей противника и требования по идентификации и защите наших собственных от аналогичной эксплуатации. По мере того как использование спектра ЭМ стало универсальным в военных операциях, РЭБ стал участвовать во всех аспектах ИО. Все основные, вспомогательные и связанные с ними возможности ввода-вывода либо непосредственно используют EW, либо косвенно извлекают выгоду из EW. В целях координации и деконфликта РЭБ, а также в более широком плане всего военного использования спектра ЭМ, координационная ячейка по радиоэлектронной борьбе (КЭРВ) должна быть создана JFC для размещения с командиром компонента, наиболее подходящего для операции. Кроме того, все совместные операции требуют совместного ограниченного частотного списка (JRFL). Этот список определяет защищенные, охраняемые и запретные частоты, которые обычно не должны нарушаться без предварительной координации и планирования, либо из-за дружественного использования или дружественной эксплуатации. Он поддерживается и обнародуется управлением систем связи Объединенного штаба (J-6) в координации с J-3 и штабом радиоэлектронной борьбы объединенного командования (или EWCC, если он делегирован).

- Доминирование электромагнитного спектра . Минобороны теперь делает акцент на максимальном контроле всего электромагнитного спектра, включая способность нарушать все текущие и будущие системы связи, датчики и системы вооружения. Это может включать в себя:

(1) навигационную войну, включая методы наступательных космических операций, при которых спутники глобального позиционирования могут быть нарушены; или

(2) методы управления радиосистемами противника; и

(3) методы размещения ложных изображений на радиолокационных системах, блокирования направленных энергетических средств и неправильного направления беспилотных летательных аппаратов (БПЛА) или роботов, управляемых противниками.

Операции с компьютерной сетью (CNO)[править]

Основная статья: Компьютерные сетевые операции § CNO в военной области Смотрите также: Кибероперации

- CNO как возможность сердечника IO. Растущая зависимость неискушенных военных и террористических групп от компьютеров и компьютерных сетей для передачи информации силам С2 усиливает важность НКО в планах и деятельности ИО. По мере расширения возможностей компьютеров и расширения сферы их применения будут по-прежнему создаваться новые уязвимые места и возможности. Это дает как возможность атаковать и использовать слабые места компьютерной системы противника, так и требование идентифицировать и защитить свои собственные от подобной атаки или эксплуатации.

- Компьютерная сетевая атака (CNA). Действия, выполняемые с помощью компьютерных сетей для нарушения, отрицания, ухудшения или уничтожения информации, хранящейся в компьютерах и компьютерных сетях, или самих компьютеров и сетей. Также называется CNA. Защита компьютерных сетей (CND). Действия, осуществляемые посредством использования компьютерных сетей для защиты, мониторинга, анализа, обнаружения и реагирования на несанкционированную деятельность в рамках информационных систем и компьютерных сетей Министерства обороны. Также называется CND.

эксплуатация компьютерной сети. Создание возможностей для проведения операций и сбора разведывательной информации с использованием компьютерных сетей для сбора данных из целевых или противоборствующих автоматизированных информационных систем или сетей. Также называется CNE.

Психологические операции (PSYOP)[править]

Основная статья: Психологические операции (США) Смотрите также: Операции по военной информационной поддержке

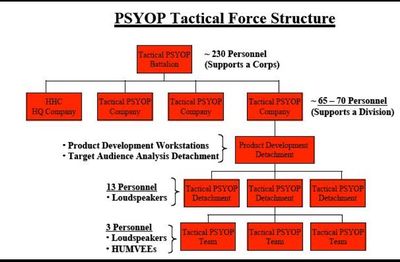

- PSYOP как возможность сердечника IO. PSYOP играет центральную роль в достижении целей IO в поддержку JFC. В сегодняшней информационной среде даже ПСИОП, проводимые на тактическом уровне, могут иметь стратегические последствия. Таким образом, PSYOP имеет процесс утверждения, который должен быть понят, и необходимость своевременных решений является основополагающим для эффективной PSYOP и IO. Это особенно важно на ранних стадиях операции, учитывая время, которое требуется для разработки, проектирования, производства, распространения, распространения и оценки продуктов и действий PSYOP. Все ПСИОП проводятся в рамках полномочий по межведомственному согласованию и утверждению ОСД программ ПСИОП. Процесс утверждения программ ПСИОП на национальном уровне требует времени для достаточной координации и решения вопросов; следовательно, JFC должна начать планирование ПСИОП как можно раньше, чтобы обеспечить выполнение ПСИОП в поддержку операций.

JFC должен иметь утвержденную программу PSYOP, полномочия на выполнение и делегирование полномочий на утверждение продукта, прежде чем может начаться выполнение PSYOP. JFC следует немедленно запросить планировщиков PSYOP на начальных стадиях кризиса, чтобы гарантировать, что у JFC есть много времени для получения надлежащих полномочий на выполнение PSYOP. Активы PSYOP могут представлять особую ценность для JFC в пред- / пост-боевых операциях, когда другие средства воздействия ограничены или не разрешены. PSYOP должен быть согласован с CI, MILDEC и OPSEC для обеспечения деконфликции и контроля, операции CI не ставятся под угрозу, и что все возможности в рамках IO координируются для достижения целей, установленных в планировании. Необходимо наладить тесное сотрудничество и координацию между сотрудниками ПСИОП и ПО в целях поддержания доверия к ним со стороны их соответствующих аудиторий, что и является целью ячейки НС. Усилия ПСИОП наиболее эффективны тогда, когда персонал, обладающий глубоким пониманием языка и культуры та, включается в обзор материалов и сообщений ПСИОП. По мере развития информационной среды распространение продуктов PSYOP расширяется от традиционной печати и вещания до более сложного использования Интернета, факсимильных сообщений, текстовых сообщений и других новых средств массовой информации. Эффективность PSYOP повышается за счет синхронизации и координации основных, вспомогательных и смежных возможностей Ио; в частности, государственных дел (PA), MILDEC, CNO, гражданско-военных операций (CMO) и РЭБ.

- Психологические операции-это планируемые операции по передаче выбранной информации и показателей иностранным аудиториям для воздействия на их эмоции, мотивы, объективные рассуждения и, в конечном счете, на поведение иностранных правительств, организаций, групп и отдельных лиц.

- 4-я группа психологических операций

Военный обман (MILDEC)[править]

Главная статья: Военный обман Смотрите также: рубрика: Операции по дезинформации времен Второй мировой войны

- MILDEC описывается как те действия, выполняемые с целью преднамеренного введения в заблуждение лиц, принимающих решения в отношении дружественных военных возможностей, намерений и операций противника, в результате чего противник предпринимает конкретные действия (или бездействие), которые будут способствовать выполнению миссии дружественных сил. MILDEC и OPSEC являются взаимодополняющими видами деятельности — MILDEC стремится поощрять неверный анализ, заставляя противника приходить к конкретным ложным выводам, в то время как OPSEC стремится отказать в реальной информации противнику и предотвратить правильный вывод дружественных планов. Чтобы быть эффективной, операция MILDEC должна быть восприимчива к системам сбора данных противника и" рассматриваться " как заслуживающая доверия командирам и штабам противника. Правдоподобный подход к планированию MILDEC заключается в использовании дружественного курса действий (COA), который может быть выполнен дружественными силами и который может проверить разведка противника. Однако планировщики MILDEC не должны попадать в ловушку приписывания противнику определенных установок, ценностей и реакций, которые "зеркально отражают" вероятные дружественные действия в той же самой ситуации, т. е. предполагая, что противник будет реагировать или действовать определенным образом на основе того, как мы ответим. Всегда существуют конкурирующие приоритеты в отношении ресурсов, необходимых для обмана, и ресурсов, необходимых для реальной операции. По этой причине план дезинформации должен разрабатываться одновременно с реальным планом, начиная с первоначальной сметы командира и штаба, чтобы обеспечить надлежащее ресурсное обеспечение обоих. Чтобы стимулировать неверный анализ противника, обычно более эффективно и действенно обеспечить ложную цель для реальной деятельности, чем создавать ложную деятельность. Опсек плана обмана является по меньшей мере столь же важным, как и Опсек реального плана, поскольку компромисс обмана может раскрыть реальный план. Это требование для близкого планирования владением пока обеспечивающ детальную координацию самая большая возможность к плановикам MILDEC. Что касается совместных штабов, то в рамках оперативного директората Объединенного штаба (с-3) функции планирования и надзора за деятельностью МИЛДЕК обычно организуются в качестве элемента обмана персонала.

- MILDEC как возможность сердечника IO. MILDEC имеет основополагающее значение для успешного ввода-вывода. Он использует информационные системы, процессы и возможности противника. MILDEC полагается на понимание того, как командир противника и вспомогательный персонал думают и планируют, и как оба используют управление информацией для поддержки своих усилий. Это требует высокой степени координации со всеми элементами деятельности дружественных сил в информационной среде, а также с физическими нагрузками. Каждый из основных, вспомогательных и сопутствующих потенциалов должен сыграть свою роль в развитии успешной компании MILDEC и в поддержании ее авторитета с течением времени. Хотя ПА не должна участвовать в предоставлении ложной информации, она должна быть осведомлена о намерениях и целях компании "МИЛДЕК", с тем чтобы не допустить ее непреднамеренного компрометирования.[5]

- Примером может служить сообщение, направленное на использование трещины между ключевым членом руководства противника, который имеет спорные отношения с другим ключевым лицом, принимающим решения. Это послание может вызвать внутреннюю борьбу, в результате чего противник откажется от намеченного курса действий и займет позицию, более благоприятную для наших интересов.

Безопасность операций (OPSEC)[править]

Смотрите также: Безопасность операций

- OPSEC как возможность сердечника IO. Опсек отказывает противнику в информации, необходимой для правильной оценки дружественных возможностей и намерений. В частности, OPSEC дополняет MILDEC, отказывая противнику в информации, необходимой как для оценки реального плана, так и для опровержения плана обмана. Для тех возможностей ввода-вывода, которые используют новые возможности и уязвимости, такие как EW и CNO, OPSEC имеет важное значение для обеспечения того, чтобы дружественные возможности не были скомпрометированы. Процесс выявления существенных элементов дружественной информации и принятия мер по их маскировке от разглашения противникам является лишь одной частью углубленного подхода к защите дружественной информации. Чтобы быть эффективными, другие виды безопасности должны дополнять Опсек. Примеры других типов защиты включают физическую безопасность, программы IA, защиту компьютерных сетей (CND) и программы персонала, которые проверяют персонал и ограничивают авторизованный доступ.

- Что происходит, часто, так это то, что данные либо просачиваются, украдены или взломаны в интернете, и враг имеет доступ и может расшифровать то, что эта информация может сказать. Это особенно актуально для оборонительной оперативной безопасности. Американские военнослужащие и женщины-военнослужащие могут иметь Facebook, несколько блогов или загружать фотографии, которые могут привести к тому, что враг знает о передвижениях войск и местоположениях. С этой информацией создание засады и нанесение ущерба нам и вспомогательному персоналу становится намного проще. Особенности геотегирования сотовых телефонов, особенно, могут вызвать этот тип нарушения в OPSEC.

Методы и тактика оснащения[править]

Фу[править]

EC-130[править]

Основная статья: Lockheed EC-130

EC-130E Airborne Battlefield Command and Control Center (ABCCC) базировался на базовой платформе C-130E и обеспечивал возможности тактического воздушного командного пункта для командиров ВВС и наземных командиров в условиях низкой воздушной угрозы. Этот EC-130E ABCCC с тех пор был отправлен в отставку.

EC-130E Commando Solo был более ранней версией самолета психологических операций ВВС и Национальной гвардии ВВС США (PSYOPS). Этот самолет также использовал планер C-130E, но был модифицирован с использованием электронного оборудования миссии от отставного самолета EC-121S Coronet Solo. Этот планер служил во время Первой войны в Персидском заливе (операция "Буря в пустыне"), второй войны в Персидском заливе (операция "Иракская свобода") и в операции "Несокрушимая свобода". EC-130E был в конечном итоге заменен EC-130J Commando Solo и был отправлен в отставку в 2006 году.

EC-130J Commando Solo-это модифицированный C-130J Hercules, используемый для проведения психологических операций (PSYOP) и трансляции гражданских дел в стандартных AM, FM, HF, TV и военные полосы связи. Полеты осуществляются на максимально возможных высотах для обеспечения оптимальных схем распространения. EC-130J летает во время любых дневных или ночных сценариев с равным успехом, и воздух-дозаправляет. Типичная миссия состоит из одного корабля орбиты, которая смещена от желаемой целевой аудитории. Целями могут быть как военные, так и гражданские лица. Commando Solo управляется исключительно Национальной гвардией ВВС, в частности 193-м крылом специальных операций (193 SOW), подразделением Национальной гвардии ВВС Пенсильвании, оперативно полученным от Командование специальных операций ВВС (AFSOC). Aow 193 базируется на базе Национальной гвардии ВВС Гаррисберга (бывший Olmstead AFB ) в Международном аэропорту Гаррисберга в Мидлтауне , штат Пенсильвания .

Самолет ВМС США EC-130Q Hercules TACAMO ("взять на себя ответственность и выйти") был наземной военно-морской авиационной платформой, которая служила стратегическим самолетом связи SIOP для баллистической ракеты флота ВМС США Подводные силы и в качестве резервного канала связи для пилотируемых стратегических бомбардировщиков ВВС США и межконтинентальных баллистических ракетных войск. Для обеспечения живучести, Такаму, работали как индивидуальные платформы, достаточно далеко и не взаимодействующих с другими крупными военно-морских сил, таких как морские авианосные ударные группы и их авиаперевозчика крыльях или на суше, морского патрулирования воздушного судна, эксплуатируемого флота воздушной разведки эскадрильи три (Франкфурт-3) и флота, ведение воздушной разведки эскадрильи четыре (по качеству звука-4), модель EC-130Q в итоге был заменен ВМС США текущая Такаму платформы, Боинг 707на основе Е-6 Меркурий .

Компьютерные сетевые операции[править]

Stuxnet[править]

Главная статья: Stuxnet

Stuxnet-это компьютерный червь, обнаруженный в июне 2010 года. Первоначально он распространяется через Microsoft Windows и нацелен на промышленное программное обеспечение и оборудование Siemens. Хотя это не первый случай, когда хакеры нацелились на промышленные системы, это первое обнаруженное вредоносное ПО, которое шпионит и подрывает промышленные системы, и впервые включает программируемый логический контроллер (PLC) rootkit .

В мае 2011 года, ПБ программы нужно знать сослался на заявление Гэри Сэймуром, координатор Белого дома по контролю над вооружениями и оружием массового уничтожения, в котором он сказал: "Мы рады, что они [иранцы] возникли проблемы с их центрифугу, и что мы – США и их союзники – делаем все от нас зависящее, чтобы убедиться, что мы обременяем их", предлагая "подмигивая подтверждения" участия США в "Стакснет". согласно британской Daily Telegraph, шоу, которое было сыграно на вечеринке по случаю выхода на пенсию для главы израильских сил обороны (IDF) Габи Ашкенази, включая ссылки на Stuxnet в качестве одного из своих оперативных успехов на посту начальника штаба Армии обороны Израиля.

Suter[править]

Основная статья: Suter (компьютерная программа)

Suter-это военная компьютерная программа, разработанная компанией BAE Systems, которая атакует компьютерные сети и системы связи, принадлежащие противнику. Разработкой программы руководило Big Safari, секретное подразделение ВВС США . Он специализирован для того чтобы помешать с компьютерами интегрированных систем противовоздушной обороны . [dead link ] Suter был интегрирован в американский беспилотный летательный аппарат с помощью L-3 Communications .

Были разработаны три поколения Suter. Suter 1 позволяет своим операторам контролировать то, что могут видеть операторы вражеских радаров. Suter 2 позволяет им взять под контроль сети противника и направить свои датчики. Suter 3, испытанный летом 2006 года, позволяет осуществлять вторжение в звенья связи с критически важными во времени целями, такими как боевые пусковые установки баллистических ракет или мобильные пусковые установки ракет класса "земля-воздух".

Программа была протестирована на таких самолетах , как EC-130 , RC-135 и F-16CJ . он используется в Ираке и Афганистане с 2006 года.

Официальные лица ВВС США предположили, что технология, аналогичная Suter, была использована израильскими ВВС, чтобы помешать сирийским радарам и проникнуть в их воздушное пространство незамеченными в ходе операции Orchard 6 сентября 2007 года. В противном случае уклонение от радаров ПВО было бы маловероятным, поскольку F-15 и F-16, используемые ВВС, не были оснащены технологией скрытности.

PSYOP[править]

B (SOM-B)[править]

- Системы средств специальной деятельности-B (сом-B)

-- Сом-Б является наземным HMMWV монтируется радио и телевидение вещательная система. Как и EC-130C/J, он может транслироваться на телевизионных частотах AM, FM, SW и VHF. SOM-B также имеет возможность производить программирование или радио-и телевизионные передачи

Другое / интегрированное[править]

Радио[править]

Радио Свободный Афганистан[править]

Главная статья: Radio Free Afghanistan

Radio Free Afghanistan (RFA) является афганским филиалом Радио Свободная Европа / Радио Свобода (RFE/RL) вещательных услуг. Он транслирует 12 часов ежедневно в рамках 24-часовой поток программирования в сочетании с Голосом Америки (VOA) . РФА впервые вышел в эфир в Афганистане с 1985 по 1993 год и был повторно запущен в январе 2002 года. РФА производит различные культурные, политические и информационные программы, которые передаются слушателям с помощью коротковолновых, спутниковых и AM-и FM-сигналов, предоставляемых международным бюро радиовещания. Миссия РФА заключается в "поощрении и поддержании демократических ценностей и институтов в Афганистане путем распространения новостей, фактической информации и идей".

Радио в коробке[править]

Главная статья: Радио в коробке

Радио является доминирующим информационным инструментом для охвата широкой аудитории в изолированных горных районах. Американские военные развернули бунтовщиков по всему Афганистану для того, чтобы общаться с жителями. Из-за 70-процентного уровня неграмотности и отсутствия образования в Афганистане радио является жизненно важным средством связи, используемым для передачи информации там, где доля владения радио превышает 80 процентов. вооруженные силы Соединенных Штатов эксплуатируют около 100 RIABs и нанимают местных афганских ди-джеев в Афганистане для трансляции информации и проведения шоу call-in. Армия Соединенных Штатов использовала системы RIAB для трансляции сообщений против движения "Талибан" и "Аль-Каида", а также для противодействия пропаганде движения "Талибан", используя частоты движения "Талибан" в провинции Пактия. Одним из преимуществ использования RIAB systems является возможность транслировать жизненно важную информацию сразу для большой аудитории в случае кризиса. один афганский диджей имеет 50 000 слушателей. губернатор округа Нава Абдул Манаф использует местную станцию RIAB для проведения еженедельных сеансов связи и считает, что система RIAB является одним из его лучших коммуникационных инструментов для информирования большой аудитории. В афганской провинции Пактика, где уровень грамотности составляет два процента, примерно 92 процента жителей страны слушают радио каждый день. радиопрограммы, передаваемые с использованием систем RIAB, предоставляют полезную информацию афганским фермерам в отдаленных районах. в изолированном горном районе Вази Квах провинции Пактика система RIAB обеспечивает единственный источник внешних новостей. командиры Афганской Национальной армии используют РИАБ для общения с сельскими жителями и старейшинами и предоставления мыслей общине. Афганцы могут использовать информацию, распространяемую военными Соединенных Штатов, например, как реагировать на приближающийся военный конвой или цель или использование сельскохозяйственных программ, спонсируемых США. Для общих новостей афганцы могут также использовать другие информационные каналы, такие как BBC или VOA, потому что системы RIAB контролируются американскими военными. специальные операции впервые использовали системы RIAB в Афганистане в 2005 году, что улучшило их способность предоставлять информацию и общаться с местным населением в своих районах операций.

Террористы (Ио с точки зрения США)[править]

"Террористы умело интегрируют свои физические акты насилия с Ио. Они делают аудио - и видеозаписи инцидентов для распространения через Интернет и по телевидению. Их насилие становится театром, поставленным для его психологического воздействия, и воспроизводится снова и снова в средствах массовой информации как ИО."

"Террористы используют все возможности IO военной доктрины США, включая пять основных возможностей PSYOP, военного обмана, РЭБ, CNO и OPSEC, а также вспомогательные и связанные с ними возможности. Они используют ИО для поддержки как наступательных операций (террористических актов), так и оборонительных операций (например, защиты своих укрытий). Они используют ИО стратегически в поддержку широких целей. Хотя террористы не говорят и не пишут об “Ио”, они демонстрируют понимание ценности и методов возможностей ИО. Террористы, как представляется, особенно хорошо разбираются в ПСИОП, ПА, контрпропаганде и некоторых формах Опсек и обмана, движимых их желанием одновременно достичь желаемой аудитории и скрыться от своих врагов. Они признают ценность различных средств массовой информации, включая интернет, и используют их для поддержки своего дела. Террористы и их сторонники обладают способностью КНО, причем КНА проявляет себя скорее как “электронный джихад”, чем как акты террора."

Компьютерные сетевые операции[править]

Есть много примеров CNA и, как правило, делается в поддержку других операций. Террористы интегрировали кибератаки в свое мышление, стратегии и операции как чрезвычайно экономичный способ нанести ущерб США и другим противникам.

То же самое можно сказать и о CNE, который заключается в проникновении в компьютерные сети, прежде чем фактически атаковать их. Получение доступа к конкретным сетям рассматривается как часть процесса CNA для террористов (они не проводят различия между этими двумя способами).

Что касается CND, террористы знают о сохранении безопасности данных и веб-сайтов, работающих, потому что они используют интернет. ХАМАС и "Хизбаллаха" были вынуждены защищать свои сайты от израильских хакеров, которые в прошлом уничтожили их. Методы, которые они используют, включают контроль доступа, шифрование, аутентификацию, брандмауэры, обнаружение вторжений, антивирусные средства, аудиты, управление безопасностью, а также осведомленность о безопасности и обучение.

"Талибы в последние месяцы ведут все более интенсивную информационную войну с силами НАТО в стране, распространяя антиправительственные сообщения по мобильным телефонным сетям и используя Twitter, чтобы заявить о во многом невероятных успехах, поскольку большинство иностранных боевых подразделений хотят покинуть страну к 2014 году. День редко проходит без того, чтобы представитель талибов, используя Twitter, не заявлял об уничтожении многочисленных бронетехники НАТО и гибели десятков западных или афганских сил безопасности, причем НАТО быстро противодействует в своих собственных каналах Twitter. Талибы также используют сложную сеть представителей для распространения сообщений и даже имеют свою собственную мобильную службу радиовещания, которая часто перемещает местоположение, чтобы избежать угрозы ответных авиаударов военных самолетов НАТО."

- Талибы должны полагаться на CNO и интегрировать его в свою кампанию IO, поскольку это самый экономичный метод разрушения западных сил. Это яркий пример того, как CNO используется совместно с PSYOP для достижения своих целей.

Стеганография[править]

Основная статья: Cтеганография Смотрите также: Cтеганография § Предполагаемое использование террористами

Если учесть, что сообщения могут быть зашифрованы стеганографически в сообщениях электронной почты , в частности в спаме электронной почты, понятие нежелательной электронной почты принимает совершенно новый свет. В сочетании с техникой "дразня и отсеивая", отправитель мог получать сообщения и покрывать их следы все сразу.

Слухи о том, что террористы используют стеганографию, впервые появились в ежедневной газете USA Today 5 февраля 2001 года в двух статьях, озаглавленных "террористические инструкции, скрытые в интернете" и "террористические группы скрываются за веб-шифрованием". В июле того же года была опубликована статья под еще более точным названием: "боевики прокладывают провода в Интернете со ссылками на джихад ". Цитата из статьи: "в последнее время оперативники Аль-Каиды рассылают сотни зашифрованных сообщений, которые были скрыты в файлах с цифровыми фотографиями на аукционном сайте eBay.com". Другие мировые СМИ много раз цитировали эти слухи, особенно после теракта 9/11, никогда не показывая доказательств. Итальянская газета Corriere della Sera сообщила, что ячейка Аль-Каиды, которая была захвачена в мечети Via Quaranta в Милане, имела порнографические изображения на своих компьютерах и что эти изображения использовались для сокрытия секретных сообщений (хотя ни одна другая итальянская газета никогда не освещала эту историю). Статьи в USA Today были написаны ветераном иностранного корреспондента Джеком Келли, который в 2004 году был уволен после того, как появились обвинения в том, что он сфабриковал истории и источники.

В октябре 2001 года газета "Нью-Йорк Таймс" опубликовала статью, в которой утверждалось, что "Аль-Каида" использовала стеганографию для кодирования сообщений в изображения, а затем передавала их по электронной почте и, возможно, через USENET для подготовки и осуществления террористического акта 11 сентября 2001 года. В опубликованном в апреле 2006 года федеральном плане исследований и разработок в области кибербезопасности и информационного обеспечения [39] содержатся следующие заявления::

"...непосредственные проблемы также включают использование киберпространства для тайной связи, в частности террористами, но также и иностранными разведывательными службами; шпионаж против конфиденциальных, но плохо защищенных данных в правительственных и промышленных системах; подрывную деятельность инсайдеров, включая поставщиков и подрядчиков; преступную деятельность, главным образом связанную с мошенничеством и хищением финансовой или идентификационной информации, хакерами и организованными преступными группами..."(стр. 9-10)

- "В последние годы резко возрос международный интерес к НИОКР в области стеганографических технологий, их коммерциализации и применению. Эти технологии создают потенциальную угрозу национальной безопасности. Поскольку стеганография тайно внедряет дополнительную и почти незаметную информацию в цифровые продукты, потенциал для скрытого распространения вредоносного программного обеспечения, мобильного кода или информации велик."(стр. 41-42)

"Угроза, которую представляет собой стеганография, была задокументирована в многочисленных разведывательных отчетах."(стр. 42)

Кроме того, в онлайновом "учебном пособии для террористов", "техническом руководстве для моджахедов, учебном пособии для джихадистов" содержался раздел, озаглавленный "тайная связь и сокрытие секретов внутри изображений."

К началу 2002 года Магистерская диссертация Крэнфилдского университета разработала первую практическую реализацию онлайн-поисковой системы для борьбы с террористической стеганографией в режиме реального времени. Это было сделано с целью выявления наиболее вероятной стеганографии изображения в процессе транзита и тем самым обеспечить сотрудникам разведки Министерства обороны Великобритании реалистичный подход к "сужению области", предполагая, что потенциал перехвата никогда не был трудностью, а скорее определял приоритеты целевых средств массовой информации.

Аль-Каида использовала стеганографию в таких" незамеченных " средствах массовой информации, как порнография в Интернете, для передачи информации о своих нападениях на гражданское население.

Военный обман[править]

В ходе полицейского обыска дома одного британца, члена "Аль-Каиды", было обнаружено то, что сейчас называется" учебным пособием "Аль-Каиды", инструкцией по методам обмана, подделки, "смешивания", тайников и использования укрытий для смешивания с террористическим районом операции (обычно города с большим гражданским населением). философия MILDEC предназначена для сокрытия деятельности, а не для введения в заблуждение противников.

PSYOP[править]

Смотрите также: Мученичество видео

Террористический PSYOP отличается от американского PSYOP в одной из двух основных областей. Во-первых, американская PSYOP нацелена на иностранных противников, и информация координируется со многими другими агентствами и проверяется до ее публикации. Во-вторых, в то время как ПСИОП силами США и коалиции "предназначена для прекращения насилия и спасения жизней, террористическая ПСИОП часто направлена на поощрение насилия и угрозу гибели и разрушения гражданского населения. Террористы-смертники изображаются как мученики, а не убийцы невинных людей."

Интернет является главным ресурсом для распространения пропаганды совместно с Аль-Акаедой и другими террористическими группировками. "По мнению Брюса Хоффмана, прежде чем он был снесен, Аль-Каиды сайт Alneda.com подчеркивает три основные темы:

1)Запад неумолимо враждебен к Исламу,

2) единственным способом устранения этой угрозы и единственный язык, Запад понимает, логика насилия и

3) джихад-это единственный вариант"

Террористы также любят использовать Интернет для вербовки и убеждения детей в своей правоте. Как обнаружила Дороти Деннинг,"детей учат ненавидеть евреев и европейцев и брать в руки оружие против них [с помощью мультфильмов и комиксов в стиле веб-страниц, сказок на ночь и компьютерных игр]".

OPSEC[править]

Все террористы практикуют высокий уровень OPSEC, так как их потребность быть секретными-это то, как они могут быть успешными. Будь то учебное пособие Аль-Каиды, онлайн-журналы, ориентированные на мир, или обучение молодежи в лагерях джихада, OPSEC является одним из первых приоритетов для террористов.

Безопасные коммуникации также велики. 11 сентября угонщики, например, получили доступ к анонимной Hotmail и Yahoo! учетные записи с компьютеров в Kinko'S и в публичной библиотеке. сообщения также кодируются. За три недели до нападения Мохамед Атта, как сообщается, получил зашифрованное электронное сообщение, в котором говорилось: "семестр начинается еще через три недели. Мы получили 19 подтверждений для обучения на юридическом факультете, факультете градостроительства, факультете изобразительных искусств и инженерном факультете. Факультеты ссылались на четыре цели (башни-близнецы, Пентагон и Капитолий).

Этот перечень методов постоянно расширяется и очень похож на методы, используемые в организованной преступности во всем мире.

Критика[править]

- "В [операциях по обеспечению стабильности, восстановлению и монетизации] наиболее важными объектами воздействия являются не вражеские командиры, а отдельные лица и группы, как местные, так и международные, сотрудничество которых жизненно важно для успеха миссии. Конечно, совместные и армейские доктринальные издания не игнорируют эти цели-ПСИОП и контрпропаганда могут быть разработаны, чтобы повлиять на них. Но примечательно, что деятельность, наиболее непосредственно направленная на воздействие на местную и международную аудиторию-такие функции, как общественные дела, гражданские дела, Омо и оборонная поддержка публичной дипломатии-трактуются в доктрине ИО только как "сопутствующая деятельность", если они вообще упоминаются"

- "Должно произойти фундаментальное изменение культуры в том, как МССБ подходят к операциям. StratCom не должна быть отдельным направлением деятельности, а скорее неотъемлемой и полностью встроенной частью разработки политики, процессов планирования и выполнения операций. Анализ и максимизация эффектов StratCom должны быть центральными при формулировании схем маневра и во время выполнения операций. Чтобы повлиять на этот сдвиг парадигмы, штаб-квартира МССБ должна синхронизировать все заинтересованные стороны stratCom. В этом изменении культуры подразумевается четкое признание того, что современная стратегическая коммуникация-это заслуживающий доверия диалог, а не монолог, в котором мы разрабатываем наши системы и ресурсы для наиболее эффективной доставки сообщений целевым аудиториям. Сейчас это кампания, ориентированная на население, и не следует щадить усилий для обеспечения того, чтобы афганский народ стал частью этого разговора. Получение, понимание и изменение поведения в результате сообщений, полученных от аудитории, может быть эффективным методом получения подлинного доверия и достоверности. Это повысит вероятность того, что население примет сообщения МССБ и в результате изменит свое поведение."

Смотрите также[править]

- Операции Пятого Измерения

- Радикализация

- Кибероружие

- Радиоэлектронная борьба

- Черная пропаганда

- Кибервойна

- Безопасность связи

- Командно-Контрольная война

- Дезинформация

- Исторический ревизионизм

- Привратник (политика)

- Промышленный шпионаж

- Нерегулярная война

- iWar

- Сетецентрическая война

- Политическая война

- Психологическая война

- Государственные дела (военные)

- Дорожная Карта Информационных Операций

- Пропаганда в Мексиканской войне с наркотиками

- Институт мировой политики

- Боливарианская пропаганда

Читать[править]

/apps.dtic.mil/dtic/tr/fulltext/u2/a484999.pdf

Пруф[править]

.cia.gov/news-information/cia-the-war-on-terrorism/index.html

- .defense.gov/

- /georgewbush-whitehouse.archives.gov/infocus/nationalsecurity/faq-what.html

- //papers.ssrn.com/sol3/papers.cfm?abstract_id=987040

- .information-retrieval.info/papers/symmetry/CAS-BANTLE-POSTED.pdf

- /counterterrorism.information-warfare.info/

- /information-retrieval.info/docs/DoD-IO.html

- //information-retrieval.info/docs/DoD-IO.html

- /web.archive.org/web/20080307042755/http://www.dtic.mil/doctrine/jel/new_pubs/jp3_13_4.pdf

- /web.archive.org/web/20090924101325/http://www.dtic.mil/doctrine/jel/new_pubs/jp3_13_3.pdf

- //information-retrieval.info/docs/DoD-IO.html

- /information-retrieval.info/docs/DoD-IO.html